OceanLotus nhß║»m mß╗źc ti├¬u v├Āo ngŲ░ß╗Øi d├╣ng MacOS

Nh├│m hacker OceanLotus ─æang ph├Īt triß╗ān mß╗Öt biß║┐n thß╗ā backdoor mß╗øi tr├¬n MacOS vß╗øi nhiß╗üu t├Łnh n─āng v├Ā khß║Ż n─āng lß║®n tr├Īnh c├Īc giß║Żi ph├Īp bß║Żo mß║Łt. ─Éiß╗üu n├Āy cho thß║źy mß╗źc ti├¬u sß║»p tß╗øi cß╗¦a OceanLotus l├Ā ngŲ░ß╗Øi d├╣ng sß╗Ł dß╗źng hß╗ć ─æiß╗üu h├Ānh MacOS.

Trong an ninh mß║Īng, payload l├Ā mß╗Öt phß║¦n cß╗¦a mß╗Öt malware, mß╗Öt ─æoß║Īn m├Ż ─æŲ░ß╗Żc chß║Īy tr├¬n m├Īy t├Łnh nß║Īn nh├ón, d├╣ng ─æß╗ā thß╗▒c hiß╗ćn mß╗Öt sß╗æ hoß║Īt ─æß╗Öng ─æß╗Öc hß║Īi n├Āo ─æ├│ nhŲ░: hß╗¦y bß╗Å dß╗» liß╗ću, spam hay m├Ż h├│a dß╗» liß╗ću. Gß║¦n ─æ├óy, mß╗Öt biß║┐n thß╗ā MacOS backdoor ─æ├Ż ─æŲ░ß╗Żc ph├Īt hiß╗ćn chß╗®a nhiß╗üu payload v├Ā c├Īc biß║┐n thß╗ā ─æŲ░ß╗Żc cß║Łp nhß║Łt c├Īc cŲĪ chß║┐ chß╗æng ph├Īt hiß╗ćn mß╗øi. C├Īc nh├Ā nghi├¬n cß╗®u nhß║Łn thß║źy sß╗▒ li├¬n kß║┐t cß╗¦a backdoor n├Āy vß╗øi nh├│m APT Oceanlotus (SeaLotus).

Hoß║Īt ─æß╗Öng sß╗øm nhß║źt tß╗½ n─ām 2013, Oceanlotus hß╗▒c hiß╗ćn c├Īc cuß╗Öc tß║źn c├┤ng c├│ chß╗¦ ─æ├Łch nhß║▒m v├Āo c├Īc c├┤ng ty truyß╗ün th├┤ng, nghi├¬n cß╗®u v├Ā x├óy dß╗▒ng. Nh├│m hacker n├Āy ─æang nhß║»m mß╗źc ti├¬u v├Āo ngŲ░ß╗Øi d├╣ng tß║Īi Viß╗ćt Nam, v├¼ t├¬n cß╗¦a c├Īc tß║Łp tin sß╗Ł dß╗źng ─æß╗ā ph├Īt t├Īn m├Ż ─æß╗Öc ─æŲ░ß╗Żc viß║┐t bß║▒ng tiß║┐ng Viß╗ćt.

C├Īc nh├Ā nghi├¬n cß╗®u cho thß║źy: ŌĆ£Mß╗Öt sß╗æ cß║Łp nhß║Łt cß╗¦a biß║┐n thß╗ā mß╗øi n├Āy bao gß╗ōm c├Īc h├Ānh vi v├Ā t├¬n miß╗ün mß╗øi. OceanLotus ─æang t├Łch cß╗▒c cß║Łp nhß║Łt c├Īc biß║┐n thß╗ā cß╗¦a phß║¦n mß╗üm ─æß╗Öc hß║Īi nhß║▒m cß╗æ gß║»ng tr├Īnh bß╗ŗ ph├Īt hiß╗ćn v├Ā cß║Żi thiß╗ćn t├Łnh bß╗ün bß╗ēŌĆØ.

Hiß╗ćn tß║Īi, c├Īc nh├Ā nghi├¬n cß╗®u chŲ░a ph├Īt hiß╗ćn c├Īch ph├Īt t├Īn loß║Īi m├Ż ─æß╗Öc mß╗øi n├Āy. Tuy nhi├¬n, OceanLotus gß║¦n ─æ├óy ─æ├Ż bß╗ŗ ph├Īt hiß╗ćn sß╗Ł dß╗źng c├Īc trang web ─æß╗Öc hß║Īi v├Ā ß╗®ng dß╗źng Google Play ─æß╗ā ph├Īt t├Īn c├Īc phß║¦n mß╗üm ─æß╗Öc hß║Īi kh├Īc.

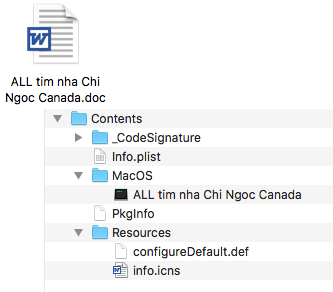

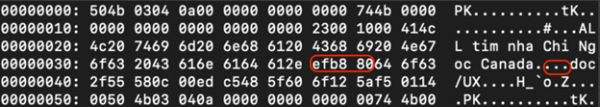

Phß║¦n mß╗üm ─æß╗Öc hß║Īi tr├¬n MacOS ─æŲ░ß╗Żc ─æ├│ng g├│i trong mß╗Öt ß╗®ng dß╗źng v├Ā n├®n dŲ░ß╗øi ─æß╗ŗnh dß║Īng .zip. Ch├║ng giß║Ż dß║Īng th├Ānh mß╗Öt t├Āi liß╗ću Microsoft Word bß║▒ng c├Īch sß╗Ł dß╗źng biß╗āu tŲ░ß╗Żng Word. ß╗©ng dß╗źng sau khi ─æ├│ng g├│i sß║Į chß╗®a hai th├Ānh phß║¦n: Tß║Łp lß╗ćnh chß╗®a c├Īc tiß║┐n tr├¼nh ─æß╗Öc hß║Īi ch├Łnh v├Ā tß╗ćp tin ŌĆ£WordŌĆØ ─æŲ░ß╗Żc hiß╗ān thß╗ŗ trong qu├Ī tr├¼nh thß╗▒c thi. Trong mß╗Öt nß╗Ś lß╗▒c kh├Īc nhß║▒m tr├Īnh bß╗ŗ ph├Īt hiß╗ćn, t├¬n cß╗¦a ß╗®ng dß╗źng sß╗Ł dß╗źng c├Īc k├Į tß╗▒ ─æß║Ęc biß╗ćt – ba byte (ŌĆ£efb880ŌĆØ) dŲ░ß╗øi dß║Īng m├Ż h├│a UTF-8.

Khi mß╗Öt ngŲ░ß╗Øi d├╣ng bß║»t ─æß║¦u t├¼m kiß║┐m thŲ░ mß╗źc th├┤ng qua ß╗®ng dß╗źng macOS Finder hoß║Ęc tr├¬n cß╗Ła sß╗Ģ d├▓ng lß╗ćnh terminal, mß╗Öt thŲ░ mß╗źc c├│ t├¬n “ALL tim nha Chi Ngoc Canada.doc” sß║Į hiß╗ćn ra. Tuy nhi├¬n, v├¼ c├│ ba k├Į tß╗▒ ─æß║Ęc biß╗ćt n├¬n hß╗ć ─æiß╗üu h├Ānh sß║Į hiß╗āu ─æ├óy l├Ā mß╗Öt loß║Īi thŲ░ mß╗źc ─æß║Ęc biß╗ćt. V├¼ vß║Ły, ß╗®ng dß╗źng ─æß╗Öc hß║Īi sß║Į ─æŲ░ß╗Żc thß╗▒c thi ngay khi ngŲ░ß╗Øi d├╣ng mß╗¤ thŲ░ mß╗źc.

Sau ─æ├│, m├Ż ─æß╗Öc sß║Į khß╗¤i chß║Īy payload thß╗® hai ─æß╗ā tß║Żi xuß╗æng payload thß╗® ba v├Ā ├Īp dß╗źng c├Īc kß╗╣ thuß║Łt che dß║źu v├Ā gi├║p payload thß╗® ba c├│ thß╗ā khß╗¤i ─æß╗Öng c├╣ng hß╗ć thß╗æng trŲ░ß╗øc khi tß╗▒ xo├Ī ch├Łnh n├│. Payload thß╗® ba sß╗Ł dß╗źng mß╗Öt loß║Īi m├Ż h├│a t├╣y chß╗ēnh base64 v├Ā thay ─æß╗Ģi byte ─æß╗ā tr├Īnh bß╗ŗ dß╗ŗch ngŲ░ß╗Żc. Payload n├Āy c├│ khß║Ż n─āng thu thß║Łp th├┤ng tin hß╗ć ─æiß╗üu h├Ānh v├Ā gß╗Łi/nhß║Łn dß╗» liß╗ću ─æß║┐n c├Īc m├Īy chß╗¦ c├óu lß╗ćnh v├Ā ─æiß╗üu khiß╗ān (C2).

C├Īc chß╗®c n─āng cß╗¦a backdoor bao gß╗ōm khß║Ż n─āng lß║źy th├┤ng tin bß╗Ö xß╗Ł l├Į v├Ā bß╗Ö nhß╗ø, sß╗æ s├¬-ri v├Ā ─æß╗ŗa chß╗ē MAC cß╗¦a cß╗Ģng mß║Īng. Tß║źt cß║Ż th├┤ng tin n├Āy ─æŲ░ß╗Żc m├Ż h├│a v├Ā gß╗Łi ─æß║┐n m├Īy chß╗¦ C2. C├Īc lß╗ćnh kh├Īc ─æŲ░ß╗Żc hß╗Ś trß╗Ż bao gß╗ōm: Tß║Żi xuß╗æng v├Ā thß╗▒c thi c├Īc lß╗ćnh, tß║Żi l├¬n c├Īc tß║Łp tin v├Ā hiß╗ān thß╗ŗ kß║┐t quß║Ż c├Īc lß╗ćnh ─æ├Ż chß║Īy.

C├Īc nh├Ā nghi├¬n cß╗®u cho biß║┐t, biß║┐n thß╗ā m├Ż ─æß╗Öc n├Āy c├│ nhß╗»ng ─æiß╗ām tŲ░ŲĪng ─æß╗ōng vß╗øi mß╗Öt backdoor cß╗¦a Oceanlotus┬Ākh├Īc ─æŲ░ß╗Żc ph├Īt hiß╗ćn v├Āo n─ām 2018 vß╗ü c├Īc lß╗ćnh hß╗Ś trß╗Ż v├Ā m├Ż nguß╗ōn.

So s├Īnh giß╗»a hai mß║½u m├Ż ─æß╗Öc c┼® v├Ā mß╗øi cß╗¦a nh├│m Oceanlotus

─Éß╗ā ph├▓ng tr├Īnh l├óy nhiß╗ģm phß║¦n mß╗üm ─æß╗Öc hß║Īi, ngŲ░ß╗Øi d├╣ng MacOS kh├┤ng n├¬n nhß║źp v├Āo li├¬n kß║┐t hoß║Ęc tß║Żi xuß╗æng tß╗ćp ─æ├Łnh k├©m tß╗½ email ─æß║┐n tß╗½ c├Īc nguß╗ōn ─æ├Īng ngß╗Ø v├Ā thŲ░ß╗Øng xuy├¬n cß║Łp nhß║Łt c├Īc bß║Żn v├Ī cho phß║¦n mß╗üm v├Ā ß╗®ng dß╗źng cß╗¦a hß╗Ź.

Thegioibantin.com |┬ĀVinaAspire News