An ninh maĖĢng cuĖa ngaĖnh dÃĒĖu khiĖ giai ÄoaĖĢn thÆ°ÆĄĖĢng nguÃīĖn (Phᚧn 1)

DÃĒĖu khiĖ trÃīng coĖ veĖ laĖ mÃīĖĢt ngaĖnh cÃīng nghiÊĖĢp maĖ hacker seĖ khÃīng nhÄĖm ÄÊĖn. NhÆ°ng sÆ°ĖĢ thÃĒĖĢt laĖĢi khÃīng nhÆ° vÃĒĖĢy. CaĖc ruĖi ro an ninh maĖĢng mÃīĖi luĖc mÃīĖĢt gia tÄng cuĖng chiÊĖu vÆĄĖi sÆ°ĖĢ xuÃĒĖt hiÊĖĢn cuĖa caĖc mÃīĖi liÊn kÊĖt dÆ°ĖĢa trÊn dÆ°Ė liÊĖĢu giÆ°Ėa giaĖn khoan, nhaĖ maĖy loĖĢc dÃĒĖu, vaĖ truĖĢ sÆĄĖ chiĖnh. Trong mÃīĖĢt thÊĖ giÆĄĖi ngaĖy caĖng ÄÆ°ÆĄĖĢc kÊĖt nÃīĖi nhÆ° hiÊĖĢn taĖĢi, vÃĒĖĢy bÄĖng caĖch naĖo maĖ caĖc cÃīng ty dÃĒĖu khiĖ coĖ thÊĖ baĖo vÊĖĢ baĖn thÃĒn ÄÃĒy?

GiÆĄĖi thiáŧu vÊĖ nhÆ°Ėng mÃīĖi ráŧ§i ro vaĖ Äe doĖĢa Äang ngaĖy caĖng gia tÄng

NHIÃĖU nÄm liÊĖn, nhÆ°Ėng keĖ tÃĒĖn cÃīng maĖĢng ÄaĖ nhÄĖm vaĖo caĖc cÃīng ty dÃĒĖu thÃī vaĖ khiĖ ÄÃīĖt tÆ°ĖĢ nhiÊn, nhÆ°Ėng cuÃīĖĢc tÃĒĖn cÃīng ngaĖy mÃīĖĢt thÆ°ÆĄĖng xuyÊn, tinh vi, vaĖ hiÊĖĢu quaĖ hÆĄn bÆĄĖi ngaĖnh cÃīng nghiÊĖĢp naĖy sÆ°Ė duĖĢng ngaĖy caĖng nhiÊĖu cÃīng nghÊĖĢ kÊĖt nÃīĖi. NhÆ°ng sÆ°ĖĢ tÄng trÆ°ÆĄĖng maĖĢng cuĖa ngaĖnh laĖĢi tÆ°ÆĄng ÄÃīĖi thÃĒĖp, vaĖ HÃīĖĢi ÄÃīĖng DÃĒĖu khiĖ cho thÃĒĖy sÆ°ĖĢ ÄaĖnh giaĖ chiÊĖn lÆ°ÆĄĖĢc coĖn khaĖ haĖĢn chÊĖ ÄÃīĖi vÆĄĖi vÃĒĖn ÄÊĖ maĖĢng.

TaĖĢi sao laĖĢi nhÆ° vÃĒĖĢy? CoĖ leĖ do chiĖnh ngaĖnh cÃīng nghiÊĖĢp naĖy, tham gia vaĖo viÊĖĢc thÄm doĖ, phaĖt hiÊĖĢn, vaĖ khai thaĖc dÃĒĖu khiĖ nÊn hoĖĢ caĖm thÃĒĖy hoĖĢ khÃīng coĖ veĖ giĖ laĖ seĖ trÆĄĖ thaĖnh ÄÃīĖi tÆ°ÆĄĖĢng cho caĖc cuÃīĖĢc tÃĒĖn cÃīng maĖĢng naĖy. ViÊĖĢc kinh doanh cuĖng chÄĖng liÊn quan giĖ ÄÊĖn byte dÆ°Ė liÊĖĢu. NgoaĖi ra, viÊĖĢc vÃĒĖĢn haĖnh tÆ°Ė xa vaĖ cÃĒĖu truĖc dÆ°Ė liÊĖĢu phÆ°Ėc taĖĢp cuĖa ngaĖnh taĖĢo ra mÃīĖĢt lÆĄĖp phoĖng thuĖ tÆ°ĖĢ nhiÊn. NhÆ°ng vÆĄĖi ÄÃīĖĢng cÆĄ ngaĖy mÃīĖĢt tiÊĖn hoĖa cuĖa hacker, tÆ°Ė khuĖng bÃīĖ maĖĢng ÄÊĖn giaĖn ÄiÊĖĢp, laĖm giaĖn ÄoaĖĢn vÃĒĖĢn haĖnh, rÃīĖi ÄÊĖn ÄaĖnh cÄĖp dÆ°Ė liÊĖĢu, ngaĖy caĖng nhiÊĖu cÃīng ty vÃĒĖĢn haĖnh dÆ°ĖĢa trÊn cÃīng nghÊĖĢ kÊĖt nÃīĖi, dÃĒĖn ÄÊĖn ruĖi ro tÄng nhanh.

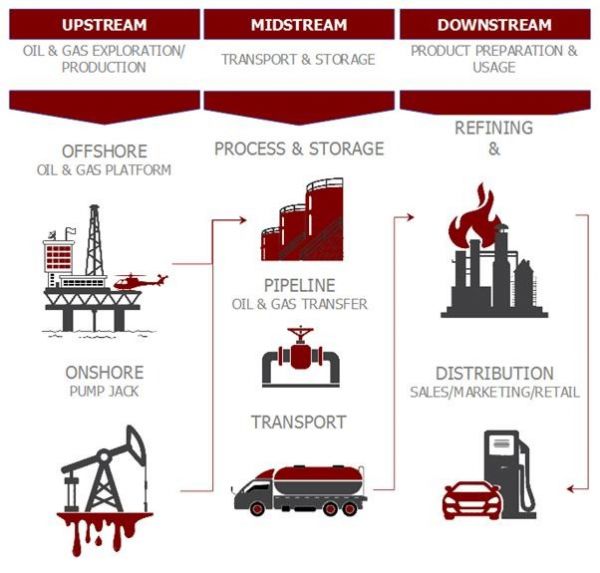

NhÆ°Ėng bÃīĖĢ phÃĒĖĢn khaĖc nhau trong viÊĖĢc kinh doanh dÃĒĖu khiĖ, theo leĖ tÆ°ĖĢ nhiÊn, gÄĖĢp nhÆ°Ėng ruĖi ro coĖ mÆ°Ėc ÄÃīĖĢ khaĖc nhau vaĖ cÃĒĖn nhÆ°Ėng chiÊĖn lÆ°ÆĄĖĢc khaĖc nhau. Trong baĖi naĖy, chuĖng ta seĖ khaĖm phaĖ chuÃīĖi giaĖ triĖĢ cuĖa giai ÄoaĖĢn thÆ°ÆĄĖĢng nguÃīĖn (khÃĒu ÄÃĒĖu) trong ngaĖnh dÃĒĖu khiĖ (gÃīĖm thÄm doĖ, phaĖt hiÊĖĢn, vaĖ khai thaĖc) ÄÊĖ ÄaĖnh giaĖ ÄiÊĖm yÊĖu cuĖa tÆ°Ėng khÃĒu vÃĒĖĢn haĖnh maĖĢng cuĖng nhÆ° phaĖt thaĖo chiÊĖn lÆ°ÆĄĖĢc giaĖm thiÊĖu ruĖi ro.

Trong khÃĒu ÄÃĒĖu, thÄm doĖ vaĖ khai thaĖc coĖ lÆ°ÆĄĖĢc ÄÃīĖ ruĖi ro cao nhÃĒĖt. Trong khi viÊĖĢc phaĖt hoĖĢa cÃĒĖu truĖc ÄiĖĢa chÃĒĖt coĖ lÆ°ÆĄĖĢc ÄÃīĖ ruĖi ro tÆ°ÆĄng ÄÃīĖi thÃĒĖp hÆĄn, viÊĖĢc kinh doanh Äang phaĖt triÊĖn naĖy cÃĒĖn ÄÆ°ÆĄĖĢc sÃīĖ hoĖa, lÆ°u trÆ°Ė ÄiÊĖĢn tÆ°Ė (e-store), vaĖ cung cÃĒĖp dÆ°Ė liÊĖĢu ÄiĖĢa chÃĒĖn cho caĖc ngaĖnh khaĖc coĖ thÊĖ gia tÄng lÆ°ÆĄĖĢc ÄÃīĖ ruĖi ro cuĖa ngaĖnh trong tÆ°ÆĄng lai. MÃīĖĢt chÆ°ÆĄng triĖnh quaĖn lyĖ ruĖi ro toaĖn diÊĖĢn an toaĖn, cÃĒĖn thÃĒĖĢn, vaĖ kiÊn cÃīĖ khÃīng chiĖ coĖ thÊĖ giaĖm thiÊĖu ruĖi ro maĖĢng trong khÃĒu dÊĖ biĖĢ tÃĒĖn cÃīng nhÃĒĖt, maĖ coĖn ÄaĖm baĖo caĖ ba nhu cÃĒĖu hoaĖĢt ÄÃīĖĢng cuĖa cÃīng ty thÆ°ÆĄĖĢng nguÃīĖn: sÆ°ĖĢ an toaĖn cuĖa con ngÆ°ÆĄĖi, ÄÃīĖĢ tin cÃĒĖĢy cuĖa hoaĖĢt ÄÃīĖĢng, vaĖ sÆ°ĖĢ saĖng taĖĢo giaĖ triĖĢ mÆĄĖi.

RuĖ boĖ nhÆ°Ėng mÃīĖi nguy haĖĢi vÊĖ maĖĢng

Trong nÄm 2016, ngaĖnh cÃīng nghiÊĖĢp nÄng lÆ°ÆĄĖĢng laĖ ngaĖnh thÆ°Ė hai dÊĖ biĖĢ tÃĒĖn cÃīng maĖĢng nhÃĒĖt, vÆĄĖi gÃĒĖn ba phÃĒĖn tÆ° cÃīng ty dÃĒĖu khiĖ ÆĄĖ MyĖ gÄĖĢp phaĖi sÆ°ĖĢ cÃīĖ maĖĢng iĖt nhÃĒĖt mÃīĖĢt lÃĒĖn. NhÆ°ng trong baĖo caĖo haĖng nÄm mÆĄĖi ÄÃĒy cuĖa hoĖĢ, chiĖ coĖ sÃīĖ iĖt cÃīng ty xem vi phaĖĢm maĖĢng laĖ mÃīĖĢt ruĖi ro lÆĄĖn. TrÊn thÆ°ĖĢc tÊĖ, nhiÊĖu cÃīng ty coĖn xÊĖp ruĖi ro maĖĢng chung vÆĄĖi nhÆ°Ėng ruĖi ro khaĖc nhÆ° tiĖnh traĖĢng bÃĒĖt ÃīĖn dÃĒn sÆ°ĖĢ, tranh chÃĒĖp lao ÄÃīĖĢng, vaĖ giaĖn ÄoaĖĢn thÆĄĖi tiÊĖt; vÃī sÃīĖ cÃīng ty dÃĒĖu khiĖ khÃīng thuÃīĖĢc Hoa KyĖ coĖn chÄĖng theĖm ÄÊĖ cÃĒĖĢp ÄÊĖn tÆ°Ė âmaĖĢngâ lÃĒĖy mÃīĖĢt lÃĒĖn trong baĖo caĖo hÆĄn caĖ trÄm trang cuĖa hoĖĢ.

ÄaĖng ngaĖĢi hÆĄn, ngaĖy caĖng nhiÊĖu caĖc cuÃīĖĢc tÃĒĖn cÃīng maĖĢng Äang diÊĖn ra trÊn HÊĖĢ thÃīĖng ÄiÊĖu khiÊĖn cÃīng nghiÊĖĢp (ICS) ÆĄĖ caĖc cÃīng ty dÃĒĖu khiĖ thÆ°ÆĄĖĢng nguÃīĖn, ÄÃĒĖy sÆ°ĖĢ an toaĖn cuĖa cÃīng nhÃĒn, uy tiĖn cÃīng ty, vaĖ hoaĖĢt ÄÃīĖĢng cuĖng nhÆ° mÃīi trÆ°ÆĄĖng, vaĖo nguy hiÊĖm. DuĖ hacker sÆ°Ė duĖĢng spyware nhÄĖm vaĖo dÆ°Ė liÊĖĢu ÄÃĒĖu thÃĒĖu cuĖa caĖc liĖnh vÆ°ĖĢc, xÃĒm nhiÊĖm malware vaĖo hÊĖĢ thÃīĖng kiÊĖm soaĖt saĖn xuÃĒĖt, hay tÃĒĖn cÃīng tÆ°Ė chÃīĖi diĖĢch vuĖĢ khiÊĖn lÆ°u lÆ°ÆĄĖĢng thÃīng tin truyÊĖn ÄÊĖn hÊĖĢ thÃīĖng kiÊĖm soaĖt biĖĢ chÄĖĢn, thiĖ chuĖng cuĖng Äang dÃĒĖn trÆĄĖ nÊn tinh vi vaĖ (mÃīĖĢt ÄÄĖĢc biÊĖĢt ÄaĖng lo ngaĖĢi) thÆ°ĖĢc hiÊĖĢn nhÆ°Ėng cuÃīĖĢc tÃĒĖn cÃīng coĖ tÃīĖ chÆ°Ėc nhÄĖm vaĖo ngaĖnh cÃīng nghiÊĖĢp naĖy. LÃĒĖy viĖ duĖĢ nÄm 2014, boĖĢn hacker ÄaĖ thÆ°ĖĢc hiÊĖĢn mÃīĖĢt cuÃīĖĢc tÃĒĖn cÃīng toaĖn diÊĖĢn lÊn 50 cÃīng ty dÃĒĖu khiĖ ÆĄĖ ChÃĒu Ãu, bÄĖng caĖch sÆ°Ė duĖĢng phiÊn baĖn Trojan tiÊn tiÊĖn vaĖ tÃĒĖn cÃīng giaĖ maĖĢo danh tiĖnh (phishing) ÄÆ°ÆĄĖĢc tiĖnh toaĖn kyĖ lÆ°ÆĄĖng.

KhÃīng coĖ giĖ bÃĒĖt ngÆĄĖ khi xaĖc ÄiĖĢnh caĖc cuÃīĖĢc tÃĒĖn cÃīng laĖ cÃīng viÊĖĢc khoĖ khÄn. ÄiÊĖu gÃĒy khoĖ khÄn cho nÃīĖ lÆ°ĖĢc phoĖng thuĖ laĖ ÄÃīĖĢng cÆĄ cuĖa chuĖng ÄÊĖu mÆĄĖ miĖĢt nhÆ° nhau. Theo Háŧ tháŧng Äiáŧu khiáŧn cÃīng nghiáŧp NhÃģm áŧĐng phÃģ khášĐn cášĨp khÃīng gian mᚥng (ICS-CERT), coĖ hÆĄn mÃīĖĢt phÃĒĖn ba caĖc cuÃīĖĢc tÃĒĖn cÃīng nhÄĖm vaĖo cÆĄ sÆĄĖ haĖĢ tÃĒĖng trong nÄm 2015 ÄÊĖu khoĖ theo doĖi hay sÆĄĖ hÆ°Ėu mÃīĖĢt nÆĄi âtrung gian lÃĒy nhiÊĖmâ chÆ°a xaĖc ÄiĖĢnh. ÄoĖ laĖ lyĖ do viĖ sao maĖ nhÆ°Ėng cuÃīĖĢc vi phaĖĢm maĖĢng khÃīng thÊĖ biĖĢ phaĖt hiÊĖĢn trong voĖng nhiÊĖu ngaĖy, vaĖ taĖĢi sao nhÆ°Ėng cuÃīĖĢc tÃĒĖn cÃīng nhÆ° Shamoon, máŧt malware ÄaĖ xoĖa dÆ°Ė liÊĖĢu cuĖa 30,000 maĖy tiĖnh taĖĢi caĖc cÃīng ty dÃĒĖu khiĖ ÆĄĖ Trung ÄÃīng trong nÄm 2012, cÆ°Ė liÊn tuĖĢc taĖi xuÃĒĖt khÃīng ÆĄĖ daĖĢng naĖy thiĖ ÆĄĖ daĖĢng khaĖc.

ThÃĒĖĢt vÃĒĖĢy, mÃīĖĢt con sÃīĖ Æ°ÆĄĖc tiĖnh ÄaĖ ÄÄĖĢt ra cho chi phiĖ trung biĖnh haĖng nÄm cuĖa cÃīng ty nÄng lÆ°ÆĄĖĢng chi cho tÃīĖĢi phaĖĢm maĖĢng chiĖ ÆĄĖ khoaĖng 15 triÊĖĢu ÄÃī. NhÆ°ng mÃīĖĢt sÆ°ĖĢ cÃīĖ lÆĄĖn coĖ thÊĖ dÊĖ daĖng xaĖy ra vaĖ con sÃīĖ naĖy seĖ lÊn ÄÊĖn haĖng trÄm triÊĖĢu ÄÃī, quan troĖĢng hÆĄn thÊĖ nÆ°Ėa, ÄÄĖĢt maĖĢng sÃīĖng cÃīng nhÃĒn vaĖ mÃīi trÆ°ÆĄĖng lÃĒn cÃĒĖĢn vaĖo nguy hiÊĖm. NÊĖu keĖ tÃĒĖn cÃīng maĖĢng thao tuĖng sÃīĖ liÊĖĢu xi mÄng ÄÊĖn tÆ°Ė giÊĖng khoan Äang ÄÆ°ÆĄĖĢc khai thaĖc ÆĄĖ ngoaĖi khÆĄi, ngÄĖt kÊĖt nÃīĖi maĖy giaĖm saĖt khi Äang trong quaĖ triĖnh khoan ÄaĖo, hay triĖ hoaĖn lÆ°u lÆ°ÆĄĖĢng dÆ°Ė liÊĖĢu cÃĒĖn thiÊĖt ÄÊĖ thiÊĖt biĖĢ chÃīĖng phun ngÄn viÊĖĢc traĖn dÃĒĖu, thiĖ hÃĒĖĢu quaĖ seĖ vÃī cuĖng khÃīn lÆ°ÆĄĖng.

SÃīĖ hoĖa thÃīĖi phÃīĖng nhiÊĖu thaĖch thÆ°Ėc

NgoaĖĢi trÆ°Ė thÃĒn thÊĖ laĖ âcÆĄ sÆĄĖ haĖĢ tÃĒĖng troĖĢng yÊĖuâ cuĖa ngaĖnh thÆ°ÆĄĖĢng nguÃīĖn, thiĖ hÊĖĢ sinh thaĖi phÆ°Ėc taĖĢp cuĖa maĖy tiĖnh, maĖĢng lÆ°ÆĄĖi, vaĖ caĖc quy triĖnh vÃĒĖĢn haĖnh traĖi daĖi toaĖn thÊĖ giÆĄĖi khiÊĖn cho ngaĖnh cÃīng nghiÊĖĢp naĖy rÃĒĖt dÊĖ biĖĢ tÃīĖĢi phaĖĢm maĖĢng tÃĒĖn cÃīng; noĖi caĖch khaĖc, nÊĖn cÃīng nghiÊĖĢp naĖy coĖ mÃīĖĢt bÊĖ mÄĖĢt tÃĒĖn cÃīng vÃī cuĖng rÃīĖĢng vaĖ coĖ vÃī sÃīĖ trung gian ÄÊĖ tÃĒĖn cÃīng. LÃĒĖy viĖ duĖĢ mÃīĖĢt cÃīng ty dÃĒĖu khiĖ lÆĄĖn, sÆ°Ė duĖĢng nÆ°Ėa triÊĖĢu bÃīĖĢ xÆ°Ė lyĖ chiĖ ÄÊĖ mÃī phoĖng hÃīĖ chÆ°Ėa dÃĒĖu vaĖ khiĖ ÄÃīĖt; taĖĢo, truyÊĖn vaĖ lÆ°u trÆ°Ė haĖng petabyte dÆ°Ė liÊĖĢu nhaĖĢy caĖm vaĖ coĖ tiĖnh caĖĢnh tranh; vaĖ vÃĒĖĢn haĖnh, sÆ°Ė duĖĢng chung haĖng ngaĖn giaĖn khoan vaĖ hÊĖĢ thÃīĖng kiÊĖm soaĖt saĖn xuÃĒĖt coĖ aĖnh hÆ°ÆĄĖng ÄÊĖn nhiÊĖu mÄĖĢt nhÆ° khu vÆ°ĖĢc ÄiĖĢa lyĖ, liĖnh vÆ°ĖĢc, ÄaĖĢi lyĖ, nhaĖ cung cÃĒĖp diĖĢch vuĖĢ, vaĖ ÄÃīĖi taĖc.

ÄiÊĖu laĖm ÄiÊĖm yÊĖu naĖy thÊm trÃĒĖm troĖĢng laĖ sÆ°ĖĢ mÃĒu thuÃĒĖn trong caĖc Æ°u tiÊn giÆ°Ėa bÃīĖĢ phÃĒĖĢn cÃīng nghÊĖĢ vÃĒĖĢn haĖnh (OT) vaĖ bÃīĖĢ phÃĒĖĢn cÃīng nghÊĖĢ thÃīng tin (IT) cuĖa cÃīng ty. HÊĖĢ thÃīĖng vÃĒĖĢn haĖnh nÄĖm gÃĒĖn cÃīng triĖnh giaĖn khoan vaĖ giÊĖng nhÆ° maĖy caĖm biÊĖn vaĖ báŧ Äiáŧu khiáŧn lášp trÃŽnh ÄÆ°áŧĢc nhášąm tháŧąc hiáŧn cÃĄc cÃīng viÊĖĢc váŧi tÃnh khášĢ dáŧĨng 24/7 là m thuáŧc tÃnh chÃnh cáŧ§a chÚng, tiášŋp sau ÄoĖ là tÃnh toà n vášđn và bášĢo mášt. NgÆ°ÆĄĖĢc laĖĢi, hÊĖĢ thÃīĖng cÃīng nghÊĖĢ thÃīng tin nhÆ° hoaĖĢch ÄiĖĢnh nguÃīĖn lÆ°ĖĢc doanh nghiÊĖĢp lᚥi Æ°u tiÊn tiĖnh baĖo mÃĒĖĢt, toaĖn veĖĢn, rÃīĖi mÆĄĖi ÄÊĖn khaĖ duĖĢng. SÆ°ĖĢ xung ÄÃīĖĢt cuĖa nhÆ°Ėng muĖĢc tiÊu naĖy â an toaĖn so vÆĄĖi an ninh â xaĖy ra trong phoĖng kiÊĖm soaĖt khoan ÄaĖo vaĖ khai thaĖc, nÆĄi kyĖ sÆ° lo sÆĄĖĢ rÄĖng caĖc biÊĖĢn phaĖp baĖo mÃĒĖĢt IT nghiÊm ngÄĖĢt coĖ thÊĖ laĖm trÊĖ naĖi nghiÊm troĖĢng ÄÊĖn hÊĖĢ thÃīĖng kiÊĖm soaĖt thÆĄĖi ÄiÊĖm quan troĖĢng, aĖnh hÆ°ÆĄĖng ÄÊĖn viÊĖĢc ÄÆ°a quyÊĖt ÄiĖĢnh vaĖ phaĖn Æ°Ėng hoaĖĢt ÄÃīĖĢng.

ViÊĖĢc thiÊĖt lÃĒĖĢp kyĖ thuÃĒĖĢt cho ICS cuĖng mang ÄÊĖn nhÆ°Ėng thaĖch thÆ°Ėc baĖo mÃĒĖĢt cÃīĖ hÆ°Ėu. PhÃĒĖn lÆĄĖn nhÆ°Ėng quyÊĖt ÄiĖĢnh vÊĖ phÃĒĖn mÊĖm ICS thÆ°ÆĄĖng khÃīng ÄÆ°ÆĄĖĢc ÄÆ°a ra bÆĄĖi nhoĖm IT cuĖa cÃīng ty, thay vaĖo ÄoĖ laĖ ÆĄĖ cÃĒĖp liĖnh vÆ°ĖĢc hay ÄÆĄn viĖĢ. ÄiÊĖu naĖy dÃĒĖn ÄÊĖn saĖn phÃĒĖm ÄÊĖn tÆ°Ė nhiÊĖu nguÃīĖn cung cÃĒĖp baĖo mÃĒĖĢt IT khaĖc nhau coĖ cÃīng nghÊĖĢ khaĖc nhau cuĖng vÆĄĖi nhÆ°Ėng tiÊu chuÃĒĖn baĖo mÃĒĖĢt IT khaĖc nhau. VoĖng ÄÆĄĖi saĖn phÃĒĖm keĖo daĖi hÆĄn caĖ thÃĒĖĢp kyĖ cuĖa giÊĖng khoan, hÊĖĢ thÃīĖng ICS, viÊĖĢc mua baĖn taĖi saĖn Äang diÊĖn ra ÄaĖ laĖm tÄng thÊm tiĖnh Äa daĖĢng cho vÃĒĖn ÄÊĖ, ÄiÊĖu ÄoĖ thÆ°ÆĄĖng xuyÊn gÃĒy khoĖ khÄn cho viÊĖĢc tiĖnh toaĖn, tiÊu chuÃĒĖn hoĖa, nÃĒng cÃĒĖp cuĖng nhÆ° caĖi tiÊĖn hÊĖĢ thÃīĖng. CoĖ khoaĖng 1,350 cÃīng ty dÃĒĖu khiĖ trÊn toaĖn cÃĒĖu ÄaĖ tham gia saĖn xuÃĒĖt hÆĄn 25 nÄm, hoĖĢ sÆ°Ė duĖĢng nhÆ°Ėng hÊĖĢ thÃīĖng vaĖ trang biĖĢ tÆ°Ė nhiÊĖu nÆ°ÆĄĖc khaĖc nhau trong suÃīĖt thÆĄĖi kyĖ ÄoĖ.

SÆ°ĖĢ phaĖt triÊĖn cuĖa sÃīĖ hoĖa vaĖ kÊĖt nÃīĖi trong viÊĖĢc vÃĒĖĢn haĖnh ÄaĖ gia tÄng ruĖi ro maĖĢng. NoĖ ÄaĖ tÆ°Ėng thÃĒĖp hÆĄn bÆĄĖi sÆ°ĖĢ taĖch biÊĖĢt vÊĖ hÊĖĢ thÃīĖng vaĖ sÆ°ĖĢ phÃĒn quyÊĖn trong baĖo mÃĒĖĢt cÃĒĖp ÄÆĄn viĖĢ. NhÆ°ng ngaĖy nay, cÃīng nghÊĖĢ kÊĖt nÃīĖi, vÃĒĖn Äang ÄÆ°ÆĄĖĢc hiĖnh thaĖnh trong liĖnh vÆ°ĖĢc âmoĖ dÃĒĖu sÃīĖâ hay liĖnh vÆ°ĖĢc cÃīng nghÊĖĢ thÃīng minh, ÄaĖ mÆĄĖ ra mÃīĖĢt nÆĄi trung gian ÄÊĖ tÃĒĖn cÃīng hoaĖn toaĖn mÆĄĖi meĖ cho hacker bÄĖng caĖch kÊĖt nÃīĖi vÆĄĖi caĖc hoaĖĢt ÄÃīĖĢng thÆ°ÆĄĖĢng nguÃīĖn trong thÆĄĖi gian thÆ°ĖĢc. ChÄĖng haĖĢn nhÆ° daĖĢo gÃĒĖn ÄÃĒy, Shell ÄaĖ thiÊĖt kÊĖ mÃīĖĢt giÊĖng khoan, vaĖ ÄiÊĖu khiÊĖn tÃīĖc ÄÃīĖĢ lÃĒĖn aĖp suÃĒĖt cuĖa viÊĖĢc khoan ÄaĖo ÆĄĖ Vaca Muerta, Argentina tÆ°Ė mÃīĖĢt trung tÃĒm vÃĒĖĢn haĖnh tÆ°Ė xa ÆĄĖ Canada.

ÄiÊĖu laĖm cÃīng nghÊĖĢ Internet vaĖĢn vÃĒĖĢt (IoT) quyÊĖn lÆ°ĖĢc nhÆ°ng cuĖng dÊĖ biĖĢ tÃĒĖn cÃīng nhÆ° vÃĒĖĢy laĖ bÆĄĖi khaĖ nÄng taĖĢo, giao tiÊĖp, tÃīĖng hÆĄĖĢp, phÃĒn tiĖch, vaĖ haĖnh ÄÃīĖĢng dÆ°ĖĢa trÊn dÆ°Ė liÊĖĢu â ÄÃĒy laĖ nhÆ°Ėng giai ÄoaĖĢn cuĖa voĖng láš·p giaĖ triĖĢ thÃīng tin cuĖa Deloitte. NhÆ°Ėng giai ÄoaĖĢn naĖy ÄÆ°áŧĢc kiĖch hoaĖĢt thÃīng qua cÃīng nghÊĖĢ caĖm biÊĖn, thÃīng thÆ°ÆĄĖng laĖ hÊĖĢ thÃīĖng maĖĢng kÊĖt nÃīĖi khÃīng dÃĒy vaĖ vaĖi cÃīng cuĖĢ phÃĒn tiĖch tÆ°ĖĢ ÄÃīĖĢng. MÃīĖi bÆ°ÆĄĖc ÄÊĖu dÊĖ biĖĢ tÃĒĖn cÃīng bÆĄĖi lÃīĖ hÃīĖng an ninh trong hÊĖĢ thÃīĖng ICS kÊĖ thÆ°Ėa vaĖ hÊĖĢ sinh thaĖi thÆ°ÆĄĖĢng nguÃīĖn phÆ°Ėc taĖĢp. NgaĖnh cÃīng nghiÊĖĢp dÃĒĖu khiĖ thÆ°ÆĄĖĢng nguÃīĖn coĖ hai thaĖch thÆ°Ėc maĖĢng chiĖnh, ÄoĖ laĖ baĖo vÊĖĢ giaĖ triĖĢ ÄaĖ ÄÆ°ÆĄĖĢc taĖĢo ra vaĖ caĖnh giaĖc trong viÊĖĢc triÊĖn khai IoT trong tÆ°ÆĄng lai.

HÆĄn thÊĖ nÆ°Ėa, thiÊĖt biĖĢ Äo thÃīng minh ÆĄĖ cÃĒĖp liĖnh vÆ°ĖĢc â nhÆ°Ėng thiÊĖt biĖĢ naĖy coĖ thÊĖ tÆ°ĖĢ xÆ°Ė lyĖ, phÃĒn tiĖch, vaĖ haĖnh ÄÃīĖĢng dÆ°ĖĢa trÊn dÆ°Ė liÊĖĢu ÄaĖ thu thÃĒĖĢp ÄÆ°ÆĄĖĢc gÃĒĖn vÆĄĖi hoaĖĢt ÄÃīĖĢng hÆĄn laĖ trung tÃĒm lÆ°u trÆ°Ė vaĖ xÆ°Ė lyĖ tÃĒĖĢp trung â ÄaĖ ÄÃĒĖy ruĖi ro maĖĢng lÊn tuyÊĖn ÄÃĒĖu cuĖa caĖc cÃīng ty thÆ°ÆĄĖĢng nguÃīĖn. LÃĒĖy viĖ duĖĢ mÃīĖĢt hacker coĖ daĖ tÃĒm coĖ thÊĖ laĖm chÃĒĖĢm quaĖ triĖnh triĖch xuÃĒĖt dÃĒĖu bÄĖng caĖch thay ÄÃīĖi tÃīĖc ÄÃīĖĢ ÄÃīĖĢng cÆĄ vaĖ cÃīng suÃĒĖt nhiÊĖĢt maĖy bÆĄm tiĖch hÆĄĖĢp (âtiÊĖn tuyÊĖnâ cuĖa quy triĖnh saĖn xuÃĒĖt dÃĒĖu) thÃīng qua viÊĖĢc thay ÄÃīĖi caĖc lÊĖĢnh tÃīĖc ÄÃīĖĢ ÄÆ°ÆĄĖĢc gÆ°Ėi tÆ°Ė bÃīĖĢ ÄiÊĖu khiÊĖn tÃīĖi Æ°u hoĖa nÃīĖĢi bÃīĖĢ.

VÆĄĖi viÊĖĢc aĖp duĖĢng vaĖ thÃĒm nhÃĒĖĢp cuĖa cÃīng nghÊĖĢ kÊĖt nÃīĖi Äi trÆ°ÆĄĖc hoaĖĢt ÄÃīĖĢng an ninh maĖĢng nhÆ° hiÊĖĢn taĖĢi, khÃīng chiĖ thÃīng tin vaĖ giaĖ triĖĢ ÄÆ°ÆĄĖĢc taĖĢo ra bÆĄĖi IoT mÆĄĖi gÄĖĢp ruĖi ro, maĖ chi phiĖ cÆĄ hÃīĖĢi trong tÆ°ÆĄng lai â bao gÃīĖm an toaĖn tiĖnh maĖĢng vaĖ taĖc ÄÃīĖĢng mÃīi trÆ°ÆĄĖng â cuĖng Äang biĖĢ Äe doĖĢa.

Thegioibantin.com |Â Vina-Aspire News