Pentest l├Ā g├¼? Tß║Īi sao phß║Żi cß║¦n Pentest tß╗Ģng thß╗ā?

Hiß╗ćn nay, hß║¦u hß║┐t c├Īc tß╗Ģ chß╗®c, doanh nghiß╗ćp ─æß╗üu c├│ cho m├¼nh mß╗Öt Website ─æß╗ā th├┤ng tin v├Ā bu├┤n b├Īn sß║Żn phß║®m ŌĆō dß╗ŗch vß╗ź ─æß║┐n kh├Īch h├Āng. Mß╗Śi Website d├╣ nhß╗Å d├╣ to lu├┤n tß╗ōn tß║Īi nhß╗»ng ─æiß╗ām yß║┐u bß║Żo mß║Łt nghi├¬m trß╗Źng m├Ā tin tß║Ęc c├│ thß╗ā khai th├Īc ─æß╗ā ph├Ī hoß║Īi. C├Īc lß╗Śi bß║Żo mß║Łt n├Āy lu├┤n ─æŲ░ß╗Żc cß║Łp nhß║Łt li├¬n tß╗źc tr├¬n c├Īc mß║Ęt b├Īo c├┤ng nghß╗ć. Vß║Ły ch├║ng ta l├Ām sao ─æß╗ā kh├Īc phß╗źc ─æiß╗ām yß║┐u ─æ├│? Pentest ─æŲ░ß╗Żc sinh ra ─æß╗ā l├Ām nhß╗»ng ─æiß╗üu ─æß╗ü cß║Łp ß╗¤ tr├¬n.

I. Pentest l├Ā g├¼?

Pentest (Penetration Testing) l├Ā h├¼nh thß╗®c kiß╗ām tra hß╗ć thß╗æng CNTT cß╗¦a bß║Īn c├│ thß╗ā bß╗ŗ tß║źn c├┤ng hay kh├┤ng, bß║▒ng c├Īch giß║Ż lß║Łp c├Īc vß╗ź tß║źn c├┤ng thß╗Ł nghiß╗ćm tß║Īo ra. C├│ thß╗ā hiß╗āu mß╗Öt c├Īch ─æŲĪn giß║Żn, Pentest┬Āch├Łnh l├Ā ─æ├Īnh gi├Ī ─æß╗Ö an to├Ān bß║▒ng c├Īch tß║źn c├┤ng v├Āo hß╗ć thß╗æng,┬Āl├Ā qu├Ī tr├¼nh xem x├®t lß║Īi c├Īc dß╗ŗch vß╗ź v├Ā hß╗ć thß╗æng ─æß╗ā t├¼m ra c├Īc vß║źn ─æß╗ü an ninh tiß╗üm t├Āng hoß║Ęc d├▓ t├¼m c├Īc dß║źu vß║┐t khi hß╗ć thß╗æng bß╗ŗ tß╗Ģn thŲ░ŲĪng.┬ĀNgŲ░ß╗Øi thß╗▒c hiß╗ćn mß╗Öt thß╗Ł nghiß╗ćm x├óm nhß║Łp ─æŲ░ß╗Żc gß╗Źi l├Ā kiß╗ām tra x├óm nhß║Łp hoß║Ęc Pentester.

II. C├Īc kh├Īi niß╗ćm bß║Żo mß║Łt cŲĪ bß║Żn

Lß╗Ś hß╗Ģng (Vulnerabilities): Vulnerabilities┬Āl├Ā lß╗Ś hß╗Ģng bß║Żo mß║Łt trong mß╗Öt phß║¦n cß╗¦a phß║¦n mß╗üm, phß║¦n cß╗®ng hoß║Ęc hß╗ć ─æiß╗üu h├Ānh, cung cß║źp mß╗Öt g├│c tiß╗üm n─āng ─æß╗ā tß║źn c├┤ng ┬Āhß╗ć thß╗æng. Mß╗Öt lß╗Ś hß╗Ģng c├│ thß╗ā ─æŲĪn giß║Żn nhŲ░ mß║Łt khß║®u yß║┐u hoß║Ęc phß╗®c tß║Īp nhŲ░ lß╗Śi tr├Ān bß╗Ö ─æß╗ćm hoß║Ęc c├Īc lß╗Ś hß╗Ģng SQL injection.

Khai th├Īc (Exploits): ─Éß╗ā tß║Łn dß╗źng lß╗Żi thß║┐ cß╗¦a mß╗Öt lß╗Ś hß╗Ģng, thŲ░ß╗Øng cß║¦n mß╗Öt sß╗▒ khai th├Īc, mß╗Öt chŲ░ŲĪng tr├¼nh m├Īy t├Łnh nhß╗Å v├Ā chuy├¬n m├┤n cao m├Ā l├Į do duy nhß║źt l├Ā ─æß╗ā tß║Łn dß╗źng lß╗Żi thß║┐ cß╗¦a mß╗Öt lß╗Ś hß╗Ģng cß╗ź thß╗ā v├Ā ─æß╗ā cung cß║źp truy cß║Łp v├Āo mß╗Öt hß╗ć thß╗æng m├Īy t├Łnh. Khai th├Īc thŲ░ß╗Øng cung cß║źp mß╗Öt tß║Żi trß╗Źng (payloads)┬Ā─æß║┐n mß╗źc ti├¬u hß╗ć thß╗æng v├Ā cung cß║źp cho kß║╗ tß║źn c├┤ng truy cß║Łp v├Āo hß╗ć thß╗æng.

Tß║Żi trß╗Źng (Payloads): Tß║Żi trß╗Źng (payloads)┬Āl├Ā c├Īc th├Ānh phß║¦n cß╗¦a phß║¦n mß╗üm cho ph├®p ┬Ākiß╗ām so├Īt mß╗Öt hß╗ć thß╗æng m├Īy t├Łnh sau khi n├│ ─æang ─æŲ░ß╗Żc khai th├Īc lß╗Ś hß╗Ģng ,thŲ░ß╗Øng gß║»n liß╗ün vß╗øi v├Āi giao khai th├Īc (exploits).

III. C├Īc phŲ░ŲĪng ph├Īp sß╗Ł dß╗źng trong Pentest

1. Hộp đen (Black box)

Kiß╗ām thß╗Ł tß╗½ b├¬n ngo├Āi v├Āo (Black box Pentest): c├Īc cuß╗Öc tß║źn c├┤ng sß║Į ─æŲ░ß╗Żc thß╗▒c hiß╗ćn m├Ā kh├┤ng c├│ bß║źt kß╗│ th├┤ng tin n├Āo, pentester sß║Į ─æß║Ęt m├¼nh v├Āo vß╗ŗ tr├Ł cß╗¦a nhß╗»ng tin tß║Ęc m┼® ─æen v├Ā cß╗æ gß║»ng bß║▒ng mß╗Źi c├Īch ─æß╗ā th├óm nhß║Łp v├Āo ─æŲ░ß╗Żc hß╗ć thß╗æng cß╗¦a kh├Īch h├Āng. Pentester sß║Į m├┤ phß╗Ång mß╗Öt cuß╗Öc tß║źn c├┤ng thß╗▒c sß╗▒ v├Āo hß╗ć thß╗æng

2. Hộp trắng (White box)

Kiß╗ām thß╗Ł tß╗½ b├¬n trong ra (White box Pentest): l├Ā c├Īc th├┤ng tin vß╗ü mß║Īng nß╗Öi bß╗Ö v├Ā ngoß║Īi sß║Į ─æŲ░ß╗Żc cung cß║źp bß╗¤i kh├Īch h├Āng v├Ā Pentester sß║Į ─æ├Īnh gi├Ī an ninh mß║Īng dß╗▒a tr├¬n ─æ├│.

3. Hß╗Öp x├Īm (Gray box)

Kiß╗ām thß╗Ł hß╗Öp x├Īm (Gray-box hay Crystal-box): Giß║Ż ─æß╗ŗnh nhŲ░ tin tß║Ęc ─æŲ░ß╗Żc cung cß║źp t├Āi khoß║Żn mß╗Öt ngŲ░ß╗Øi d├╣ng th├┤ng thŲ░ß╗Øng v├Ā tiß║┐n h├Ānh tß║źn c├┤ng v├Āo hß╗ć thß╗æng nhŲ░ mß╗Öt nh├ón vi├¬n cß╗¦a doanh nghiß╗ćp.

IV. Nhß╗»ng hß║Īng mß╗źc trong PenTest

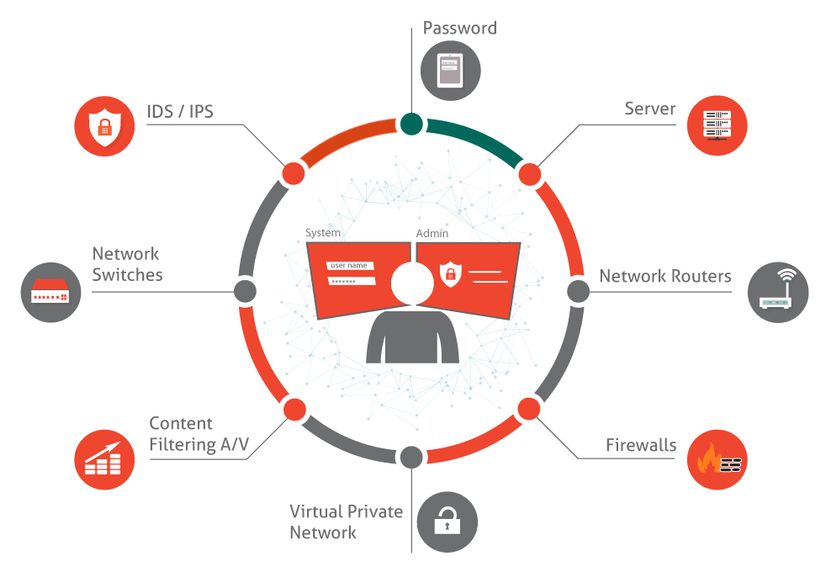

1. ─É├Īnh gi├Ī cŲĪ sß╗¤ hß║Ī tß║¦ng mß║Īng

─É├Īnh gi├Ī cß║źu tr├║c mß║Īng.

─É├Īnh gi├Ī c├Īc biß╗ćn ph├Īp bß║Żo mß║Łt ─æŲ░ß╗Żc thiß║┐t lß║Łp.

─É├Īnh gi├Ī viß╗ćc tu├ón thß╗¦ c├Īc ti├¬u chuß║®n.

─É├Īnh gi├Ī c├Īc hß╗ć thß╗æng nhŲ░ Firewall: Cß║źu h├¼nh, cß║źu tr├║c, quß║Żn trß╗ŗ, v├Ī lß╗Śi bß║Żo mß║Łt, ghi nhß║Łt k├Į, ch├Łnh s├Īch, khß║Ż n─āng sß║Ąn s├Āng,ŌĆ”

─É├Īnh gi├Ī thiß║┐t bß╗ŗ ph├Īt hiß╗ćn v├Ā ph├▓ng chß╗æng x├óm nhß║Łp IPS: Cß║źu h├¼nh, khß║Ż n─āng ph├Īt hiß╗ćn x├óm nhß║Łp, cß║źu tr├║c, quß║Żn trß╗ŗ, v├Ī lß╗Śi bß║Żo mß║Łt, ghi nhß║Łt k├Į, ch├Łnh s├Īch, khß║Ż n─āng sß║Ąn s├Āng,ŌĆ”

─É├Īnh gi├Ī thiß║┐t bß╗ŗ VPN: ┬ĀCß║źu h├¼nh, quß║Żn trß╗ŗ, ch├Łnh s├Īch truy nhß║Łp, nhß║Łt k├Į,ŌĆ”

─É├Īnh gi├Ī Router/Switch: Cß║źu h├¼nh, x├Īc thß╗▒c, cß║źp quyß╗ün, kiß╗ām so├Īt truy nhß║Łp, nhß║Łt k├Į,ŌĆ”

2. ─É├Īnh gi├Ī hß╗ć thß╗æng m├Īy chß╗¦

M├Īy chß╗¦ Windows v├Ā Linux: ─æ├Īnh gi├Ī phi├¬n bß║Żn, cß║Łp nhß║Łt, cß║źu h├¼nh c├Īc dß╗ŗch vß╗ź, v├Ī lß╗Śi, ch├Łnh s├Īch t├Āi khoß║Żn v├Ā mß║Łt khß║®u, ch├Łnh s├Īch ghi nhß║Łt k├Į, r├Ā so├Īt cß║źp quyß╗ün.

Khß║Ż n─āng dß╗▒ ph├▓ng, c├ón bß║▒ng tß║Żi, cŲĪ sß╗¤ dß╗Ł liß╗ću ph├ón t├Īn.

3. ─É├Īnh gi├Ī ß╗®ng dß╗źng web

─É├Īnh gi├Ī tß╗½ b├¬n┬Ā ngo├Āi: D├╣ng c├Īc c├┤ng cß╗ź chuy├¬n dß╗źng tß║źn c├┤ng thß╗Ł nghiß╗ćm, tß╗½ ─æ├│ ph├Īt hiß╗ćn ra c├Īc lß╗Ś hß╗Ģng nhŲ░: Lß╗Śi tr├Ān bß╗Ö ─æß╗ćm, SQL injection, Xss, upload, Url bypass v├Ā c├Īc lß╗Ģ hß╗Ģng ß╗®ng dß╗źng kh├Īc.

─É├Īnh gi├Ī tß╗½ b├¬n trong: Kiß╗ām tra m├Ż nguß╗ōn web nhß║▒m x├Īc ─æß╗ŗnh c├Īc vß║źn ─æß╗ü vß╗ü x├Īc thß╗▒c, cß║źp quyß╗ün, x├Īc minh dß╗» liß╗ću, quß║Żn l├Į phi├¬n, m├Ż h├│a.

Kß║┐t luß║Łn

Trong thß╗Øi ─æß║Īi c├┤ng nghß╗ć ng├Āy mß╗Öt ph├Īt triß╗ān ch├│ng mß║Ęt, k├®o theo tß╗Öi phß║Īm mß║Īng gia t─āng v├Ā ─æß╗ā tr├Īnh ─æŲ░ß╗Żc nhß╗»ng rß║»c rß╗æi kh├┤ng mong muß╗æn ─æß║┐n hß╗ć thß╗æng th├┤ng tin v├Ā website, c├Īc c├Ī nh├ón v├Ā doanh nghiß╗ćp cß║¦n trang bß╗ŗ kiß║┐n thß╗®c vß╗ü bß║Żo mß║Łt nhiß╗üu hŲĪn. Mong rß║▒ng b├Āi viß║┐t n├Āy sß║Į gi├║p cho c├Īc bß║Īn bß║Żo vß╗ć cho website v├Ā hß╗ć thß╗æng server cß╗¦a m├¼nh tß╗æt hŲĪn trŲ░ß╗øc nhß╗»ng ─æß╗æi thß╗¦ cß║Īnh tranh kh├┤ng l├Ānh mß║Īnh v├Ā c├Īc th├Ānh phß║¦n nh├Ān rß╗Śi th├Łch ph├Ī hoß║Īi. Ch├║c c├Īc bß║Īn th├Ānh c├┤ng.

Thegioibantin.com |┬ĀVinaAspire News