Sau 48 giß╗Ł ho├ánh h├ánh, Petya ─Ĺ├ú lan rß╗Öng ─Ĺß║┐n ─Ĺ├óu?

Cuß╗Öc tß║ąn c├┤ng cß╗ža Petya (c├▓n ─ĹĂ░ß╗úc gß╗Źi l├á NoPetya, GoldenEye) tuy kh├┤ng mß║ính mß║Ż nhĂ░ WannaCry, mß╗Öt phß║žn do c├íc c├┤ng ty ─Ĺ├ú r├║t kinh nghiß╗çm “s├óu sß║»c” tß╗ź ─Ĺß╗út tß║ąn c├┤ng trong trĂ░ß╗Ťc, mß╗Öt phß║žn dĂ░ß╗Łng nhĂ░ n├│ kh├┤ng c├╣ng mß╗ąc ─Ĺ├şch nhĂ░ WannaCry, nhĂ░ng c┼ęng ─Ĺ├ú ” c├án qu├ęt” qua rß║ąt nhiß╗üu ch├óu lß╗ąc v├á c├íc quß╗Ĺc gia.

Theo┬áESET┬á(h├úng bß║úo mß║şt Slovakia), cuß╗Öc tß║ąn c├┤ng ─Ĺß║žu ti├¬n nhß║»m v├áo M.E.Doc – mß╗Öt c├┤ng ty phß║žn mß╗üm kß║┐ to├ín thuß║┐ tß║íi Ukraina. C├┤ng ty n├áy sau ─Ĺ├│ ─Ĺ├ú phß╗ž nhß║şn th├┤ng tin n├áy mß║Ěc d├╣ trĂ░ß╗Ťc ─Ĺ├│ ─Ĺ├ú c├│ th├┤ng tin x├íc nhß║şn hß╗ç thß╗Ĺng cß╗ža hß╗Ź ─Ĺ├ú “d├şnh ─Ĺ├▓n”.

Mß╗Öt b├ío c├ío tß╗ź┬áMicrosoft┬ácho biß║┐t, 12.500 m├íy t├şnh tß║íi Ukraina sß╗ş dß╗ąng phi├¬n bß║ún Microsoft Windows c┼ę sß║Ż phß║úi ─Ĺß╗Ĺi mß║Ět vß╗Ťi cuß╗Öc tß║ąn c├┤ng v├á tr├¬n phß║ím vi to├án cß║žu, n├│ (Petya) ─Ĺ├ú ß║únh hĂ░ß╗čng ─Ĺß║┐n tr├¬n 64 quß╗Ĺc gia. 60% m├íy t├şnh bß╗ő nhiß╗ům l├á cß╗ža Ukraina, v├á tin tß║Ěc ─Ĺß╗ęng ─Ĺß║▒ng sau vß╗ą tß║ąn c├┤ng ─Ĺ├ú y├¬u cß║žu khoß║ún tiß╗ün 10.000 USD. Mß╗Öt sß╗Ĺ ng├ón h├áng tß║íi Ukraina c┼ęng chß╗őu chung sß╗Ĺ phß║şn.

BBC┬ác┼ęng ─ĹĂ░a tin c├íc quß╗Ĺc gia nhĂ░ H├á Lan, T├óy Ban Nha, Bß╗ë, Ph├íp c┼ęng kh├┤ng tr├ính khß╗Ći sß╗▒ tß║ąn c├┤ng cß╗ža m├ú ─Ĺß╗Öc n├áy. B├ío c├ío c┼ęng cho biß║┐t c├┤ng ty sß║ún xuß║ąt m├íy bay cß╗ža Antonov (Ukraina), hai nh├á cung cß║ąp dß╗őch vß╗ą bĂ░u ch├şnh viß╗ůn th├┤ng, c├┤ng ty sß║ún xuß║ąt dß║žu cß╗ža Nga – Rosneft v├á c├┤ng ty vß║şn tß║úi cß╗ža ─Éan Mß║ích – Maersk, c┼ęng ─Ĺang phß║úi ─Ĺß╗Ĺi mß║Ět vß╗Ťi “sß╗▒ gi├ín ─Ĺoß║ín, bao gß╗ôm cß║ú v─ân ph├▓ng tß║íi Anh v├á Ireland”. Tß║íi Mumbai (ß║Ąn ─Éß╗Ö), dĂ░ß╗Ťi ß║únh hĂ░ß╗čng cß╗ža cuß╗Öc tß║ąn c├┤ng, cß║úng biß╗ân do h├úng vß║şn tß║úi Maersk cß╗ža ─Éan Mß║ích vß║şn h├ánh ─Ĺ├ú┬á “thß║ąt thß╗ž” v├á ─Ĺ├│ng cß╗şa. Nh├á chß╗ęc tr├ích ─Ĺ├ú l├¬n tiß║┐ng hß╗Ś trß╗ú l├ám giß║úm tß║»c nghß║Żn v├á t├Čm chß╗Ś neo ─Ĺß║şu cho t├áu h├áng cß║şp bß║┐n.

Kaspersky Lab┬á(h├úng bß║úo mß║şt Nga) c┼ęng ─ĹĂ░a th├┤ng b├ío Petya ─Ĺß║žu ti├¬n nhß║»m v├áo Ukraina, Nga v├á Ba Lan v├á sau ─Ĺ├│ l├á c├íc nĂ░ß╗Ťc ch├óu ├éu┬á kh├íc. Trong b├ío c├ío c┼ęng cho biß║┐t 3 nĂ░ß╗Ťc n├│i tr├¬n c├╣ng vß╗Ťi ─Éß╗ęc v├á ├Ł l├á nhß╗»ng quß╗Ĺc gia chß╗őu ß║únh hĂ░ß╗čng nß║Ěng nß╗ü nhß║ąt. NĂ░ß╗Ťc Mß╗╣ xa x├┤i ß╗č ph├şa b├¬n kia ─Ĺß║íi dĂ░Ăíng c┼ęng kh├┤ng ngoß║íi lß╗ç.

Tß╗Ł┬áNYTimes┬á─ĹĂ░a tin, mß╗Öt sß╗Ĺ c├┤ng ty tĂ░ nh├ón ─Ĺ├ú x├íc nhß║şn rß║▒ng hß╗Ź ─Ĺ├ú bß╗ő tß║ąn c├┤ng, bao gß╗ôm:

ÔÇó Tß║şp ─Ĺo├án dĂ░ß╗úc phß║ęm khß╗Ľng lß╗ô cß╗ža Mß╗╣ – Merck

ÔÇó C├┤ng ty quß║úng c├ío Anh – WPP

ÔÇó Tß║şp ─Ĺo├án ─Ĺa quß╗Ĺc gia Ph├íp – Saint-Gobain

ÔÇó Mß╗Öt ─ĹĂín vß╗ő cß╗ža ng├ón h├áng – BNP Paribas

ÔÇó C├┤ng ty th├ęp v├á khai kho├íng Nga – Evraz

ÔÇó C├┤ng ty thß╗▒c phß║ęm Mß╗╣ – Mondelez International

Giao dß╗őch cß╗Ľ phiß║┐u cß╗ža FedEx c┼ęng ─Ĺ├ú ─ĹĂ░ß╗úc tß║ím dß╗źng ngay h├┤m thß╗ę TĂ░ sau khi c├┤ng ty n├áy cho biß║┐t hoß║ít ─Ĺß╗Öng to├án cß║žu cß╗ža c├┤ng ty con cß╗ža hß╗Ź l├á TNT Express ─Ĺ├ú bß╗ő ß║únh hĂ░ß╗čng.

ß╗× ch├óu ├ü, sß╗ęc ß║únh hĂ░ß╗čng cß╗ža Petya dĂ░ß╗Łng nhĂ░ kh├┤ng mß║ính mß║Ż bß║▒ng ─Ĺß╗út tß║ąn c├┤ng cß╗ža WannaCry v├á th├íng 5 qua, Trung Quß╗Ĺc l├á mß╗Öt v├ş dß╗ą – c├íc b├ío c├ío cho thß║ąy cuß╗Öc tß║ąn c├┤ng chß╗ë xß║úy ra rß║úi r├íc ß╗č mß╗Öt sß╗Ĺ nĂíi tß║íi nĂ░ß╗Ťc n├áy, hß║žu nhĂ░ bß╗ő ß║únh hĂ░ß╗čng lß╗Ťn l├á c├íc c├┤ng ty chi nh├ính cß╗ža c├íc tß║şp to├án cß╗ža c├íc nĂ░ß╗Ťc Mß╗╣ v├á phĂ░Ăíng T├óy. Tß║íi Viß╗çt Nam, c├│ mß╗Öt sß╗Ĺ nguß╗ôn tin cho biß║┐t mß╗Öt c├┤ng ty l├ám trong l─ęnh vß╗▒c quß║úng c├ío tß║íi TP. HCM c┼ęng ─Ĺ├ú bß╗ő l├óy nhiß╗ům, c├┤ng ty ─Ĺ├ú y├¬u cß║žu tß║ąt cß║ú nh├ón vi├¬n tß║»t hß║┐t tß║ąt cß║ú m├íy t├şnh ─Ĺß╗â tiß║┐n h├ánh c├┤ lß║şp.

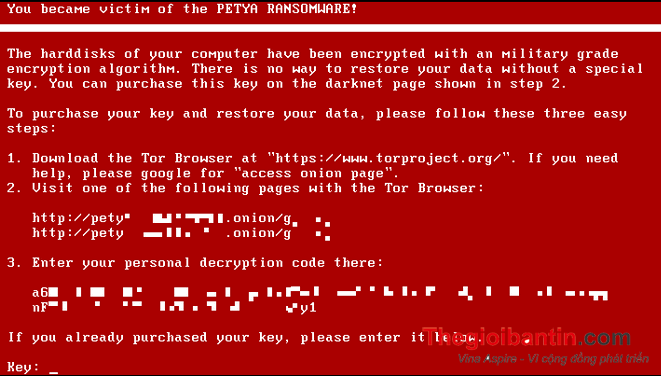

Tß║íi h├▓n ─Ĺß║úo Tasmania cß╗ža ├Üc, c├íc m├íy t├şnh trong nh├á m├íy s├┤-c├┤-la Cadbury thuß╗Öc sß╗č hß╗»u cß╗ža Mondelez International (mß╗Öt c├┤ng ty thß╗▒c phß║ęm cß╗ža Mß╗╣) c┼ęng ─Ĺ├ú bß╗ő nhiß╗ům Petya v├á hiß╗ân thß╗ő th├┤ng tin ─Ĺ├▓i tiß╗ün chuß╗Öc, theo mß╗Öt b├ío c├ío cß╗ža truyß╗ün th├┤ng ─Ĺß╗őa phĂ░Ăíng. NgĂ░ß╗Łi ph├ít ng├┤n cß╗ža c├┤ng ty n├áy cho biß║┐t ─Ĺang l├ám viß╗çc t├şch cß╗▒c vß╗Ťi bß╗Ö phß║şn CNTT to├án cß║žu ─Ĺß╗â nhanh ch├│ng xß╗ş l├Ż vß║ąn ─Ĺß╗ü, tr├ính l├ám gi├ín ─Ĺoß║ín ß║únh hĂ░ß╗čng ─Ĺß║┐n hß╗ç thß╗Ĺng cß╗ža c├┤ng ty.

Cuß╗Öc tß║ąn c├┤ng tß║íi ├Üc c┼ęng ß║únh hĂ░ß╗čng ─Ĺß║┐n chi nh├ính cß╗ža DLA Piper – mß╗Öt c├┤ng ty luß║şt c├│ v─ân ph├▓ng tr├¬n khß║»p thß║┐ giß╗Ťi. C├┤ng ty n├áy cho biß║┐t ─Ĺ├ú ─ĹĂ░a ra cß║únh b├ío rß║▒ng c├┤ng ty ─Ĺang “gß║Ěp sß╗▒ cß╗Ĺ mß║íng to├án cß║žu nghi├¬m trß╗Źng” v├á ngß╗źng hoß║ít ─Ĺß╗Öng nhĂ░ mß╗Öt biß╗çn ph├íp ph├▓ng ngß╗źa.

Brian Lord, nguy├¬n ph├│ gi├ím ─Ĺß╗Ĺc cĂí quan T├Čnh b├ío v├á hoß║ít ─Ĺß╗Öng mß║íng cß╗ža ch├şnh phß╗ž Anh, tĂ░Ăíng ─ĹĂ░Ăíng vß╗Ťi CĂí quan An ninh Quß╗Ĺc gia, n├│i rß║▒ng thay v├Č nhß║»m tß╗Ťi vß║ąn ─Ĺß╗ü tiß╗ün bß║íc, tin tß║Ěc ─Ĺang cß╗Ĺ gß║»ng tß║ío ra sß╗▒ gi├ín ─Ĺoß║ín lß╗Ťn – ─Ĺß║Ěc biß╗çt l├á ß╗č Ukraina, nhĂ░ng ├┤ng cho rß║▒ng kß║╗ ─Ĺß╗ęng ─Ĺß║▒ng sau cuß╗Öc tß║ąn c├┤ng kh├┤ng phß║úi l├á Nga, v├Č ngĂ░ß╗Łi Nga rß║ąt th├┤ng minh v├á cuß╗Öc tß║ąn c├┤ng qu├í trß║»ng trß╗ún, c├│ g├Č ─Ĺ├│ “sai sai” khi cho rß║▒ng ngĂ░ß╗Łi Nga l├á thß╗ž phß║ím cß╗ža vß╗ą n├áy.

Ido Wulkan, ngĂ░ß╗Łi ─Ĺß╗ęng ─Ĺß║žu bß╗Ö phß║şn Th├┤ng tin t├Čnh b├ío cß╗ža Insight, mß╗Öt c├┤ng ty an ninh mß║íng c├│ trß╗ą sß╗č tß║íi Tel Aviv (Israel) cho biß║┐t ─Ĺß╗őa chß╗ë IP v├á sß╗Ĺ ─Ĺiß╗çn thoß║íi kß║┐t nß╗Ĺi vß╗Ťi ─Ĺ─âng k├Ż miß╗ün internet ─ĹĂ░ß╗úc sß╗ş dß╗ąng trong cuß╗Öc tß║ąn c├┤ng hß╗ôi ─Ĺß║žu tuß║žn n├áy ─Ĺß║┐n tß╗ź Iran, c├╣ng mß╗Öt th├┤ng tin ─Ĺ├ú ─ĹĂ░ß╗úc kß║┐t nß╗Ĺi vß╗Ťi mß╗Öt cuß╗Öc tß║ąn c├┤ng kh├íc nhau hai th├íng trĂ░ß╗Ťc. ├öng cho rß║▒ng c├│ thß╗â ─Ĺ├óy l├á Iran, hoß║Ěc c├│ thß╗â ─Ĺ├óy ai ─Ĺ├│ ─Ĺang cß╗Ĺ “tß╗Ć ra” l├á m├Čnh ─Ĺß║┐n tß╗ź Iran.

Rß║ąt kh├│ c├│ thß╗â kß║┐t luß║şn ch├şnh x├íc bß╗či kß╗â tß╗ź khi c├íc c├┤ng cß╗ą ─ĹĂ░ß╗úc sß╗ş dß╗ąng trong c├íc cuß╗Öc tß║ąn c├┤ng gß║žn ─Ĺ├óy (m├á cuß╗Öc tß║ąn c├┤ng bß╗či ransomware WannaCry l├á lß╗Ťn nhß║ąt) ─Ĺ├ú ─ĹĂ░ß╗úc phß╗Ľ biß║┐n rß╗Öng r├úi, tß║ío ─Ĺiß╗üu kiß╗çn cho c├íc tin tß║Ěc – bß╗Źn tß╗Öi phß║ím v├á tß╗Öi phß║ím do nh├á nĂ░ß╗Ťc t├ái trß╗ú – trß╗č th├ánh kß║╗ ─Ĺß╗ęng sau ─Ĺß╗út tß║ąn c├┤ng n├áy.

├öng Harvey, gi├ím ─Ĺß╗Ĺc cß╗ža Accenture Security, n├│i: “Nhß╗»ng tß║ąn c├┤ng kiß╗âu n├áy sß║Ż tiß║┐p tß╗ąc diß╗ůn ra, v├á ch├║ng t├┤i ─Ĺ├ú biß║┐t ─Ĺiß╗üu n├áy kß╗â tß╗ź lß║žn ─Ĺß║žu ti├¬n ch├║ng t├┤i thß║ąy c├ích m├á WannaCry tß║ąn c├┤ng v├áo th├íng trĂ░ß╗Ťc. “C├óu hß╗Ći thß╗▒c sß╗▒ ß╗č ─Ĺ├óy l├á liß╗çu nhß╗»ng cuß╗Öc tß║ąn c├┤ng n├áy c├│ phß║úi chß╗ë l├á “b├ái thß╗▒c h├ánh” chuß║ęn bß╗ő cho mß╗Öt ─Ĺß╗út tß║ąn c├┤ng lß╗Ťn hĂín nß╗»a sß║Ż diß╗ůn ra tiß║┐p theo”.

Thegioibantin.com | Vina Aspire News

Nguồn: VnReview