Sل» dل»¥ng phiأھn bل؛£n Magento cإ©, hئ،n 2800 shop thئ°ئ،ng mل؛،i ؤ‘iل»‡n tل» bل»‹ tin tل؛·c tل؛¥n cأ´ng

Theo mل»™t nghiأھn cل»©u mل»›i ؤ‘أ¢y, lأ n sأ³ng tل؛¥n cأ´ng mل؛،ng nhل؛¯m tل»›i cأ،c nhأ bأ،n lل؛» sل» dل»¥ng nل»پn tل؛£ng thئ°ئ،ng mل؛،i ؤ‘iل»‡n tل» Magento 1.x tل»« thأ،ng 9 ؤ‘أ£ ؤ‘ئ°ل»£c phأ،t hiل»‡n lأ do mل»™t nhأ³m tل؛¥n cأ´ng duy nhل؛¥t ؤ‘ل»©ng sau ؤ‘iل»پu khiل»ƒn.آ

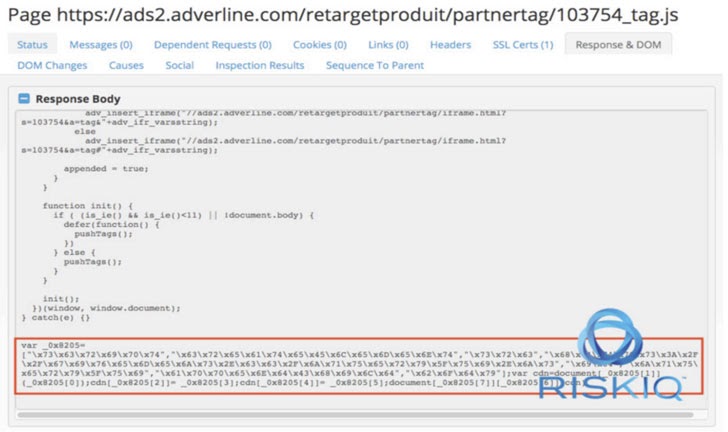

“Nhأ³m tin tل؛·c nأ y ؤ‘أ£ thل»±c hiل»‡n mل»™t loل؛،t cأ،c cuل»™c tل؛¥n cأ´ng Magecart khأ،c nhau. Chأ؛ng thئ°ل»ng cأ¹ng lأ؛c xأ¢m nhل؛p vأ o mل»™t lئ°ل»£ng lل»›n cأ،c trang web thأ´ng qua cأ،c cuل»™c tل؛¥n cأ´ng chuل»—i cung ل»©ng nhئ°آ tل؛¥n cأ´ng Adverline, hoل؛·c lل»£i dل»¥ng cأ،c mأ£ khai thأ،c nhئ° trong cأ،c cuل»™c tل؛¥n cأ´ng Magento 1 vأ o thأ،ng 9,†RiskIQ cho biل؛؟t trong mل»™tآ bأ i phأ¢n tأch.آ

Chiل؛؟n dل»‹ch tل؛¥n cأ´ng nأ y ؤ‘ئ°ل»£c gل»چi chung lأ آ Cardbleed. Nأ³ nhل؛¯m tل»›i أt nhل؛¥t 2.806 cل»a hأ ng trل»±c tuyل؛؟n chل؛،y trأھn nل»پn tل؛£ng Magento 1.x, mأ ؤ‘أ£آ hل؛؟t hiل»‡u lل»±cآ vأ o ngأ y 30 thأ،ng 6 vل»«a qua.

Chأ¨n e-skimmer vأ o cأ،c trang web mua sل؛¯m ؤ‘ل»ƒ ؤ‘أ،nh cل؛¯p thأ´ng tin thل؛» tأn dل»¥ng lأ mل»™t chiل؛؟n thuل؛t kinh ؤ‘iل»ƒn cل»§aآ Magecart, nhأ³m hacker chuyأھn tل؛¥n cأ´ng hل»‡ thل»‘ng cأ،c cل»a hأ ng trل»±c tuyل؛؟n.

Cأ،c skimmer thل؛» tأn dل»¥ng ل؛£o nأ y, hay cأ²n biل؛؟t ؤ‘ل؛؟n nhئ° lأ آ cأ،c cuل»™c tل؛¥n cأ´ng formjacking, thئ°ل»ng lأ mأ£ JavaScript mأ nhل»¯ng kل؛» tل؛¥n cأ´ng Magecart lأ©n lأ؛t cل؛¥y vأ o trang web thئ°ئ،ng mل؛،i ؤ‘iل»‡n tل», vأ thئ°ل»ng lأ cأ،c trang thanh toأ،n, ؤ‘ئ°ل»£c thiل؛؟t kل؛؟ ؤ‘ل»ƒ ؤ‘أ،nh cل؛¯p thأ´ng tin thل؛» cل»§a khأ،ch hأ ng trong thل»i gian thل»±c vأ آ chuyل»ƒn thأ´ng tinآ ؤ‘أ³ ؤ‘ل؛؟n mأ،y chل»§ cل»§a kل؛» tل؛¥n cأ´ng tل»« xa.

Nhئ°ng trong vأ i thأ،ng qua, chأ؛ng ؤ‘أ£آ tؤƒng cئ°ل»ng phأ،t triل»ƒnآ vأ giل؛¥u mأ£ code ؤ‘ل»™c hل؛،iآ bأھn trong metadata cل»§a hأ¬nh ل؛£nh. Chأ؛ng thل؛m chأ cأ²n thل»±c hiل»‡n cأ،c cuل»™c tل؛¥n cأ´ng IDN homograph ؤ‘ل»ƒ cأ i cأ،c web skimmer ؤ‘ئ°ل»£c giل؛¥u trong fileآ faviconآ cل»§a trang web.

Cardbleed ؤ‘ئ°ل»£c phأ،t hiل»‡n ؤ‘ل؛§u tiأھn bل»ںi Sansec. Nأ³ hoل؛،t ؤ‘ل»™ng bل؛±ng cأ،ch sل» dل»¥ng cأ،c tأھn miل»پn cل»¥ thل»ƒ ؤ‘ل»ƒ tئ°ئ،ng tأ،c vل»›i admin panel (bل؛£ng quل؛£n trل»‹) cل»§a Magento, vأ sau ؤ‘أ³ lل»£i dل»¥ng tأnh nؤƒng â€کMagento Connect’ ؤ‘ل»ƒ tل؛£i xuل»‘ng vأ cأ i ؤ‘ل؛·t mل»™t mأ£ ؤ‘ل»™c cأ³ tأھn lأ “mysql.phpâ€. Mأ£ ؤ‘ل»™c nأ y sau ؤ‘أ³ sل؛½ tل»± ؤ‘ل»™ng xأ³a khi mأ£ skimmer ؤ‘ئ°ل»£c thأھm vأ o “prototype.js.â€

Theo RiskIQ, tل؛¥t cل؛£ cأ،c cuل»™c tل؛¥n cأ´ng ؤ‘ل»پu cأ³ liأھn quan tل»›i nhأ³m tin tل؛·c Magecart Group 12, dل»±a trأھn sل»± tئ°ئ،ng ؤ‘ل»“ng vل»پ cئ، sل»ں hل؛، tل؛§ng vأ cأ،c kل»¹ thuل؛t mأ chأ؛ng sل» dل»¥ng, tل»« tل؛¥n cأ´ng Adverline vأ o thأ،ng 1 nؤƒm 2019 cho ؤ‘ل؛؟n cأ،c cuل»™c tل؛¥n cأ´ngآ trang web bأ،n lل؛،i vأ© Olympicsآ vأ o thأ،ng 2 nؤƒm 2020.

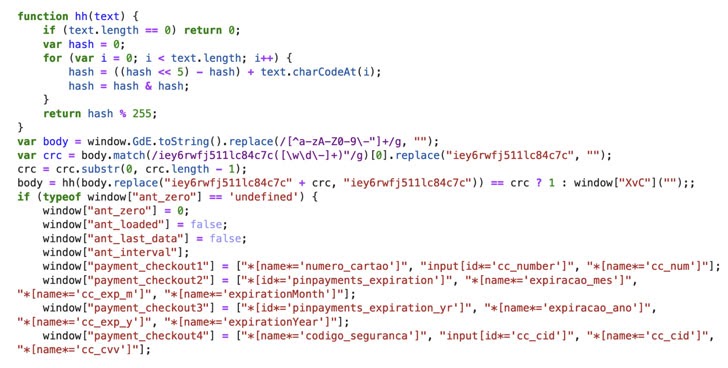

Hئ،n nل»¯a, skimmer ؤ‘ئ°ل»£c sل» dل»¥ng trong cأ،c vل»¥ tل؛¥n cأ´ng trأھn lأ mل»™t biل؛؟n thل»ƒ cل»§aآ skimmer Ant & Cockroachآ ؤ‘ئ°ل»£c phأ،t hiل»‡n lل؛§n ؤ‘ل؛§u vأ o thأ،ng 8 nؤƒm 2019. Skimmer nأ y ؤ‘ئ°ل»£c ؤ‘ل؛·t tأھn theo mل»™t hأ m “ant_cockroach ()â€, vأ mل»™t biل؛؟n “ant_check†ؤ‘ئ°ل»£c tأ¬m thل؛¥y trong phل؛§n code.

ؤگiل»پu thأ؛ vل»‹ lأ mل»™t trong cأ،c tأھn miل»پn (myicons [.]net) ؤ‘ئ°ل»£c nhأ³m nghiأھn cل»©u phأ،t hiل»‡n cإ©ng cأ³ mل»‘i liأھn hل»‡ chل؛·t chل؛½ vل»›i mل»™t chiل؛؟n dل»‹ch tل؛¥n cأ´ng khأ،c vأ o thأ،ng 5. ؤگئ°ل»£c biل؛؟t chiل؛؟n dل»‹ch nأ y ؤ‘أ£ sل» dل»¥ng mل»™t file favicon Magento ؤ‘ل»ƒ giل؛¥u skimmer trأھn cأ،c trang thanh toأ،n, vأ tل؛£i mل»™t biل»ƒu mل؛«u thanh toأ،n giل؛£ ؤ‘ل»ƒ ؤ‘أ،nh cل؛¯p thأ´ng tin cل»§a ngئ°ل»i dأ¹ng.

Ngay khi cأ،c tأھn miل»پn ؤ‘ل»™c hل؛،i bل»‹ gل»، xuل»‘ng, Group 12 ؤ‘أ£ nhanh chأ³ng tأ¬m ra cأ،ch hoأ،n ؤ‘ل»•i cأ،c tأھn miل»پn mل»›i ؤ‘ل»ƒ tiل؛؟p tل»¥c chiل؛؟n dل»‹ch skimming cل»§a mأ¬nh.

“Kل»ƒ tل»« khi chiل؛؟n dل»‹ch Cardbleed bل»‹ cأ´ng khai, nhأ³m tل؛¥n cأ´ng ؤ‘أ£ nhanh chأ³ng thay ؤ‘ل»•i cئ، sل»ں hل؛، tل؛§ng cل»§a chأ؛ng. Nhل»¯ng tin tل؛·c nأ y ؤ‘أ£ chuyل»ƒn sang tل؛£i skimmer tل»« ajaxcloudflare [.]com, vأ chuyل»ƒn phل؛§n dل»¯ liل»‡u ؤ‘أ،nh cل؛¯p ؤ‘ئ°ل»£c sang mل»™t tأھn miل»پn mل»›i ؤ‘ؤƒng kأ½ gل؛§n ؤ‘أ¢y, consoler [.]in,†cأ،c nhأ nghiأھn cل»©u cل»§a RiskIQ cho biل؛؟t.

Theo chuyأھn gia bل؛£o mل؛t Jordan Herman, nhل»¯ng cuل»™c tل؛¥n cأ´ng trأھn lأ dل؛¥u hiل»‡u cho thل؛¥y cأ،c nhأ³m tin tل؛·c ؤ‘ang tأch cل»±c phأ،t triل»ƒn vأ cل؛£i tiل؛؟n phئ°ئ،ng thل»©c tل؛¥n cأ´ng cل»§a mأ¬nh. Chأ؛ng sل» dل»¥ng mل»چi phئ°ئ،ng thل»©c khأ،c nhau ؤ‘ل»ƒ chأ¨n skimmer lأھn hل»‡ thل»‘ng nل؛،n nhأ¢n, vأ xأ،o trل»™n code ؤ‘ل»ƒ trأ،nh bل»‹ phأ،t hiل»‡n.

“Chأ؛ng tأ´i thل»±c hiل»‡n nghiأھn cل»©u trأھn do nhل؛n thل؛¥y sل»± gia tؤƒng ngأ y cأ ng nhiل»پu cأ،c cuل»™c tل؛¥n cأ´ng liأھn quan ؤ‘ل؛؟n phiأھn bل؛£n Magento 1, mأ sل؛½ hل؛؟t hiل»‡u lل»±c vأ o thأ،ng 6 nأ y,†Herman cho biل؛؟t. “Theo chأ؛ng tأ´i, biل»‡n phأ،p giل؛£m thiل»ƒu tل»‘t nhل؛¥t hiل»‡n nay lأ nأ¢ng cل؛¥p lأھn phiأھn bل؛£n Magento 2, mل؛·c dأ¹ chi phأ nأ¢ng cل؛¥p cأ³ thل»ƒ khأ، ؤ‘ل؛¯t ؤ‘ل»ڈ vل»›i mل»™t sل»‘ nhأ cung cل؛¥p nhل»ڈ lل؛».â€

“Ngoأ i ra cإ©ng cأ³ mل»™t cأ´ng ty tأھn lأ Mage One ؤ‘ang hل»— trل»£ vأ، lل»—i trأھn Magento 1. Hل»چ ؤ‘أ£آ phأ،t hأ nh mل»™t bل؛£n vأ،آ ؤ‘ل»ƒ khل؛¯c phل»¥c mل»™t lل»— hل»•ng bل»‹ khai thأ،c bل»ںi tin tل؛·c vأ o cuل»‘i thأ،ng 10 vل»«a qua. Tuy nhiأھn, cأ،ch tل»‘t nhل؛¥t ؤ‘ل»ƒ ngؤƒn chل؛·n nhل»¯ng kiل»ƒu tل؛¥n cأ´ng trأھn lأ cho phأ©p cأ،c cل»a hأ ng e-commerce cأ³ toأ n bل»™ thأ´ng tin chi tiل؛؟t vل»پ phل؛§n code ؤ‘ang chل؛،y trأھn trang web cل»§a hل»چ, ؤ‘ل»ƒ hل»چ cأ³ thل»ƒ xأ،c ؤ‘ل»‹nh cأ،c phiأھn bل؛£n phل؛§n mل»پm ؤ‘أ£ hل؛؟t hiل»‡u lل»±c, cإ©ng nhئ° phأ،t hiل»‡n kل»‹p thل»i cأ،c lل»— hل»•ng cأ³ nguy cئ، dل؛«n ؤ‘ل؛؟n tل؛¥n cأ´ng Magecart trong tئ°ئ،ng lai,†Herman cho biل؛؟t thأھm.

Theoآ The Hacker News

Thegioibantin.com |آ Vina-Aspire News