VinaAspire & CyberArk cung cášĨp GiášĢi phÃĄp quášĢn lÃ― tà i khoášĢn Äáš·c quyáŧn

Ngà y nay, cÃĄc táŧ cháŧĐc dà nh nhiáŧu tháŧi gian, cÃīng sáŧĐc và tiáŧn bᚥc Äáŧ xÃĒy dáŧąng háŧ tháŧng an toà n an ninh cho hᚥ tᚧng CNTT pháŧĨc váŧĨ máŧĨc ÄÃch Äiáŧu hà nh và kinh doanh. Máŧt hᚥ tᚧng CNTT cÆĄ bášĢn bao gáŧm nhiáŧu thà nh phᚧn khÃĄc nhau nhÆ°: MÃĄy cháŧ§, thiášŋt báŧ tÆ°áŧng láŧa, CSDL, cÃĄc thiášŋt báŧ mᚥng,âĶTášĨt cášĢ cÃĄc thà nh phᚧn nà y ÄÆ°áŧĢc kiáŧm soÃĄt, Äiáŧu khiáŧn bášąng cÃĄch sáŧ dáŧĨng máŧt loᚥt cÃĄc tà i khoášĢn Äáš·c quyáŧn (và dáŧĨ tà i khoášĢn root cáŧ§a mÃĄy cháŧ§ UNIX, tà i khoášĢn DBA cáŧ§a háŧ tháŧng CSDL Oracle, tà i khoášĢn Administrator cáŧ§a mÃĄy cháŧ§ Windows, âĶ)

Äáš·t vášĨn Äáŧ

CÃĄc tà i khoášĢn Äáš·c quyáŧn nà y cÃģ quyáŧn truy cášp Äᚧy Äáŧ§ và o tà i nguyÊn cáŧ§a cÃĄc háŧ tháŧng tÆ°ÆĄng áŧĐng. ThÃīng thÆ°áŧng, cÃģ hà ng trÄm, thášm chà hà ng ngà n cÃĄc tà i khoášĢn nà y táŧn tᚥi trong doanh nghiáŧp, táŧ cháŧĐc. Viáŧc quášĢn lÃ― tášĨt cášĢ cÃĄc tà i khoášĢn nà y rášĨt pháŧĐc tᚥp và gÃĒy nhiáŧu khÃģ khÄn cho táŧ cháŧĐc.

NhÆ°ng Äiáŧu pháŧ biášŋn hiáŧn nay Äang táŧn tᚥi áŧ cÃĄc doanh nghiáŧp, táŧ cháŧĐc

là cÃĄc tà i khoášĢn Äáš·c quyáŧn và cášĢ mášt khášĐu thÆ°áŧng khÃīng ÄÆ°áŧĢc quášĢn lÃ― vÃ

hiášŋm khi thay Äáŧi. Ngoà i ra cÅĐng khÃīng cÃģ sáŧą giÃĄm sÃĄt cháš·t cháš― táŧŦ cÃĄc

cášĨp quášĢn lÃ― cÃģ thášĐm quyáŧn.

Trong máŧt sáŧ trÆ°áŧng háŧĢp, cÃĄc tà i khoášĢn nà y khÃīng cháŧ do nhÃĒn viÊn IT

trong náŧi báŧ cáŧ§a táŧ cháŧĐc nášŊm giáŧŊ mà cÃēn ÄÆ°áŧĢc cung cášĨp cho bÊn tháŧĐ ba. VÃ

dáŧĨ máŧt táŧ cháŧĐc khÃīng cÃģ Äáŧi ngÅĐ IT chuyÊn nghiáŧp Äáŧ quášĢn tráŧ háŧ tháŧng,

phášĢi thuÊ Äáŧi tÃĄc tháŧĐ ba quášĢn tráŧ háŧ tháŧng CNTT cáŧ§a doanh nghiáŧp, khi ÄÃģ

táŧ cháŧĐc phášĢi cung cášĨp cÃĄc tà i khoášĢn Äáš·c quyáŧn nà y cho Äáŧi tÃĄc. Hoáš·c cÃĄc

tà i khoášĢn / mášt khášĐu nà y cÅĐng táŧn tᚥi trong cÃĄc áŧĐng dáŧĨng táŧą phÃĄt triáŧn,

hoáš·c trong cÃĄc scripts hoáš·c file .ini, âĶNÃģ khÃīng ÄÆ°áŧĢc thay Äáŧi mášt khášĐu

thÆ°áŧng xuyÊn.

CÃģ tháŧ nÃģi rášąng cÃĄc tà i khoášĢn Äáš·c quyáŧn chÃnh là chÃŽa khÃģa cho máŧi

tà i sášĢn cáŧ§a táŧ cháŧĐc. Do vášy viáŧc quášĢn lÃ― yášŋu kÃĐm cÃĄc tà i khoášĢn Äáš·c quyáŧn

nà y sáš― dášŦn Äášŋn cÃĄc nguy cÆĄ sau:

- KhÃīng kiáŧm soÃĄt bášĢo mášt: CÃĄc mášt khášĐu khÃīng ÄÆ°áŧĢc thay Äáŧi và khÃīng

ÄÆ°áŧĢc kiáŧm soÃĄt Äáŧ tuÃĒn tháŧ§ cÃĄc quy Äáŧnh váŧ an toà n bášĢo mášt (và dáŧĨ nhÆ°

PCI DSS, Basel II, ISO 27001âĶ) - Nguy cÆĄ an ninh: Máŧt trong nháŧŊng máŧi quan tÃĒm nhášĨt hiáŧn nay là cÃĄc

nguy cÆĄ táŧŦ chÃnh bÊn trong táŧ cháŧĐc, cÃĄc nhÃĒn viÊn IT cÃģ tháŧ gÃĒy ra nháŧŊng

táŧn thášĨt cho táŧ cháŧĐc nÆĄi háŧ là m viáŧc khi ÄÆ°áŧĢc nášŊm mášt khášĐu cáŧ§a tà i

khoášĢn Äáš·c quyáŧn cáŧ§a cÃĄc háŧ tháŧng mÃĄy cháŧ§. - GiášĢm Äáŧng báŧ/thÃīng suáŧt trong cÃīng viáŧc: Máŧt mášt khášĐu khi thiášŋt lášp

theo phÆ°ÆĄng phÃĄp tháŧ§ cÃīng báŧi nhÃĒn viÊn IT, ÄÆ°áŧĢc thÃīng bÃĄo theo quy

trÃŽnh quášĢn lÃ― hà nh chÃnh thÃīng thÆ°áŧng cÃģ tháŧ gÃĒy ra sáŧą khÃīng thÃīng suáŧt

cÅĐng nhÆ° gÃĒy chášm tráŧ trong trong viáŧc tiášŋp cášn thÃīng tin pháŧĨc váŧĨ Äiáŧu

hà nh, kinh doanh trong táŧ cháŧĐc. Váŧi cÃĄc táŧ cháŧĐc láŧn, cÃģ hà ng trÄm cÃĄc

thiášŋt báŧ mᚥng, mÃĄy cháŧ§ thÃŽ sáš― táŧn rášĨt nhiáŧu tháŧi gian cášp nhášt thÃīng

tin.

CÃĄc táŧ cháŧĐc cᚧn phášĢi kiáŧm soÃĄt máŧt cÃĄch cháš·t cháš― cÃĄc tà i khoášĢn Äáš·c

quyáŧn nà y. Theo dÃĩi máŧi hoᚥt Äáŧng cáŧ§a cÃĄc loᚥi tà i khoášĢn nà y sáš― là m giášĢm

thiáŧu cÃĄc nguy cÆĄ bášĢo mášt và cung cášĨp cÃĄc quy Äáŧnh buáŧc háŧ tháŧng phášĢi

tuÃĒn tháŧ§ Äáŧ ÄášĢm bášĢo quÃĄ trÃŽnh hoᚥt Äáŧng cáŧ§a táŧ cháŧĐc ÄÆ°áŧĢc liÊn táŧĨc.

Háŧ tháŧng quášĢn lÃ― mášt khášĐu Äáš·c quyáŧn cáŧ§a CyberArk

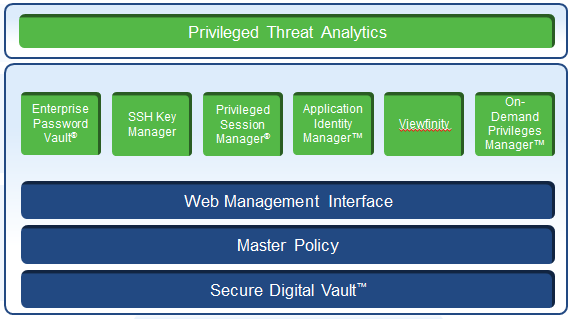

PIM Suite cung cášĨp máŧt âvÃđng an toà nâ bÊn trong doanh nghiáŧp nÆĄi mà tášĨt cášĢ nháŧŊng mášt khášĐu Äáš·c quyáŧn ÄÆ°áŧĢc bášĢo mášt, táŧą Äáŧng quášĢn lÃ―, và chia sášŧ giáŧŊa nháŧŊng ngÆ°áŧi dÃđng ÄÆ°áŧĢc phÃĐp nhÆ° nhÃĒn viÊn IT, nhÃĒn viÊn quášĢn tráŧ dáŧŊ liáŧu, nhÃĒn viÊn quášĢn tráŧ hay nháŧŊng dáŧch váŧĨ, áŧĐng dáŧĨng trong kinh doanh, háŧ tháŧng quášĢn tráŧ thÃīng tinâĶCášĨu trÚc cáŧ§a háŧ tháŧng quášĢn lÃ― mášt khášĐu Äáš·c quyáŧn â PIM Suite bao gáŧm nháŧŊng thà nh phᚧn sau:

- CPM cho phÃĐp táŧ cháŧĐc Äáŧnh nghÄĐa cÃĄc chÃnh sÃĄch dáŧąa trÊn máŧt tášp cÃĄc chÃnh sÃĄch cÃģ sášĩn trong CPM.

- Cho phÃĐp táŧ cháŧĐc xÃĄc tháŧąc cÃĄc mášt khášĐu trÊn cÃĄc thiášŋt báŧ và cÃģ khášĢ

nÄng Äáŧng báŧ lᚥi mášt khášĐu trong trÆ°áŧng háŧĢp cᚧn thiášŋt nhÆ° mášĨt kášŋt náŧi háŧ

tháŧng quášĢn lÃ― mášt khášĐu táŧi cÃĄc thiášŋt báŧ cᚧn quášĢn lÃ―, âĶ - CPM cho phÃĐp tᚥo cÃĄc mášt khášĐu máŧi máŧt cÃĄch ngášŦu nhiÊn và thay thášŋ

cÃĄc mášt khášĐu hiáŧn tᚥi cáŧ§a cÃĄc thiášŋt báŧ do PIM quášĢn lÃ―. CÃĄc mášt khášĐu ÄÆ°áŧĢc

tᚥo máŧi sáš― ÄÆ°áŧĢc lÆ°u tráŧŊ và mÃĢ hÃģa trÊn Vault Server. - CÃĄc chÃnh sÃĄch ÄÆ°áŧĢc lÆ°u tráŧŊ trong nháŧŊng tà i khoášĢn Äáš·c quyáŧn khÃĄc

nhau, vÃŽ vášy cháŧ cÃģ ngÆ°áŧi dÃđng ÄÃĄp áŧĐng ÄÆ°áŧĢc cÃĄc chÃnh sÃĄch an ninh máŧi

cÃģ tháŧ truy cášp.

Module Management Portal (Password Vault Web Access)

- Password Vault Web Access (PVWA) mang Äᚧy Äáŧ§ máŧt tÃnh nÄng cáŧ§a máŧt

Cáŧng thÃīng tin Web. Cung cášĨp giao diáŧn cho phÃĐp Äiáŧu khiáŧn cho cÃĄc yÊu

cᚧu, truy cášp và mášt khášĐu quášĢn lÃ― Äáš·c quyáŧn cÅĐng nhÆ° kášŋt náŧi trong suáŧt

Äáŧ quášĢn lÃ― thiášŋt báŧ. PVWA háŧ tráŧĢ cášĢ ngÆ°áŧi dÃđng, quášĢn tráŧ viÊn háŧ tháŧng.

- PVWA cung cášĨp giao diáŧn ÄÆĄn giášĢn, thuášn tiáŧn cho ngÆ°áŧi sáŧ dáŧĨng. CÃģ

háŧ tráŧĢ cÃīng cáŧĨ tÃŽm kiášŋm Accounts Page giÚp cÃĄc quášĢn tráŧ viÊn cÃīng cáŧĨ rášĨt

nhanh chÃģng trong viáŧc hiáŧn tháŧ, tÃŽm kiášŋm hay truy cášp táŧi cÃĄc tà i

khoášĢn Äáš·c quyáŧn do mÃŽnh quášĢn lÃ― - PVWA khÃīng yÊu cᚧu phášĢi cà i bášĨt káŧģ máŧt plug-in nà o trÊn mÃĄy cáŧ§a

ngÆ°áŧi sáŧ dáŧĨng trong khi Äa sáŧ cÃĄc giášĢi phÃĄp khÃĄc Äáŧu chᚥy trÊn mÃīi

trÆ°áŧng JAVA. CÃģ háŧ tráŧĢ phiÊn bášĢn truy cášp dà nh cho ngÆ°áŧi dÃđng di Äáŧng.

Module Privileged Session Manager (PSM)

- Module hoᚥt Äáŧng nhÆ° máŧt proxy, cÃģ cháŧĐc nÄng ghi lᚥi toà n báŧ thao

tÃĄc cáŧ§a ngÆ°áŧi quášĢn tráŧ khi ÄÄng nhášp và o thiášŋt báŧ do PSM quášĢn lÃ― nhÆ°:

Window, Unix, Network Devices qua cÃĄc giao tháŧĐc RDP, SSH và Telnet, cÃĄc

thÃīng tin ÄÆ°áŧĢc xuášĨt ra file Video hoáš·c dÆ°áŧi dᚥng text và ÄÆ°áŧĢc lÆ°u giáŧŊ

trong Vault Server. Module nà y khÃīng yÊu cᚧu cà i Äáš·t bášĨt cáŧĐ máŧt AGENT

nà o trÊn cÃĄc target server (server, database, âĶ) - Cho phÃĐp theo dÃĩi tráŧąc tiášŋp (real-time monitoring) tášĨt cášĢ cÃĄc thao

tÃĄc cáŧ§a quášĢn tráŧ háŧ qua video. Auditor cÃģ tháŧ ngášŊt cÃĄc phiÊn là m viáŧc

trong trÆ°áŧng háŧĢp cᚧn thiášŋt. - Cung cášĨp tÃnh nÄng Single-Sign-On cho phÃĐp cÃĄc quášĢn tráŧ háŧ tháŧng

khÃīng cᚧn phášĢi nháŧ cÃĄc mášt khášĐu cáŧ§a cÃĄc háŧ tháŧng do mÃŽnh quášĢn lÃ―.

Module SSH Key Manager (SSHKM)

- Module cÃģ cháŧĐc nÄng lÆ°u tráŧŊ, quášĢn lÃ― tášp trung và bášĢo mášt cao cÃĄc SSH Key trong Vault

- Kiáŧm soÃĄt viáŧc truy cášp cÃĄc SSH Key cáŧ§a áŧĐng dáŧĨng thÃīng qua quyáŧn sáŧ

dáŧĨng và chÃnh sÃĄch, táŧą Äáŧng phÃĒn pháŧi khÃģa máŧt cÃĄch trong suáŧt cho cÃĄc

áŧĐng dáŧĨng - GiášĢm nguy cÆĄ báŧ truy cášp trÃĄi phÃĐp và o háŧ tháŧng quan tráŧng bášąng cÃĄch

ÄášĢm bášĢo cháŧ§ Äáŧng, luÃĒn chuyáŧn và kiáŧm soÃĄt quyáŧn truy cášp cáŧ§a tà i khoášĢn

Äáš·c quyáŧn qua cÃĄc SSH Key, kiáŧm soÃĄt theo tháŧi gian tháŧąc

Module Application Identity Manager (AIM)

- Module cung cášĨp cÃĄc API cho phÃĐp tÃch háŧĢp váŧi áŧĐng dáŧĨng Äáŧ thay Äáŧi mášt khášĐu cáŧ§a cÃĄc tà i khoášĢn trong Script, áŧĐng dáŧĨng phÃĄt triáŧn

- Háŧ tráŧĢ Äa dᚥng cÃĄc ngÃīn ngáŧŊ lášp trÃŽnh C, JAVA, CLI, .NET

- XÃĄc tháŧąc áŧĐng dáŧĨng trÆ°áŧc khi cung cášĨp mášt khášĐu Äáŧ sáŧ dáŧĨng

Module On-Demand Privileged Manager (OPM)

- Giáŧi hᚥn quyáŧn quášĢn tráŧ cáŧ§a cÃĄc tà i khoášĢn Äáš·c quyáŧn dáŧąa trÊn cÃīng viáŧc tháŧąc tášŋ

- QuášĢn lÃ― tášp trung tášĨt cášĢ cÃĄc chÃnh sÃĄch liÊn quan táŧi tà i khoášĢn Äáš·c quyáŧn

- Cho phÃĐp ngÆ°áŧi dÃđng táŧą thiášŋt lášp quyáŧn theo yÊu cᚧu trÊn cÆĄ sáŧ tášp chÃnh sÃĄch phÃđ háŧĢp.

â

Kiáŧm soÃĄt cháš·t cháš― cÃĄc tà i khoášĢn Äáš·c quyáŧn là viáŧc là m cᚧn thiášŋt Äáŧi váŧi cÃĄc táŧ cháŧĐc. Theo dÃĩi máŧi hoᚥt Äáŧng cáŧ§a cÃĄc loᚥi tà i khoášĢn nà y sáš― là m giášĢm thiáŧu cÃĄc nguy cÆĄ bášĢo mášt và cung cášĨp cÃĄc quy Äáŧnh buáŧc háŧ tháŧng phášĢi tuÃĒn tháŧ§ Äáŧ ÄášĢm bášĢo quÃĄ trÃŽnh hoᚥt Äáŧng cáŧ§a táŧ cháŧĐc ÄÆ°áŧĢc liÊn táŧĨc. Phᚧn tiášŋp theo cáŧ§a bà i viášŋt Vina Aspire sáš― Äi sÃĒu và o mÃī hÃŽnh, yÊu cᚧu, Äáŧ xuášĨtâĶ cho giášĢi phÃĄp quášĢn lÃ― tà i khoášĢn Äáš·c quyáŧn.

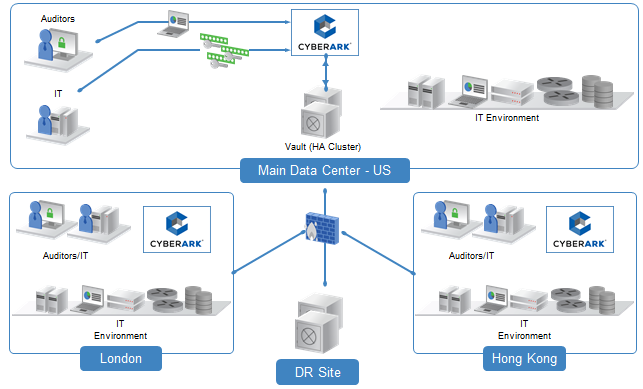

1. MÃī hÃŽnh phÃĒn tÃĄn

Mᚥng lÆ°áŧi doanh nghiáŧp hiášŋm khi bao gáŧm máŧt mᚥng kášŋt náŧi ÄÆĄn lášŧ mà bao gáŧm nhiáŧu sub-net ÄÆ°áŧĢc phÃĒn chia theo cháŧĐc nÄng hay khu váŧąc Äáŧa lÃ―, ÄÆ°áŧĢc quášĢn tráŧ táŧŦ xa và kášŋt náŧi giáŧŊa chÚng ÄÆ°áŧĢc bášĢo váŧ báŧi tÆ°áŧng láŧa. Kiášŋn trÚc Äáŧc ÄÃĄo cáŧ§a CyberArk cung cášĨp giášĢi phÃĄp quášĢn lÃ― tà i khoášĢn Äáš·c quyáŧn tášp trung mà khÃīng là m ášĢnh hÆ°áŧng Äášŋn an ninh mᚥng.

Thay vÃŽ yÊu cᚧu tášĨt cášĢ cÃĄc giao tháŧĐc chuyáŧn dáŧĨng (và dáŧĨ nhÆ° Telnet, RDP, ODBC, SSH,âĶ) phášĢi ÄÆ°áŧĢc cho phÃĐp báŧi tÆ°áŧng láŧa Äáŧ quášĢn lÃ― cÃĄc thiášŋt báŧ, kášŋt náŧi táŧŦ xa, CyberArk sáŧ dáŧĨng module CPM tᚥi máŧi sub-net cáŧ§a doanh nghiáŧp Äáŧ quášĢn lÃ― cÃĄc háŧ tháŧng bÊn trong nÃģ, trong khi sáŧ dáŧĨng máŧt Vault duy nhášĨt nhÆ° là máŧt kho lÆ°u tráŧŊ trung Æ°ÆĄng. Äiáŧu nà y cung cášĨp láŧĢi Ãch quan tráŧng nhÆ° Äiáŧm duy nhášĨt cáŧ§a quášĢn lÃ―, giÃĄm sÃĄt, tháŧąc thi chÃnh sÃĄch và kiáŧm toÃĄn. Ngoà i ra, kiášŋn trÚc nà y cho phÃĐp quÃĄ trÃŽnh quášĢn lÃ― mášt khášĐu Äáŧ ÄÆ°áŧĢc cÃĒn bášąng tášĢi giáŧŊa nhiáŧu mÃĄy CPM.

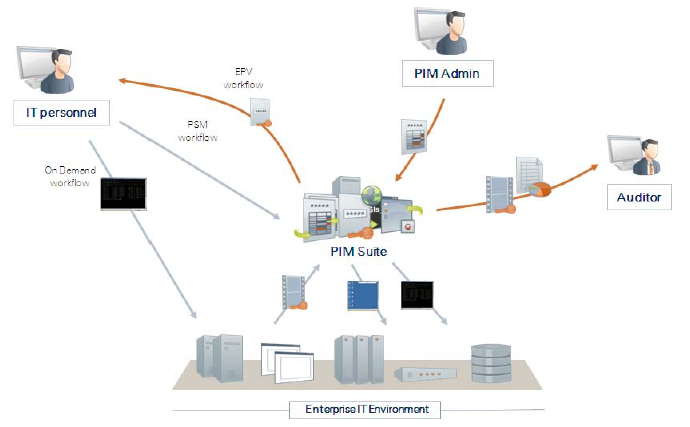

SÆĄ Äáŧ dÆ°áŧi ÄÃĒy cho thášĨy máŧt mÃīi trÆ°áŧng PIM Suite Äiáŧn hÃŽnh, váŧi cÃīng viáŧc truy cášp khÃĄc nhau váŧ Äáš·c quyáŧn tà i khoášĢn.

MÃī hÃŽnh triáŧn khai PIM Suite

- BÆ°áŧc Äᚧu tiÊn trong quášĢn lÃ― tà i khoášĢn Äáš·c quyáŧn, là tà i khoášĢn cáŧ§a ngÆ°áŧi dÃđng cÃģ quyáŧn tᚥo ra tà i khoášĢn trongVault và xÃĄc Äáŧnh ngÆ°áŧi dÃđng nà o cÃģ tháŧ truy cášp và truy cášp váŧi cÃĄc Äáš·c quyáŧn nà o.

- Khi ÄÃĢ Äáŧnh nghÄĐa ngÆ°áŧi dÃđng và áŧ§y quyáŧn ngÆ°áŧi dÃđng, chášģng hᚥn nhÆ° nhÃĒn sáŧą váŧ háŧ tháŧng thÃīng tinâĶ, cÃģ tháŧ truy cášp mášt khášĐu và sáŧ dáŧĨng Äáš·c quyáŧn cáŧ§a háŧ trÊn nhiáŧu náŧn tášĢng và thiášŋt báŧ. Mášt khášĐu cÃģ tháŧ ÄÆ°áŧĢc nhášn và sáŧ dáŧĨng trong cÃĄc cÃīng viáŧc sau ÄÃĒy:

- PVWA â NgÆ°áŧi dÃđng nhášn mášt khášĐu và sáŧ dáŧĨng chÚng tráŧąc tiášŋp táŧŦ Vault Server;

- PSM â NgÆ°áŧi sáŧ dáŧĨng cÃĄc kášŋt náŧi trong suáŧt Äášŋn cÃĄc háŧ tháŧng cᚧn truy cášp mà khÃīng cᚧn biášŋt mášt khášĐu cáŧ§a háŧ tháŧng ÄÃģ;

- OPM â cho phÃĐp quášĢn tráŧ háŧ tháŧng hᚥn chášŋ tášp láŧnh cáŧ§a cÃĄc IT Admin trong háŧ tháŧng Unix và Linux.

- BášĨt cáŧĐ lÚc nà o, auditor cÃģ tháŧ xem cÃĄc hoᚥt Äáŧng diáŧ n ra trong Vault bášąng cÃĄch tᚥo ra cÃĄc bÃĄo cÃĄo hoáš·c qua cÃĄc bášĢn ghi.

2. NguyÊn lÃ― hoᚥt Äáŧng

NguyÊn lÃ― hoᚥt Äáŧng cáŧ§a háŧ tháŧng ÄÆ°áŧĢc mÃī tášĢ theo 5 quy trÃŽnh sau:

- Äáŧnh nghÄĐa chÃnh sÃĄch váŧ mášt khášĐu cho cÃĄc thiášŋt báŧ trong toà n háŧ tháŧng

- Adminitrator cáŧ§a háŧ tháŧng IT ÄÄng nhášp và o PVWA Äáŧ Äáŧnh nghÄĐa cÃĄc chÃnh sÃĄch váŧ mášt khášĐu cho cÃĄc thiášŋt báŧ trong toà n háŧ tháŧng.

- ChÃnh sÃĄch váŧ mášt khášĐu sáš― ÄÆ°áŧĢc lÆ°u tᚥi Vault Server và ÄÆ°áŧĢc ÄášĐy xuáŧng CPM.

- Quy trÃŽnh kháŧi tᚥo và reset lᚥi mášt khášĐu cho cÃĄc thiáŧt báŧ trong háŧ tháŧng

- Khi cÃĄc thiášŋt báŧ trong háŧ tháŧng cÃīng ngháŧ thÃīng tin cáŧ§a táŧ cháŧĐc ÄÆ°áŧĢc

quášĢn lÃ― báŧi háŧ tháŧng quášĢn lÃ― mášt khášĐu Äáš·c quyáŧn, Module CPM sáš― sinh ra

cÃĄc mášt khášĐu máŧi (dáŧąa trÊn chÃnh sÃĄch váŧ mášt khášĐu ÄÆ°áŧĢc Administrator

Äáŧnh nghÄĐa) và ÄášĐy cÃĄc mášt khášĐu nà y xuáŧng cÃĄc thiášŋt báŧ, Äáŧng tháŧi cÃĄc

mášt khášĐu nà y cÅĐng ÄÆ°áŧĢc CPM ÄášĐy váŧ phÃa Vault Server Äáŧ lÆ°u lᚥi.

- Khi cÃĄc thiášŋt báŧ trong háŧ tháŧng cÃīng ngháŧ thÃīng tin cáŧ§a táŧ cháŧĐc ÄÆ°áŧĢc

- Quy trÃŽnh yÊu cᚧu mášt khášĐu táŧŦ nhÃĒn viÊn IT Äáŧ sáŧ dáŧĨng (Dual Control)

- NhÃĒn viÊn IT khi muáŧn ÄÄng nhášp và o thiášŋt báŧ trong háŧ tháŧng, háŧ sáš―

phášĢi ÄÄng nhášp và o PVWA Äáŧ lášĨy mášt khášĐu tÆ°ÆĄng áŧĐng váŧi thiášŋt báŧ do háŧ

quášĢn lÃ―. - Trong trÆ°áŧng háŧĢp háŧ muáŧn quášĢn lÃ― thiášŋt báŧ khÃĄc, háŧ sáš― phášĢi viášŋt máŧt

thÃīng bÃĄo gáŧi táŧi quášĢn tráŧ háŧ tháŧng PIM (Máŧt email sáš― ÄÆ°áŧĢc táŧą Äáŧng gáŧi

táŧi quášĢn tráŧ háŧ tháŧng PIM). - Sau khi quášĢn tráŧ háŧ tháŧng PIM chášĨp nhášn thÃŽ nhÃĒn viÊn IT máŧi ÄÆ°áŧĢc

phÃĐp lášĨy mášt khášĐu Äáŧ truy cášp và o thiášŋt báŧ (ÄÃĒy chÃnh là quy trÃŽnh kiáŧm

soÃĄt kÃĐp â Dual Control). QuÃĄ trÃŽnh nà y sáš― ÄÆ°áŧĢc háŧ tháŧng xÃĄc tháŧąc ghi

lᚥi thÃīng qua ticket, pháŧĨc váŧĨ cho máŧĨc ÄÃch truy vášŋt sau nà y. - Sau khi nhÃĒn viÊn IT sáŧ dáŧĨng xong mášt khášĐu, Module CPM sáš― táŧą Äáŧng thay Äáŧi mášt khášĐu cáŧ§a thiášŋt báŧ ÄÃģ.

- NhÃĒn viÊn IT khi muáŧn ÄÄng nhášp và o thiášŋt báŧ trong háŧ tháŧng, háŧ sáš―

- Truy cášp táŧi thiášŋt báŧ thÃīng qua SSO (single sign on)

- ÄÃĒy là máŧt Æ°u Äiáŧm cáŧ§a giášĢi phÃĄp, giÚp tÄng tÃnh bášĢo mášt cho toà n háŧ

tháŧng. NhÃĒn viÊn IT vášŦn cÃģ quyáŧn truy cášp và thiášŋt báŧ do háŧ quášĢn lÃ―

nhÆ°ng háŧ khÃīng cᚧn phášĢi biášŋt mášt khášĐu ÄÄng nhášp và o thiášŋt báŧ ÄÃģ. - Háŧ sáš― ÄÄng nhášp và o PVWA, sau ÄÃģ sáš― kášŋt náŧi tráŧąc tiášŋp táŧi thiášŋt báŧ

thÃīng qua giao tháŧĐc truy cášp táŧŦ xa nhÆ° SSH, RDP cháŧ bášąng thao tÃĄc ÄÆĄn

giášĢn là click chuáŧt. - Sau khi ÄÄng nhášp thà nh cÃīng, máŧi thao tÃĄc cáŧ§a nhÃĒn viÊn IT trÊn

thiášŋt báŧ ÄÃģ sáš― ÄÆ°áŧĢc ghi lᚥi dÆ°áŧi dᚥng video cho phÃĐp cÃĄc quášĢn tráŧ cášĨp

cao xem lᚥi trong trÆ°áŧng háŧĢp cᚧn kiáŧm soÃĄt, theo dÃĩi hà nh vi cáŧ§a nhÃĒn

viÊn IT ÄÃĢ thao tÃĄc nháŧŊng gÃŽ trÊn thiášŋt báŧ.

- ÄÃĒy là máŧt Æ°u Äiáŧm cáŧ§a giášĢi phÃĄp, giÚp tÄng tÃnh bášĢo mášt cho toà n háŧ

- Tháŧng kÊ, bÃĄo cÃĄo

- CyberArk cung cášĨp cÃĄc cháŧĐc nÄng bÃĄo cÃĄo, thÃīng kÊ Äᚧy Äáŧ§.

- Auditor cÃģ tháŧ xem, lášp cÃĄc thÃīng kÊ váŧ sáŧ lÆ°áŧĢng thiášŋt báŧ ÄÆ°áŧĢc quášĢn lÃ― mášt khášĐuâĶ

3. YÊu cᚧu và thiášŋt kášŋ

- Háŧ tháŧng gáŧm DC và DR;

- DáŧŊ liáŧu tᚥi DC và DR là nhÆ° nhau: dáŧŊ liáŧu tà i khoášĢn và dáŧŊ liáŧu log record;

- YÊu cᚧu nÄng láŧąc xáŧ lÃ―;

- QuášĢn lÃ― khÃīng giáŧi hᚥn sáŧ lÆ°áŧĢng tà i khoášĢn, thiášŋt báŧ CNTT;

- ÄÃĄp áŧĐng táŧi thiáŧu 25 quášĢn tráŧ háŧ tháŧng;

- Vault, Vault DR: ÄÃĒy là trung tÃĒm cáŧ§a cášĢ háŧ tháŧng quášĢn lÃ― tà i khoášĢn

Äáš·c quyáŧn. NÆĄi lÆ°u mášt khášĐu Äáš·c quyáŧn cáŧ§a hᚧu hášŋt cÃĄc thiášŋt báŧ nhÆ°:

thiášŋt báŧ mᚥng, thiášŋt báŧ bášĢo mášt, databases, háŧ Äiáŧu hà nh,âĶCÃĄc dáŧŊ liáŧu

trong háŧ tháŧng CyberArk Äáŧu ÄÆ°áŧĢc mÃĢ hÃģa trong ÄÃģ cÃģ cÃĄc mášt khášĨu cáŧ§a cÃĄc

thiášŋt bi mà háŧ tháŧng CyberArk quášĢn lÃ―; - CPM: Thà nh phᚧn cÃģ cháŧĐc nÄng táŧą Äáŧng thay Äáŧi mášt khášĐu cáŧ§a cÃĄc thiášŋt

báŧ trong háŧ tháŧng và lÆ°u mášt khášĐu máŧi thay Äáŧi váŧ Vault Server; - PVWA, PVWA DR: Cung cášĨp giao diáŧn Web Äáŧ quášĢn tráŧ và sáŧ dáŧĨng háŧ tháŧng quášĢn lÃ― mášt khášĐu Äáš·c quyáŧn;

- PSM HA, PSM DR: Thà nh phᚧn cÃģ cháŧĐc nÄng ghi lᚥi thao tÃĄc cáŧ§a admin

khi ÄÄng nhášp và o thiášŋt báŧ do PSM quášĢn lÃ― nhÆ°: Window OSs, Unix OSs,

Network devices, database ra file video và ÄÆ°áŧĢc lÆ°u giáŧŊ trong Vault

Server; - PSM HA: Vášn hà nh theo cÆĄ chášŋ Active â Passive trÊn Windows Clustering.

4. GiášĢi phÃĄp kášŋt náŧi

TrÆ°áŧc khi cÃģ háŧ tháŧng PIM

- CÃĄc quášĢn tráŧ viÊn háŧ tháŧng cáŧ§a EVN sáŧ dáŧĨng mášt khášĐu tᚥo cÃĄc kášŋt náŧi tráŧąc tiášŋp Äášŋn háŧ tháŧng qua cÃĄc tool nhÆ°:

- Äáŧi váŧi Windows: RDP (remote desktop)

- Äáŧi váŧi Linux: Putty (SSH)

- Äáŧi váŧi Database: Toad for Oracle, SQL Plus, MySQL Query Brower, MS SQL Management.

- Äáŧi váŧi Network (Routers và Switchs): Putty SSH,Telnet,ASDM,HTTPS.

- KhÃīng kiáŧm soÃĄt dášŦn Äášŋn viáŧc mášĨt an toà n cho mášt khášĐu cáŧ§a háŧ tháŧng

và khÃīng Äáŧnh danh, giÃĄm sÃĄt ÄÆ°áŧĢc ai ÄÃĢ tháŧąc hiáŧn kášŋt náŧi táŧi háŧ tháŧng,

Äáš·c biáŧt cÃĄc quášĢn tráŧ viÊn háŧ tháŧng sáŧ dáŧĨng chung tà i khoášĢn nhÆ° sysdba,

administrator, root, sa âĶ

Sau khi cÃģ háŧ tháŧng PIM

User kášŋt náŧi qua PIM và o cÃĄc háŧ tháŧng qua cÃĄc giao tháŧĐc

- Khi sáŧ dáŧĨng qua háŧ tháŧng quášĢn lÃ― tà i khoášĢn Äáš·c quyáŧn PIM, cÃĄc quášĢn

tráŧ viÊn khÃīng kášŋt náŧi tráŧąc tiášŋp Äášŋn háŧ tháŧng ÄÃch náŧŊa mà thÃīng qua giao

diáŧn áŧĐng dáŧĨng web cáŧ§a PIM ÄÆ°áŧĢc cà i Äáš·t trÊn mÃĄy cháŧ§ PVWA(Web), thÃīng

qua cÃĄc giao tháŧĐc hoáš·c tool nhÆ° khi kášŋt náŧi tráŧąc tiášŋp.- ChuyÊn viÊn IT truy cášp và o háŧ tháŧng PIM qua giao diáŧn PVWA(Web)

- ChuyÊn viÊn IT cháŧn háŧ tháŧng và giao tháŧĐc hoáš·c tool kášŋt náŧi ráŧi ášĨn (Connect)

- Háŧ tháŧng CyberArk sáš― gáŧi váŧ cho chuyÊn viÊn IT 1 file RDP thÃīng qua PVWA(Web)

- ChuyÊn viÊn IT máŧ file RDP, Äáŧ kášŋt náŧi Äášŋn háŧ tháŧng trÊn giao tháŧąc hoáš·c tool ÄÃĢ cháŧn trÆ°áŧc ÄÃģ.

- Máŧi hà nh Äáŧng cáŧ§a chuyáŧn viÊn IT trÊn háŧ tháŧng sáš― báŧ ghi lᚥi, sau khi kášŋt thÚc phiÊn sáš― ÄÆ°áŧĢc ÄášĐy váŧ Vault Server Äáŧ lÆ°u tráŧŊ.

- Log sáš― ÄÆ°áŧĢc ÄášĐy lÊn Háŧ tháŧng giÃĄm sÃĄt an toà n mᚥng (Security information and event management â SIEM) theo tháŧi gian tháŧąc.

- ChuyÊn viÊn IT khÃīng háŧ biášŋt mášt khášĐu cáŧ§a háŧ tháŧng vášŦn cÃģ tháŧ truy

cášp và o vášn hà nh. Máŧi hà nh vi Äáŧu ÄÆ°áŧĢc ghi lᚥi dÆ°áŧi dᚥng video, log.

5. Äáŧ xuášĨt chÃnh sÃĄch quášĢn lÃ― tà i khoášĢn Äáš·c quyáŧn

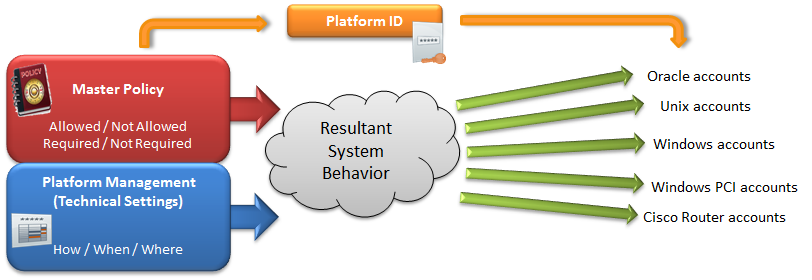

- CášĨu hÃŽnh chÃnh sÃĄch (Master Policy)

- Quy trÃŽnh quášĢn lÃ― truy cášp trÊn PIM:

- Require dual control password access approval: sáŧ dáŧĨng khi cᚧn cÃģ sáŧą phÊ duyáŧt cáŧ§a cášĨp trÊn.

- Enforce check-in check-out exclusive access: sáŧ dáŧĨng khi cÃģ yÊu cᚧu phášĢi check-in check-out khi là m viáŧc váŧi háŧ tháŧng.

- Enforce one-time password access: cho phÃĐp sáŧ dáŧĨng mášt khášĐu 1 lᚧn.

- Allow EPV transparent connections: tÃnh nÄng kášŋt náŧi thášģng táŧi háŧ tháŧng ÄÃch khÃīng qua mÃĄy cháŧ§ PSM.

- Require users to specify reason for access: sáŧ dáŧĨng khi cᚧn nÊu lÃ― do khi truy cášp háŧ tháŧng.

- ChÃnh sÃĄch quášĢn lÃ― mášt khášĐu

- Require password change every X days: yÊu cᚧu thay Äáŧi mášt khášĐu cáŧ§a quášĢn tráŧ viÊn háŧ tháŧng.

- Require password verification every X days: yÊu cᚧu kiáŧm tra mášt khášĐu cáŧ§a quášĢn tráŧ viÊn háŧ tháŧng.

- ChÃnh sÃĄch quášĢn lÃ― PhiÊn

- Require priviledge session monitoring and isolation: khi cháŧn lÃ

active, háŧ tháŧng sáš― tášĢi váŧ mÃĄy 1 file RDP Äáŧ quášĢn tráŧ viÊn máŧ phiÊn truy

cášp và o háŧ tháŧng ÄÃch. - Record and save session activity: cho phÃĐp ghi và lÆ°u lᚥi cÃĄc phiÊn là m viáŧc.

- Require priviledge session monitoring and isolation: khi cháŧn lÃ

- Kiáŧm soÃĄt

- Activities and retention period: sáŧ lÆ°áŧĢng ngà y lÆ°u file record video trÊn Vault.

6. Thiášŋt lášp bÃĄo cÃĄo Äáŧnh káŧģ

- Privileged Accounts Inventory: Cung cášĨp thÃīng tin váŧ tášĨt cášĢ cÃĄc tà i khoášĢn Äáš·c quyáŧn trong háŧ tháŧng.

- Applications report: Cung cášĨp thÃīng tin váŧ cÃĄc ID áŧĐng dáŧĨng trong háŧ tháŧng.

- Privileged Accounts Compliance Status: Cung cášĨp thÃīng tin váŧ trᚥng

thÃĄi cáŧ§a cÃĄc Account, VÃŽ dáŧĨ nhÆ° tháŧi gian tà i khoášĢn chÆ°a ChangePassword,

CÃģ ÄÚng nhÆ° chÃnh sÃĄch ÄÆ°áŧĢc thiášŋt lášp trong Master Policy khÃīng (Máš·c

Äáŧnh Account phášĢi change Password sau 90 ngay). - Entitlement report: CháŧĐa thÃīng tin liÊn quan Äášŋn User, Safe, Active platform, target machine, target account.

- Activities log report: Cung cášĨp thÃīng tin váŧ cÃĄc hoᚥt Äáŧng diáŧ

n ra

trong safe. BÃĄo cÃĄo nà y láŧc theo User, target system, tháŧi gian quy

Äáŧnh. - Cháŧn Schedule Äáŧ tᚥo bÃĄo cÃĄo Äáŧnh káŧģ và tháŧi gian háŧ tháŧng sáš― táŧą

Äáŧng tᚥo bÃĄo cÃĄo. Ráŧi Finish, thÃīng tin váŧ tháŧi gian, láŧch bÃĄo cÃĄo sáš―

ÄÆ°áŧĢc tᚥo nhÆ° trong hÃŽnh.

7. Phᚧn quyáŧn trÊn háŧ tháŧng CyberArk

- PhÃĒn quyáŧn trÊn âvÃđng an toà nâ (safe)

- Safe cháŧĐa máŧt hoáš·c máŧt nhÃģm cÃĄc tà i khoášĢn cÃđng chung máŧt chÃnh sÃĄch, trÊn háŧ tháŧng quášĢn lÃ― tà i khoášĢn Äáš·c quyáŧn.

- TrÊn PIM, cÃĄc tà i khoášĢn cáŧ§a háŧ tháŧng ÄÆ°áŧĢc ÄÆ°a và o Safe nhÆ° safe Database, OS, Network, App,âĶ

- CÃĄc ChuyÊn viÊn IT sáš― ÄÆ°áŧĢc ÄÆ°a và o cÃĄc safe và thiášŋt lášp quyáŧn hᚥn trÊn safe ÄÃģ.

- Máŧt sáŧ quyáŧn chÃnh trong âvÃđng an toà nâ

- Use accounts: Quyáŧn sáŧ dáŧĨng account trong safe.

- Retrieve accounts: Quyáŧn show password.

- List accounts: Quyáŧn xem danh sÃĄch cÃĄc account cÃģ trong safe.

- Add accounts: Quyáŧn thÊm account và o trong safe.

- Update password value: Quyáŧn update password cáŧ§a account trong safe.

- Update password properties: Quyáŧn thay Äáŧi thÃīng tin cáŧ§a Account nhÆ° password, username, address, databasenameâĶ

- Initiate CPM password Management operations: Quyáŧn sáŧ dáŧĨng tÃnh nÄng cáŧ§a CPM.

- Specify next password value: Quyáŧn cháŧ Äáŧnh mášt khášĐu thay Äáŧi lᚧn tiášŋp theo.

- Rename accounts: Quyáŧn thay Äáŧi tÊn Accounts trong safe.

- Delete accounts: Quyáŧn xÃģa account trong Safe.

- Unlock accounts: Quyáŧn máŧ khÃģa account trong safe.

- Manage Safe: Quyáŧn sáŧa, xÃģa safe.

- Manage Safe members: QuášĢn lÃ― member trong safe.

- Monitor: GiÃĄm sÃĄt member trong safe. CÃĄc hà nh Äáŧng cáŧ§a cÃĄc member.

- View audit log: Xem lᚥi cÃĄc hà nh Äáŧng cáŧ§a cÃĄc member trong safe.

- View Safe Members: Xem ÄÆ°áŧĢc cÃĄc member trong safe.

- Authorize password request: NgÆ°áŧi sáš― nhášn request truy cášp account cáŧ§a member.

- Authorize password request: NgÆ°áŧi sáš― cÃģ quyáŧn truy cášp tráŧąc tiášŋp và o safe khÃīng qua dual-control.

Vina Aspire là nhà cung cášĨp cÃĄc giášĢi phÃĄp và dáŧch váŧĨ CNTT và An ninh mᚥng, bášĢo mášt, an toà n thÃīng tin tᚥi Viáŧt Nam. Äáŧi ngÅĐ cáŧ§a Vina Aspire gáŧm nháŧŊng chuyÊn gia, cáŧng tÃĄc viÊn giáŧi, cÃģ trÃŽnh Äáŧ, kinh nghiáŧm và uy tÃn cÃđng cÃĄc nhà Äᚧu tÆ°, Äáŧi tÃĄc láŧn trong và ngoà i nÆ°áŧc chung tay xÃĒy dáŧąng.

CÃĄc Doanh nghiáŧp, táŧ cháŧĐc cÃģ nhu cᚧu liÊn háŧ CÃīng ty TNHH Vina Aspire theo thÃīng tin sau:

Email: info@vina-aspire.com | Tel: +84 944 004 666 | Fax: +84 28 3535 0668 | Website:Â www.vina-aspire.com

Cyber Ark | Vina Aspire

Thášŋ giáŧi bášĢn tin | Vina Aspire News

Nguáŧn : https://vina-aspire.com/cyber-ark-vinaaspire-giai-phap-quan-ly-tai-khoan-dac-quyen/