CÃīng ngháŧ an ninh Äáŧi tiášŋp theo Äem lᚥi gÃŽ cho cuáŧc chiášŋn cháŧng APT (Phᚧn 1)

Trong bà i nà y, tÃīi Äáŧ ra máŧt phÆ°ÆĄng phÃĄp Äáŧ phÃēng malware â cÅĐng nhÆ° cÃĄc thiášŋt báŧ phÃĄt hiáŧn và sáŧa cháŧŊa cÃĄc mᚥng lÆ°áŧi cÃģ tháŧ ÄÃĢ báŧ xÃĒm nhiáŧ m â sáŧ dáŧĨng khášĢ nÄng kiáŧm soÃĄt và hiáŧn tháŧ cáŧ§a tÆ°ÆĄĖng lÆ°Ėa thÊĖ hÊĖĢ tiášŋp theo.

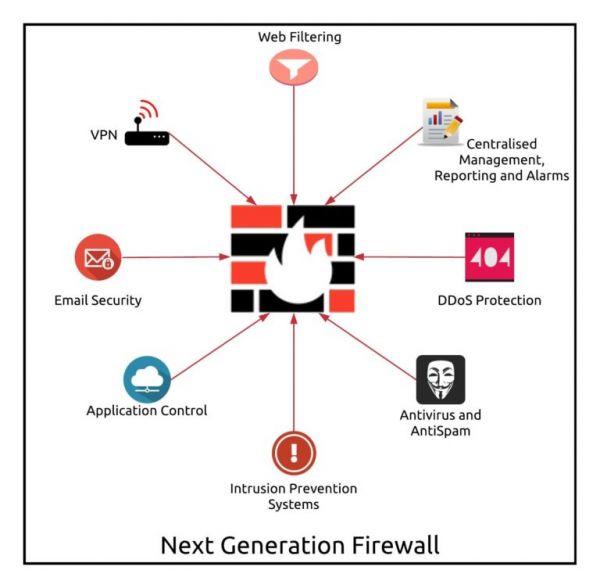

TÆ°áŧng láŧa thÊĖ hÊĖĢ tiášŋp theo cung cášĨp máŧt vÅĐ khà cÃģ tháŧ nÃģi là quan tráŧng nhášĨt trong trášn chiášŋn cháŧng lᚥi malware cÃĒĖp tiÊĖnâ khášĢ nÄng kiáŧm soÃĄt và hiáŧn tháŧ máŧi giao lÆ°ÆĄĖĢng trong mᚥng lÆ°áŧi ÄÃĄng tin cášy, bášĨt chášĨp kášŧ tášĨn cÃīng cÃģ sáŧ dáŧĨng bášĨt káŧģ chiášŋn thuášt xÃĒm chiášŋm hay port nà o. NÃģi máŧt cÃĄch ÄÆĄn giášĢn, nášŋu bᚥn khÃīng phÃĒn tÃch ÄÃĒĖy ÄuĖ tášĨt cášĢ giao lÆ°ÆĄĖĢng, bᚥn khÃīng tháŧ bášĢo váŧ bášĢn thÃĒn kháŧi nháŧŊng Äe dáŧa ášĐn trong ÄÃģ.Â

Giáŧi thiáŧu tÆ°ÆĄĖng lÆ°Ėa thÊĖ háŧ tiášŋp theo

Bášąng cÃĄch hiáŧu ÄÆ°áŧĢc cÃĄc hà nh vi full stack cáŧ§a tášĨt cášĢ cÃĄc giao lÆ°ÆĄĖĢng trong mᚥng lÆ°áŧi, bᚥn cÃģ tháŧ kiáŧm soÃĄt táŧt ÄÆ°áŧĢc nháŧŊng hà nh vi ÄÆ°áŧĢc cho phÃĐp trong mÃīi trÆ°áŧng doanh nghiáŧp và loᚥi báŧ nháŧŊng Äiáŧm mÃđ mà cÃĄc cuáŧc tášĨn cÃīng APT thÆ°áŧng tráŧn và o ÄÊĖ trÚ ášĐn. NháŧŊng cuáŧc tášĨn cÃīng nà y cᚧn phášĢi giao tiášŋp kášŋt náŧi Äáŧ cÃģ tháŧ hoᚥt Äáŧng. VÃŽ thášŋ, viáŧc tÃŽm thášĨy nháŧŊng thiášŋt báŧ kášŋt náŧi cáŧ§a chÚng là máŧt phᚧn quan tráŧng trong cÃīng cuáŧc kiáŧm soÃĄt tášĨn cÃīng an ninh mᚥng, cÅĐng nhÆ° nháŧŊng máŧi Äe dáŧa mà chÚng Äem lᚥi.

TÆ°áŧng láŧa cáŧ§a thášŋ háŧ tiášŋp theo tháŧąc hiáŧn máŧt quy trÃŽnh phÃĒn loᚥi giao lÆ°ÆĄĖĢng dáŧąa trÊn khÃīng cháŧ port và giao tháŧĐc, mà cÃēn trÊn cÃĄc quÃĄ trÃŽnh phÃĒn loᚥi áŧĐng dáŧĨng, giášĢi mÃĢ, giášĢi code, và suy nghiáŧm. NháŧŊng khášĢ nÄng nà y táŧŦng bÆ°áŧc láŧt báŧ táŧŦng tᚧng láŧp cáŧ§a máŧt giao lÆ°ÆĄĖĢng Äáŧ xÃĄc Äáŧnh bášĢn chášĨt thášt cáŧ§a nÃģ. KhášĢ nÄng phÃĄt hiáŧn và phÃĒn tÃch ngay cášĢ nháŧŊng giao lÆ°ÆĄĖĢng chÆ°a xaĖc ÄiĖĢnh â mà khÃīng dáŧąa trÊn port hay mÃĢ â chÃnh là Äáš·c Äiáŧm nhášn diáŧn cáŧ§a máŧt tÆ°áŧng láŧa thášŋ háŧ tiášŋp theo thÃĒĖĢt tháŧĨ và ÄÃģng gÃģp cáŧ§a chÚng trong trášn chiášŋn cháŧng lᚥi APT quášĢ là vÃī giÃĄ.

NháŧŊng táŧi phᚥm mᚥng hiáŧn nay dáŧąa và o khášĢ nÄng cÃģ tháŧ trà tráŧn và o giao lÆ°ÆĄĖĢng ÄÃĢ ÄÆ°áŧĢc thÃīng qua hoáš·c âbÃŽnh thÆ°áŧngâ. Do ÄoĖ chášĨt lÆ°áŧĢng hiáŧn tháŧ giao lÆ°ÆĄĖĢng là máŧt trong nháŧŊng Äiáŧm mᚥnh cáŧ§a bᚥn.

BÊn cᚥnh ÄÃģ, tÆ°áŧng láŧa thášŋ háŧ tiášŋp theo cung cášĨp máŧt phÆ°ÆĄng phÃĄp tÃch háŧĢp toà n diÊĖĢn cho quÃĄ trÃŽnh phÃēng cháŧng cÃĄc máŧi Äe dáŧa coĖ cuĖng ngáŧŊ cášĢnh nhÆ° sau: sáŧą pháŧi háŧĢp toà n diÊĖĢn giáŧŊa vÃī sáŧ cÃĄc phÆ°ÆĄng phÃĄp an ninh (và dáŧĨ nhÆ°, nhášn biášŋt áŧĐng dáŧĨng, phÃĄt hiáŧn malware và exploit, phÃēng cháŧng xÃĒm nhášp, láŧc URL, quášĢn lÃ― cÃĄc dᚥng thÆ° máŧĨc, và kiáŧm tra náŧi dáŧĨng), thay vÃŽ cháŧ Äáš·t mÃĄy cháŧ§ cáŧ§a chÚng trong cÃđng máŧt nÆĄi. Sáŧą tÃch háŧĢp nà y Äem lᚥi nháŧŊng hiáŧu biášŋt chÃnh xÃĄc và háŧĢp lÃ― váŧ malware hÆĄn bášĨt cáŧĐ máŧt cÃīng ngháŧ riÊng lášŧ nà o cÃģ tháŧ – và viáŧc nà y tháŧąc sáŧą cᚧn thiášŋt Äáŧ thášĨy và hiáŧu ÄÆ°áŧĢc nháŧŊng tÃn hiáŧu cáŧ§a cÃĄc máŧi Äe dáŧa chÆ°a xÃĄc Äáŧnh.

Äáŧ phÃēng xÃĒm nhiáŧ m váŧi TÆ°áŧng láŧa thášŋ háŧ tiášŋp theo

Máŧt trong nháŧŊng bÆ°áŧc Äi quan tráŧng nhášĨt mà máŧt doanh nghiáŧp nÊn tháŧąc hiáŧn Äáŧ kiáŧm soÃĄt cÃĄc malware cášĨp tiášŋn là gia giášĢm cÃĄc trung gian tášĨn cÃīng và loᚥi tráŧŦ khášĢ nÄng giÚp cÃĄc bot cÃģ tháŧ lášĐn tráŧn trong mᚥng lÆ°áŧi. Ngà y nay phᚧn láŧn cÃĄc trung gian báŧ malware láŧĢi dáŧĨng thÆ°áŧng khÃīng ÄÆ°áŧĢc kiáŧm tra, và giao lÆ°ÆĄĖĢng malware thÆ°áŧng Äáŧ§ nháŧ Äáŧ cÃģ tháŧ dáŧ dà ng ášĐn mÃŽnh và o sau cÃĄc giao lÆ°ÆĄĖĢng mᚥng lÆ°áŧi âbÃŽnh thÆ°áŧngâ. Bášąng cÃĄch cÃģ Äᚧy Äáŧ§ Äáŧ hiáŧn tháŧ và quyáŧn kiáŧm soÃĄt chÃnh xÃĄc cÃĄc giao lÆ°ÆĄĖĢng nà o ÄÆ°áŧĢc cho phÃĐp gia nhášp mᚥng lÆ°áŧi và tᚥi sao, nháŧŊng nhÃģm an ninh cÃģ tháŧ Äᚥt ÄÆ°áŧĢc hai máŧĨc ÄiĖch sau.

Thu hášđp máš·t bášąng cÃĄc cuáŧc tášĨn cÃīng

ÄášĐy mᚥnh quyáŧn kiáŧm soÃĄt quášĢn lÃ― tÃch cáŧąc là vÃī cÃđng cᚧn thiášŋt trong trášn chiášŋn cháŧng lᚥi malware. Quyáŧn kiáŧm soÃĄt tÃch cáŧąc là m giášĢm Äi ÄÃĄng káŧ máš·t bášąng cÃĄc cuáŧc tášĨn cÃīng cÅĐng nhÆ° cÃĄc ráŧ§i ro nhÃŽn chung. TáŧŦ ÄÃģ, máŧt bÆ°áŧc Äi Äᚧu quan tráŧng cho doanh nghiáŧp ÄÃģ là quay tráŧ váŧ mÃī hÃŽnh quášĢn lÃ― tÃch cáŧąc. QuášĢn lÃ― tÃch cáŧąc ÄÆĄn giášĢn nghÄĐa là cháŧ cho phÃĐp nháŧŊng áŧĐng dáŧĨng và giao lÆ°ÆĄĖĢng nhášĨt Äáŧnh mà bᚥn muáŧn, thay vÃŽ cáŧ cháš·n máŧi tháŧĐ mà bᚥn khÃīng muáŧn.

Quyáŧn quášĢn lÃ― tÃch cáŧąc táŧŦ lÃĒu ÄÃĢ là Äáš·c Äiáŧm nhášn diáŧn cáŧ§a cÃĄc tÆ°áŧng láŧa cho mᚥng lÆ°áŧi, tÃĄch biáŧt chÚng váŧi nháŧŊng dᚥng thiášŋt báŧ an ninh mᚥng lÆ°áŧi khÃĄc.

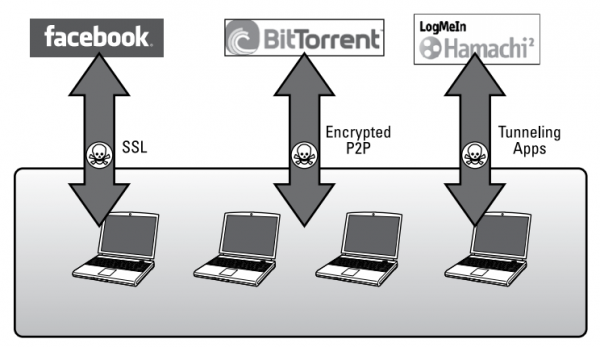

Và dáŧĨ nhÆ°, nášŋu bᚥn muáŧn cho phÃĐp Telnet, nghÄĐa là bᚥn cho phÃĐp port TCP sÃīĖ 23 qua tÆ°áŧng láŧa cáŧ§a bᚥn. ÄÃĄng tiášŋc thay, nháŧŊng tÆ°áŧng láŧa truyáŧn tháŧng khÃīng tháŧ xÃĄc Äáŧnh chÃnh xÃĄc nháŧŊng áŧĐng dáŧĨng và giao tháŧĐc khaĖc cuĖng cÃģ tháŧ sáŧ dáŧĨng port 23. NháŧŊng áŧĐng dáŧĨng và malware hiáŧn sáŧ dáŧĨng nháŧŊng port khÃīng theo chuášĐn và thÆ°áŧng máŧ (và dáŧĨ nhÆ° port TCP 80, 443, và 53) hoáš·c ÄÆĄn giášĢn là nhášĢy qua lᚥi giáŧŊa nháŧŊng port ÄÆ°áŧĢc máŧ sášĩn Äáŧ và o cÃĄc tÆ°áŧng láŧa truyáŧn tháŧng.

Máŧ ráŧng khášĢ nÄng quášĢn lÃ― tÃch cáŧąc Äáŧ bao gáŧm máŧi áŧĐng dáŧĨng bášĨt káŧ sáŧ port, thášt khÃīng phášĢi viáŧc dáŧ dà ng là m ÄÆ°áŧĢc. NhÃĒn viÊn cÃģ tháŧ sáŧ dáŧĨng nháŧŊng áŧĐng dáŧĨng nhášĨt Äáŧnh mà khÃīng cÃģ máŧt giÃĄ tráŧ kinh doanh rÃĩ rà ng và sášĩn cÃģ. ThÊm và o ÄÃģ, và i áŧĐng dáŧĨng cÃģ tháŧ ÄÆ°áŧĢc sáŧ dáŧĨng cho cášĢ máŧĨc ÄÃch kinh doanh và cÃĄ nhÃĒn. Và dáŧĨ nhÆ° Facebook váŧŦa là mᚥng xÃĢ háŧi nhÆ°ng cÃđng lÚc cÅĐng cÃģ tháŧ là máŧt cÃīng cáŧĨ quan tráŧng cho chiášŋn lÆ°áŧĢc marketing, kinh doanh, và tuyáŧn dáŧĨng cáŧ§a cÃĄc cÃīng ty.

VÃŽ thášŋ, nhÃģm bášĢo mášt IT cáŧ§a táŧ cháŧĐc nÊn thÄm dÃē nháŧŊng nhÃģm Äáŧi tÆ°áŧĢng và phÃēng ban trong cÃīng ty mÃīĖĢt caĖch háŧĢp lÃ― Äáŧ xÃĄc Äáŧnh cÃĄc áŧĐng dáŧĨng ÄÆ°áŧĢc duyáŧt và Äáŧ ÄÆ°a ra nháŧŊng chÃnh sÃĄch háŧĢp lÃ―. NháŧŊng chÃnh sÃĄch nà y chiĖ nÊn cho phÃĐp máŧt sáŧ cÃĄc ngÆ°áŧi dÃđng nhášĨt ÄiĖĢnh cÃģ tháŧ truy cášp vaĖo nháŧŊng áŧĐng dáŧĨng nhášĨt Äáŧnh, hoáš·c giáŧi hᚥn viáŧc sáŧ dáŧĨng cÃĄc tÃnh nÄng nhášĨt Äáŧnh cáŧ§a nháŧŊng áŧĐng dáŧĨng ÄÃģ.

Äáŧ giášĢm bÊĖ mÄĖĢt tášĨn cÃīng, nháŧŊng doanh nghiáŧp nÊn:

- Ãp dáŧĨng quyáŧn kiáŧm soÃĄt tÃch cáŧąc váŧi tášĨt cášĢ cÃĄc luÃīĖng giao lÆ°ÆĄĖĢng trÊn mᚥng lÆ°áŧi nhášąm trÃĄnh nháŧŊng giao lÆ°ÆĄĖĢng khÃīng cᚧn thiášŋt hoáš·c cÃģ ráŧ§i ro cao, ngay cášĢ khi cÃĄc cÃīng ngháŧ mÃĢ hÃģa hay xÃĒm chiášŋm port ÄÆ°áŧĢc sáŧ dáŧĨng Äáŧ che Äášy giao lÆ°ÆĄĖĢng ÄÃģ.

- Ãp dáŧĨng cÃĄc chÃnh sÃĄch dà nh cho cÃĄc áŧĐng dáŧĨng ÄÆ°áŧĢc phÊ duyáŧt dáŧąa trÊn nhu cÃĒĖu cuĖng nhÆ° vÄn hoĖa doanh nghiáŧp bášąng cÃĄch xÃĄc Äáŧnh

- áŧĻng dáŧĨng và giao tháŧĐc nà o Äang ÄÆ°áŧĢc sáŧ dáŧĨng trong mᚥng lÆ°áŧi?

- áŧĻng dáŧĨng nà o cᚧn thiášŋt cho doanh nghiáŧp và nháŧŊng ai cᚧn sáŧ dáŧĨng chÚng?

- áŧĻng dáŧĨng cÃĄ nhÃĒn hoáš·c áŧĐng dáŧĨng lÆ°áŧĄng dáŧĨng nà o mà doanh nghiáŧp cho phÃĐp sáŧ dáŧĨng?

Kiáŧm soÃĄt cÃĄc áŧĐng dáŧĨng cho phÃĐp malware cÃĒĖp tiÊĖn xÃĒm nhášp

ÆŊĖng dáŧĨng là máŧt phᚧn khÃīng tháŧ thay thášŋ ÄÆ°áŧĢc trong vÃēng Äáŧi cáŧ§a máŧt cuáŧc tášĨn cÃīng, và cÃģ vai trÃē quan tráŧng Äáŧi váŧi cášĢ nháŧŊng bÆ°áŧc xÃĒm nhiáŧ m Äᚧu trong mÃĄy cáŧ§a máŧĨc tiÊu và quÃĄ trÃŽnh Äiáŧu khiáŧn cáŧ§a cuáŧc tášĨn cÃīng.

Sáŧą liÊn quan giáŧŊa malware váŧi cÃĄc áŧĐng dáŧĨng cÅĐng khÃīng cÃēn xa lᚥ. Trong quÃĄ kháŧĐ, áŧĐng dáŧĨng tháŧąc ra ÄÃĢ cho phÃĐp malware xÃĒm nhášp là e-mail cáŧ§a doanh nghiáŧp. TáŧŦ gÃģc nhÃŽn bášĢo mášt, virus và e-mail ÄÆĄn giášĢn luÃīn là máŧt cáš·p ÄÃīi Äi chung. Máš·c dÃđ e-mail vášŦn báŧ cÃĄc kášŧ tášĨn cÃīng sáŧ dáŧĨng, nhÆ°ng dÆ°ÆĄĖng nhÆ° sáŧą hášĨp dášŦn cáŧ§a nÃģ ÄÃĢ dᚧn mášĨt Äi khi mášĢng baĖo mÃĒĖĢt e-mail dᚧn tráŧ thà nh máŧt Äiáŧm chÚ tráŧng ÄÃīĖi váŧi nhiáŧu doanh nghiáŧp. NháŧŊng kášŧ tášĨn cÃīng nay ÄÃĢ chuyáŧn sáŧą chÚ Ã― cáŧ§a chÚng sang nháŧŊng áŧĐng dáŧĨng máŧĨc tiÊu máŧm máŧng hÆĄn, cÃģ tÆ°ÆĄng tÃĄc váŧi ngÆ°áŧi dÃđng trong tháŧi gian tháŧąc và cung cášĨp cÃĄc cÆĄ háŧi tášĨn cÃīng nhiáŧu hÆĄn gášĨp báŧi. ChÚng giáŧ ÄÃĒy ÄÃĢ Äáš·t tráŧng tÃĒm và o nháŧŊng áŧĐng dáŧĨng ÄÆĄn giášĢn hÃģa phÆ°ÆĄng phÃĄp tášĨn cÃīng social engineering trong khi cÃģ tháŧ giášĨu Äi sáŧą hiáŧn diáŧn cáŧ§a cÃĄc cuáŧc tášĨn cÃīng nà y. CÃĄc áŧĐng dáŧĨng dà nh cho hoᚥt Äáŧng mᚥng xÃĢ háŧi và áŧĐng dáŧĨng cÃĄ nhÃĒn ÄÃĄp áŧĐng cášĢ hai yÊu cᚧu nà y, và nášąm trong nháŧŊng nguáŧn tà i nguyÊn thÃīng thÆ°áŧng nhášĨt cho xÃĒm nhiáŧ m malware và cÃģ quyáŧn Äiáŧu khiáŧn máŧĨc tiÊu váŧ sau (theo hÃŽnh 4-2). NháŧŊng áŧĐng dáŧĨng nà y bao gáŧm mᚥng xÃĢ háŧi, e-mail trÊn website, nhášŊn tin táŧĐc tháŧi (IM), mᚥng ngang hà ng (P2), và truyÊĖn tÊĖĢp tin.

NháŧŊng áŧĐng dáŧĨng ÄÆ°áŧĢc thiášŋt kášŋ Äáŧ cÃģ tháŧ dáŧ dà ng chia sášŧ thÃīng tin bášąng nhiáŧu cÃĄch khÃĄc nhau, máŧi ngÆ°áŧi thÆ°áŧng sáŧ dáŧĨng chÚng váŧi máŧt niáŧm tin máš·c nhiÊn và máŧt thÃĄi Äáŧ ung dung báŧi háŧ cÃģ tháŧ ÄÃĢ quen váŧi viáŧc sáŧ dáŧĨng chÚng bÊn ngoà i cÃīng ty. Äiáŧu nà y Äem lᚥi cho cÃĄc kášŧ xášĨu vÃī sáŧ cÆĄ háŧi Äáŧ tášĨn cÃīng máŧĨc tiÊu.

Ngoà i ra, cÃĄc áŧĐng dáŧĨng xÃĢ háŧi cÅĐng Äem lᚥi máŧt mÃīi trÆ°áŧng lÃ― tÆ°áŧng cho cÃĄc phÆ°ÆĄng tháŧĐc social engineer, cho phÃĐp kášŧ tášĨn cÃīng giášĢ danh máŧt ngÆ°áŧi bᚥn hay Äáŧng nghiáŧp, Äáŧ dášŦn dáŧĨ máŧt con máŧi ngÆĄ ngášĐn nhášĨn và o ÄÆ°áŧng link Äášŋn trang web nguy hiáŧm. Báŧi máŧi xÃĒm nhiáŧ m malware tinh vi cáŧ§a chÚng coĖ thÊĖ tiášŋp táŧĨc ÄÆ°ÆĄĖĢc ÄÊĖu pháŧĨ thuáŧc và o viáŧc cÃĒu dášŦn ÄÆ°áŧĢc ngÆ°áŧi dÃđng ngu ngÆĄ tháŧąc hiáŧn nháŧŊng hà nh vi khÃīng nÊn, nhÆ° là nhášĨn và o máŧt ÄÆ°áŧng link xášĨu. Thay vÃŽ máŧ máŧt táŧp ÄÃnh kÃĻm trong e-mail, cÚ click chuáŧt cÃģ tháŧ dášŦn Äášŋn máŧt bà i tweet hoáš·c máŧt trang Facebook trÃīng coĖ veĖ laĖ cáŧ§a máŧt ngÆ°áŧi bᚥn cáŧ§a máŧĨc tiÊu. Láŧ háŧng cross-site scripting cÃģ tháŧ cÃģ trong cÃĄc ÄÆ°áŧng link xášĨu táŧŦ bᚥn bÃĻ, và cÃĄc cÃīng ngháŧ nghe tráŧm gÃģi tin (packet sniffing) nhÆ° FireSheep cho phÃĐp kášŧ tášĨn cÃīng chiášŋm lášĨy nháŧŊng tà i khoášĢn mᚥng xÃĢ háŧi.

Cháŧ§ Äáŧng kiáŧm tra cÃĄc táŧp thÆ° máŧĨc chÆ°a xaĖc ÄiĖĢnh

Kášŧ tášĨn cÃīng cÃģ tháŧ dáŧ dà ng Äiáŧu cháŧnh cÃĄc malware và exploit nhášąm giÚp cho cÃĄc cuáŧc tášĨn cÃīng cáŧ§a háŧ khÃīng báŧ dÃē tÃŽm ÄÆ°áŧĢc báŧi cÃĄc mÃĢ nhášn diáŧn ÄÃĢ xaĖc ÄiĖĢnh. Sáŧą linh hoᚥt nà y là máŧt trong nháŧŊng cÃīng ngháŧ then cháŧt cho phÃĐp kášŧ tášĨn cÃīng chuyÊn nghiáŧp cÃģ tháŧ ÄáŧĐng váŧŊng trong mᚥng lÆ°áŧi cáŧ§a máŧĨc tiÊu mà khÃīng háŧ lÃīi kÃĐo bášĨt káŧģ sáŧą chÚ Ã― nà o táŧŦ háŧ tháŧng bášĢo mášt.

Äáŧ nhášn diáŧn ÄÆ°áŧĢc sáŧą biášŋn chuyáŧn nà y táŧŦ cÃĄc kášŧ tášĨn cÃīng, bᚥn cᚧn phášĢi ÃĄp dáŧĨng nháŧŊng cÃīng ngháŧ máŧi cÃģ khášĢ nÄng nhášn biášŋt cÃĄc máŧi Äe dáŧa chÆ°a xaĖc ÄiĖĢnh dáŧąa vaĖo cÃĄch tháŧĐc nÃģ hoᚥt Äáŧng cháŧĐ khÃīng ÄÆĄn giášĢn dáŧąa vaĖo veĖ bÊĖ ngoaĖi cuĖa noĖ. Dᚥng phÃĒn tÃch máŧt cÃĄch cháŧ§ Äáŧng nà y cÃģ tháŧ ÄÆ°áŧĢc tháŧąc hiáŧn qua viáŧc xem xÃĐt cÃĄc táŧp ÄÃĄng ngáŧ trong máŧt sandbox. Sandbox là máŧt mÃīi trÆ°áŧng ášĢo nÆĄi bᚥn cÃģ tháŧ chᚥy thÆ°Ė và quan sÃĄt máŧt táŧp ÄÃĄng ngáŧ cÃģ tháŧ là m ÄÆ°áŧĢc gÃŽ, táŧŦ ÄÃģ rÚt ra ÄÆ°áŧĢc phÆ°ÆĄng phÃĄp dÃē tÃŽm nháŧŊng máŧi Äe dáŧa máŧi.

Tuy nhiÊn, viÊĖĢc kiÊĖm tra dÃē tÃŽm chiĖ laĖ mÃīĖĢt phÃĒĖn cuĖa trÃĒĖĢn chiÊĖn. CÃĄc biáŧn phÃĄp ÄÃīĖi vÆĄĖi nhÆ°Ėng mÃīĖi nguy naĖy vÃĒĖn cÃĒĖn thiÊĖt ÄÊĖ giÆ°Ė cho mᚥng lÆ°áŧi vaĖ ngÆ°ÆĄĖi duĖng an toaĖn. Trong viÊĖĢc phÃĒn tiĖch malware chuĖ ÄÃīĖĢng, ÄiÊĖu quan troĖĢng laĖ phaĖi kÊĖt nÃīĖi chÄĖĢt cheĖ vÆĄĖi tÆ°ÆĄĖng lÆ°Ėa thÊĖ hÊĖĢ tiÊĖp theo ÄÊĖ kÊĖt quaĖ cuĖa cuÃīĖĢc phÃĒn tiĖch coĖ thÊĖ ÄÆ°ÆĄĖĢc sÆ°Ė duĖĢng ÄÊĖ háŧ tráŧĢ cho viáŧc thi hà nh cÃĄc biáŧn phÃĄp nà y. ThÃīng thÆ°ÆĄĖng thiĖ nhÆ°Ėng biáŧn phÃĄp cÃģ tháŧ káŧ Äášŋn bao gáŧm:

- BiÊĖĢn phaĖp baĖo vÊĖĢ ÄÃīĖĢng daĖnh cho malware khÃīng xaĖc ÄiĖĢnh vÆ°Ėa ÄÆ°ÆĄĖĢc phaĖt hiÊĖĢn gÃĒĖn ÄÃĒy, lÃīĖ hÃīĖng Zero-day, vaĖ nhÆ°Ėng biÊĖn thÊĖ cuĖa noĖ.

- BiÊĖĢn phaĖp baĖo vÊĖĢ daĖnh cho nhÆ°Ėng malware liÊn quan coĖ thÊĖ sÆ°Ė duĖĢng server Äiáŧu khiáŧn hoÄĖĢc cÆĄ sÆĄĖ haĖĢ tÃĒĖng.

- BiÊĖĢn phaĖp baĖo vÊĖĢ daĖnh cho nhÆ°Ėng mÃīĖi nguy tÃĒĖĢn duĖĢng chiÊĖn lÆ°ÆĄĖĢc Äiáŧu khiáŧn tÆ°ÆĄng tÆ°ĖĢ

- BiÊĖĢn phaĖp baĖo vÊĖĢ cho nhÆ°Ėng mÃīĖi Äe doĖĢa sÆ°Ė duĖĢng miÊĖn vaĖ ÄiĖĢa chiĖ URL coĖ liÊn quan.

KiÊĖm soaĖt nhÆ°Ėng Æ°Ėng duĖĢng cÃģ tháŧ cho phÃĐp malware xÃĒm nhášp nhÆ°:

- ChÄĖĢn sÆ°Ė duĖĢng cuĖa nhÆ°Ėng Æ°Ėng duĖĢng âxÃĒĖuâ nhÆ° chia seĖ tÊĖĢp tin maĖĢng ngang hà ng P2P

- HaĖĢn chÊĖ viÊĖĢc sÆ°Ė duĖĢng Æ°Ėng duĖĢng cho ngÆ°ÆĄĖi duĖng vaĖ nhoĖm coĖ nhu cÃĒĖu kinh doanh chiĖnh ÄaĖng

- VÃī hiÊĖĢu hoĖa caĖc tiĖnh nÄng cuĖĢ thÊĖ trong nhÆ°Ėng Æ°Ėng duĖĢng nguy hiÊĖm nhÆ° truyÊĖn tÊĖĢp tin, chia seĖ maĖy tiĖnh, vaĖ xÃĒy ÄÆ°ÆĄĖng hÃĒĖm

- NgÄn chÄĖĢn caĖc cuÃīĖĢc tÃĒĖn cÃīng Drive-by-download tÆ°Ė nhÆ°Ėng trang web biĖĢ xÃĒm haĖĢi, coĖ thÊĖ tÆ°ĖĢ ÄÃīĖĢng taĖi vÊĖ nhÆ°Ėng tÊĖĢp tin ÄÃīĖĢc haĖĢi maĖ ngÆ°ÆĄĖi duĖng khÃīng biÊĖt

- MaĖ hoĖa giao lÆ°ÆĄĖĢng SSL mÃīĖĢt caĖch coĖ choĖĢn loĖĢc, dÆ°ĖĢa trÊn Æ°Ėng duĖĢng vaĖ ÄiĖĢa chiĖ URL (maĖ hoĖa maĖĢng xaĖ hÃīĖĢi vaĖ mail cÃīng ty, nhÆ°ng khÃīng phaĖi giao lÆ°ÆĄĖĢng taĖi chiĖnh chÄĖng haĖĢn

Äáŧ biášŋt thÊm váŧ nháŧŊng phÆ°ÆĄng phÃĄp thiášŋt tháŧąc nhášąm phÃēng ngáŧŦa nháŧŊng cuáŧc tášĨn cÃīng nguy hiáŧm nà y, xin vui lÃēng liÊn háŧ váŧi Vina Aspire Cyber Security Äáŧ ÄÆ°áŧĢc tÆ° vášĨn miáŧ n phÃ. ChÚng tÃīi rášĨt vui ÄÆ°áŧĢc giÚp bᚥn.

Tel:Â +84 944004666Â | Fax:Â +84 28 3535 0668

Website: www.vina-aspire.com | Email: info@vina-aspire.com

Thegioibantin.com |Â Vina-Aspire News

Nguáŧn: Cybersecurity for Dummies

(Dáŧch báŧi Vina Aspire)