Vai tr├▓ cß╗¦a Malware trong tß║źn c├┤ng c├│ chß╗¦ ─æ├Łch APT

Trong b├Āi viß║┐t n├Āy, bß║Īn sß║Į hß╗Źc th├¬m vß╗ü mß╗Öt thß╗ā loß║Īi tß║źn c├┤ng mß╗øi nay ─æŲ░ß╗Żc biß║┐t ─æß║┐n vß╗øi c├Īi t├¬n phß║¦n mß╗üm ─æß╗Öc hß║Īi n├óng cao ŌĆō nhß╗»ng con bot, botnet, v├Ā nhß╗»ng chŲ░ŲĪng tr├¼nh hoß║Ęc ngŲ░ß╗Øi chß╗ē huy botnet, ─æiß╗üu g├¼ c├│ thß╗ā khiß║┐n ch├║ng hoß║Īt ─æß╗Öng, v├Ā tß║Īi sao ch├║ng lß║Īi ─æß║Ęc biß╗ćt nguy hiß╗ām.

Sß╗▒ nß╗Ģi dß║Ły cß╗¦a phß║¦n mß╗üm ─æß╗Öc hß║Īi n├óng cao (Advanced Malware) ─æang t├Īi cŲĪ cß║źu cß║Żnh quan c├Īc chiß║┐n dß╗ŗch tß║źn c├┤ng v├Ā buß╗Öc c├Īc doanh nghiß╗ćp phß║Żi suy x├®t lß║Īi vß╗ü c├Īch hß╗Ź bß║Żo vß╗ć bß║Żn th├ón. Nh├¼n chung, malware n├óng cao ─æ├Ż vŲ░ß╗Żt hŲĪn cß║Ż c├Īc chiß║┐n lŲ░ß╗Żc ph├▓ng chß╗æng malware truyß╗ün thß╗æng v├Ā c├╣ng l├║c, ─æ├Ż c├│ thß╗ā tß╗▒ tß║Īo dß╗▒ng chß╗Ś ─æß╗®ng cho bß║Żn th├ón trong doanh nghiß╗ćp nŲĪi c├Īc nh├│m tß╗Öi phß║Īm v├Ā c├Īc quß╗æc gia d├ón tß╗Öc c├│ thß╗ā d├╣ng ─æß╗ā ─æ├Īnh cß║»p th├┤ng tin v├Ā tß║źn c├┤ng c├Īc t├Āi sß║Żn qu├Į gi├Ī cß╗¦a mß╗źc ti├¬u.┬Ā

Nhß║Łn ra c├Īc ─æß║Ęc ─æiß╗ām ch├Łnh cß╗¦a phß║¦n mß╗üm ─æß╗Öc hß║Īi n├óng cao

C├Īc nh├│m bß║Żo mß║Łt th├┤ng tin cß╗¦a doanh nghiß╗ćp ─æ├Ż v├Ā ─æang ─æß║źu tranh vß╗øi ─æa dß║Īng c├Īi loß║Īi phß║¦n mß╗üm ─æß╗Öc hß║Īi kh├Īc nhau trong v├▓ng hŲĪn hai thß║Łp kß╗Ę nay. Tuy nhi├¬n, tß║źt cß║Ż nhß╗»ng n─ām kinh nghiß╗ćm ─æ├│ kh├┤ng c├│ ngh─®a l├Ā c├Īc doanh nghiß╗ćp n├Āy ─æang nß║»m thß║┐ thß║»ng trong cuß╗Öc ─æß║źu tranh n├Āy. C├Īc dß╗» liß╗ću ph├ón t├Łch thß║┐ giß╗øi thß╗▒c cß╗¦a c├┤ng ty mß║Īng lŲ░ß╗øi Palo Alto ─æ├Ż li├¬n tiß║┐p t├¼m thß║źy ├Łt nhß║źt 40% ─æß║┐n 50% phß║¦n mß╗üm malware mß╗øi ─æŲ░ß╗Żc ph├Īt hiß╗ćn c├▓n thiß║┐u chß╗» k├Į sß╗æ tß╗½ bß║źt cß╗® c├Īc nh├Ā cung cß║źp phß║¦n mß╗üm chß╗æng virus h├Āng ─æß║¦u trong mß║Īng lŲ░ß╗øi c├Īc doanh nghiß╗ćp.

Tß╗Ę lß╗ć thß║źp nhŲ░ thß║┐ l├Ā do mß╗Öt v├Āi yß║┐u tß╗æ. Mß╗Öt v├Āi phß║¦n mß╗üm malware c├│ khß║Ż n─āng biß║┐n dß╗ŗ hoß║Ęc c├│ thß╗ā ─æŲ░ß╗Żc cß║Łp nhß║Łt ─æß╗ā tr├Īnh bß╗ŗ ph├Īt hiß╗ćn bß╗¤i c├Īc chß╗» k├Į sß╗æ cß╗¦a malware truyß╗ün thß╗æng. Th├¬m v├Āo ─æ├│, c├Īc phß║¦n mß╗üm malware n├óng cao ─æang ng├Āy c├Āng ─æŲ░ß╗Żc chuy├¬n m├┤n h├│a ─æß║┐n mß╗®c kß║╗ tß║źn c├┤ng sß║Į sß╗øm c├│ thß╗ā ph├Īt triß╗ān mß╗Öt phß║¦n mß╗üm malware c├│ khß║Ż n─āng tß╗▒ ─æiß╗üu chß╗ēnh ─æß╗ā nhß║»m v├Āo mß╗Öt c├Ī nh├ón hoß║Ęc mß║Īng lŲ░ß╗øi cß╗ź thß╗ā n├Āo ─æ├│.

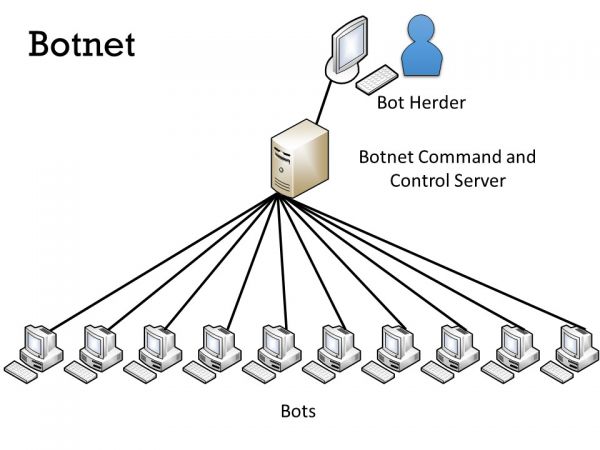

C├Īc botnet l├Ā mß╗Öt v├Ł dß╗ź ─æiß╗ān h├¼nh ─æß╗ā hiß╗āu c├Īc ─æß║Ęc ─æiß╗ām ─æß║Ęc biß╗ćt cß╗¦a nhß╗»ng phß║¦n mß╗üm ─æß╗Öc hß║Īi n├óng cao n├Āy. Nhß╗»ng con bot (m├Īy x├óm nhiß╗ģm ri├¬ng lß║╗) v├Ā botnet (mß║Īng lŲ░ß╗øi nhß╗»ng con bot l├Ām viß╗ćc vß╗øi nhau) vß╗æn nß╗Ģi tiß║┐ng kh├│ kh─ān cho c├Īc phŲ░ŲĪng ├Īn chß╗æng virus/chß╗æng malware truyß╗ün thß╗æng ─æß╗ā ph├Īt hiß╗ćn ─æŲ░ß╗Żc ch├║ng. C├Īc con bot lß╗Żi dß╗źng mß║Īng lŲ░ß╗øi ─æß╗ā ─æoß║Īt quyß╗ün lß╗▒c v├Ā ─æß╗ŗa vß╗ŗ. Mß╗Öt con bot dŲ░ß╗øi sß╗▒ kiß╗ām so├Īt tß╗½ xa bß╗¤i mß╗Öt kß║╗ tß║źn c├┤ng (hay bot-herder) c├│ thß╗ā ─æŲ░ß╗Żc n├óng cß║źp ŌĆō y hß╗ćt nhŲ░ mß╗Źi ß╗®ng dß╗źng kh├Īc ŌĆō ─æß╗ā kß║╗ tß║źn c├┤ng c├│ thß╗ā thay ─æß╗Ģi hŲ░ß╗øng ─æi v├Ā ─æ├Āo s├óu v├Āo trong mß║Īng lŲ░ß╗øi, dß╗▒a tr├¬n nhß╗»ng g├¼ hß║»n t├¼m ─æŲ░ß╗Żc, hoß║Ęc ─æß╗ā th├Łch nghi vß╗øi nhß╗»ng thay ─æß╗Ģi v├Ā nhß╗»ng biß╗ćn ph├Īp ─æß╗æi ph├│ cß╗¦a mß╗źc ti├¬u.

─É├óy l├Ā mß╗Öt biß║┐n chuyß╗ān quan trß╗Źng nß║┐u so vß╗øi c├Īc loß║Īi phß║¦n mß╗üm malware trŲ░ß╗øc ─æ├óy, thŲ░ß╗Øng ├Łt hay nhiß╗üu gß╗ōm mß╗Öt nh├│m c├Īc agent ─æß╗Öc lß║Łp chß╗ē ─æŲĪn giß║Żn l├Ām x├óm nhiß╗ģm v├Ā tß╗▒ nh├ón ─æ├┤i ch├║ng. C├Īc botnet ŌĆō v├Ā phß║¦n lß╗øn c├Īc phß║¦n mß╗üm malware n├óng cao ŌĆō thŲ░ß╗Øng c├│ mß╗Öt trung t├óm, tß╗½ ─æ├│ x├óm nhiß╗ģm ra c├Īc ß╗®ng dß╗źng. TŲ░ŲĪng tß╗▒ nhŲ░ c├Īch m├Ā Internet ─æ├Ż thay ─æß╗Ģi nhß╗»ng thß╗® vß╗æn bß║źt khß║Ż thi trong mß║Żng m├Īy t├Łnh c├Ī nh├ón, viß╗ćc c├│ thß╗ā truy cß║Łp mß║Īng lŲ░ß╗øi ß╗¤ mß╗Źi nŲĪi c┼®ng ─æang thay ─æß╗Ģi t├Łnh khß║Ż thi trong thß║┐ giß╗øi cß╗¦a c├Īc phß║¦n mß╗üm ─æß╗Öc hß║Īi. Hiß╗ćn nay, mß╗Źi phß║¦n mß╗üm ─æß╗Öc hß║Īi malware cß╗¦a c├╣ng mß╗Öt loß║Īi c├│ thß╗ā l├Ām viß╗ćc chung ─æß╗ā hŲ░ß╗øng tß╗øi c├╣ng mß╗Öt mß╗źc ti├¬u, vß╗øi tß╗½ng m├Īy bß╗ŗ x├óm nhiß╗ģm x├óy dß╗▒ng sß╗®c mß║Īnh v├Ā gi├Ī trß╗ŗ cß╗¦a c├Īc botnet. C├Īc botnet c├│ thß╗ā tiß║┐n h├│a ─æß╗ā theo ─æuß╗Ģi nhß╗»ng mß╗źc ti├¬u mß╗øi hoß║Ęc th├Łch nghi vß╗øi nhß╗»ng thay ─æß╗Ģi trong c├Īc biß╗ćn ph├Īp an ninh.

Tiß║┐p theo, ta b├Ān vß╗ü mß╗Öt v├Āi c├Īc ─æß║Ęc ─æiß╗ām t├Łnh n─āng ─æß║Ęc biß╗ćt v├Ā quan trß╗Źng cß╗¦a botnet ß╗¤ c├Īc phß║¦n dŲ░ß╗øi:

Ph├ón chia v├Ā chß╗æng lß╗Śi

C├Īc phß║¦n mß╗üm malware n├óng cao lß╗Żi dß╗źng hß║┐t mß╗®c c├│ thß╗ā t├Łnh bß╗ün l├óu cß╗¦a Internet. Mß╗Öt botnet c├│ thß╗ā c├│ nhiß╗üu server kiß╗ām so├Īt ß╗¤ xung quanh thß║┐ giß╗øi, vß╗øi nhiß╗üu phŲ░ŲĪng ├Īn r├║t lui. C├Īc con bot c┼®ng c├│ thß╗ā lß╗Żi dß╗źng c├Īc bot x├óm nhiß╗ģm kh├Īc nhŲ░ mß╗Öt k├¬nh kß║┐t nß╗æi, cung cß║źp cho ch├║ng nhß╗»ng lß╗æi li├¬n kß║┐t vß╗øi sß╗æ lŲ░ß╗Żng gß║¦n nhŲ░ l├Ā v├┤ hß║Īn nhß║▒m th├Łch nghi vß╗øi c├Īc sß╗▒ thay ─æß╗Ģi trong quyß╗ün kiß╗ām so├Īt dß╗» liß╗ću hoß║Ęc ─æß╗ā cß║Łp nhß║Łt code cß╗¦a ch├║ng khi cß║¦n.

─Éa chß╗®c n─āng

Nhß╗»ng lŲ░ß╗Żt cß║Łp nhß║Łt tß╗½ c├Īc server kiß╗ām so├Īt c┼®ng c├│ thß╗ā thay ─æß╗Ģi chß╗®c n─āng cß╗¦a c├Īc con bot ho├Ān to├Ān. Chß╗®c n─āng ─æa n─āng n├Āy tß║Īo ra mß╗Öt phŲ░ŲĪng ph├Īp tiß║┐p cß║Łn mß╗øi cho c├Īc bot-herder (chŲ░ŲĪng tr├¼nh chß╗ē huy botnet), giß╗Ø ─æ├óy ─æ├Ż c├│ thß╗ā sß╗Ł dß╗źng c├Īc nh├│m botnet cho mß╗Öt nhiß╗ćm vß╗ź cß╗ź thß╗ā nhŲ░ thu thß║Łp sß╗æ thß║╗ t├Łn dß╗źng, trong khi ß╗¤ nhß╗»ng nh├│m kh├Īc trong botnet ─æang c├╣ng l├║c ─æ├│ gß╗Łi spam. ─Éiß╗ām quan trß╗Źng ß╗¤ ─æ├óy l├Ā sß╗▒ x├óm nhiß╗ģm ch├Łnh l├Ā mß║źu chß╗æt quan trß╗Źng nhß║źt. Bß╗¤i v├¼ t├Łnh n─āng cß╗¦a ch├║ng th├¼ lu├┤n lu├┤n c├│ thß╗ā ─æŲ░ß╗Żc thay ─æß╗Ģi sau nß║┐u cß║¦n.

Bß╗ün bß╗ē v├Ā th├┤ng minh

Bß╗¤i c├Īc con bot ─æß╗üu kh├│ bß╗ŗ ph├Īt hiß╗ćn v├Ā c├│ thß╗ā dß╗ģ d├Āng thay ─æß╗Ģi chß╗®c n─āng, ch├║ng ─æß║Ęc biß╗ćt ph├╣ hß╗Żp cho c├Īc vß╗ź x├óm nhß║Łp v├Āo mß║Īng lŲ░ß╗øi l├óu d├Āi v├Ā c├│ mß╗źc ti├¬u cß╗ź thß╗ā. V├¼ thŲ░ß╗Øng c├Īc con bot nß║▒m dŲ░ß╗øi quyß╗ün kiß╗ām so├Īt cß╗¦a mß╗Öt ngŲ░ß╗Øi chß╗ē huy bot tß╗½ xa, botnet dŲ░ß╗Øng nhŲ░ thß╗ā bß║Īn ─æang c├│ mß╗Öt t├¬n tß╗Öi phß║Īm mß║Īng x├óm nhß║Łp v├Āo trong mß║Īng lŲ░ß╗øi cß╗¦a bß║Īn hŲĪn l├Ā mß╗Öt chŲ░ŲĪng tr├¼nh ─æß╗Öc hß║Īi ─æŲĪn thuß║¦n. V├Ł dß╗ź, mß╗Öt con bot c├│ thß╗ā ─æŲ░ß╗Żc d├╣ng ─æß╗ā khai th├Īc th├┤ng tin vß╗ü tß╗Ģ chß╗®c cß╗¦a mß║Īng lŲ░ß╗øi ─æ├│, sau ─æ├│ t├¼m nhß╗»ng mß╗źc ti├¬u, v├Ā gß║»n v├Āo c├Īc backdoor (cß╗Ła sau) v├Āo mß║Īng lŲ░ß╗øi ph├▓ng ngß╗½a trŲ░ß╗Øng hß╗Żp bot bß╗ŗ ph├Īt hiß╗ćn.

Mß╗æi ─æe dß╗Źa ─æß║┐n c├Īc doanh nghiß╗ćp

Dß╗▒a v├Āo sß╗▒ dß║╗o dai v├Ā khß║Ż n─āng tß║źn c├┤ng v├Āo c├Īc lß╗øp ph├▓ng ngß╗▒, nhß╗»ng botnet trß╗¤ thß║¦nh mß╗Öt mß╗æi ─æe dß╗Źa to lß╗øn cho c├Īc doanh nghiß╗ćp. Phß║¦n mß╗üm malware n├óng cao gß║¦n nhŲ░ kh├┤ng c├│ giß╗øi hß║Īn vß╗ü chß╗®c n─āng ŌĆō tß╗½ gß╗Łi spam ─æß║┐n ─æ├Īnh cß║»p th├┤ng tin mß║Łt v├Ā trao ─æß╗Ģi b├Ł mß║Łt cß╗¦a ─æß╗æi tŲ░ß╗Żng. ─Éß║┐n c├╣ng th├¼ t├Īc ─æß╗Öng cß╗¦a phß║¦n mß╗üm malware lß╗øn ─æß║┐n ─æ├óu ─æß╗üu dß╗▒a v├Āo ngŲ░ß╗Øi tß║źn c├┤ng: mß╗Öt con bot vß╗æn ─æang gß╗Łi spam ng├Āy h├┤m trŲ░ß╗øc c├│ thß╗ā chuyß╗ān sang ─æ├Īnh cß║»p th├┤ng tin dß╗» liß╗ću thß║╗ t├Łn dß╗źng ng├Āy tiß║┐p theo.

─Éß╗Żt tß║źn c├┤ng x├óm nhß║Łp c├│ mß╗źc ti├¬u

C├Īc botnet c├▓n l├Ā th├Ānh phß║¦n then chß╗æt cß╗¦a c├Īc ─æß╗Żt tß║źn c├┤ng c├│ mß╗źc ti├¬u, tinh vi v├Ā l├óu d├Āi. Nhß╗»ng loß║Īi botnet thŲ░ß╗Øng v├┤ c├╣ng kh├Īc so vß╗øi c├Īc ngŲ░ß╗Øi hß╗Ź h├Āng lß╗øn hŲĪn cß╗¦a ch├║ng.Thay v├¼ cß╗æ x├óm nhiß╗ģm mß╗Öt sß╗æ lŲ░ß╗Żng lß╗øn c├Īc m├Īy m├│c ─æß╗ā ph├Īt ─æß╗Öng nhß╗»ng lß║¦n tß║źn c├┤ng v─® m├┤, nhß╗»ng con botnet nhß╗Å n├Āy nhß║»m v├Āo viß╗ćc tß║źn c├┤ng c├Īc hß╗ć thß╗æng cß╗ź thß╗ā c├│ gi├Ī trß╗ŗ cao m├Ā ch├║ng c├│ thß╗ā d├╣ng ─æß╗ā tß║źn c├┤ng v├Ā x├óm nhß║Łp s├óu hŲĪn v├Āo mß║Īng lŲ░ß╗øi mß╗źc ti├¬u. Trong c├Īc trŲ░ß╗Øng hß╗Żp n├Āy, mß╗Öt m├Īy bß╗ŗ x├óm nhiß╗ģm c├│ thß╗ā ─æŲ░ß╗Żc lß╗Żi dß╗źng ─æß╗ā ─æoß║Īt quyß╗ün truy cß║Łp v├Āo nhß╗»ng hß╗ć thß╗æng ─æŲ░ß╗Żc bß║Żo vß╗ć v├Ā cß║źy v├Āo mß╗Öt cß╗Ła sau trong mß║Īng lŲ░ß╗øi ph├▓ng trŲ░ß╗Øng hß╗Żp bß║źt k├¼ th├Ānh phß║¦n n├Āo bß╗ŗ ph├Īt hiß╗ćn.

Nhß╗»ng dß║Īng ─æe dß╗Źa n├Āy thŲ░ß╗Øng lu├┤n lu├┤n kh├┤ng thß╗ā ph├Īt hiß╗ćn ─æŲ░ß╗Żc nß║┐u sß╗Ł dß╗źng phß║¦n mß╗üm chß╗æng virus. Ch├║ng ─æß║Īi diß╗ćn cho mß╗Öt trong c├Īc mß╗æi ─æe dß╗Źa nguy hiß╗ām nhß║źt ─æß║┐n c├Īc doanh nghiß╗ćp. ─Éß║źy l├Ā do ch├║ng ─æß║Ęc biß╗ćt nhß║»m v├Āo nhß╗»ng th├┤ng tin c├│ gi├Ī trß╗ŗ nhß║źt cß╗¦a tß╗Ģ chß╗®c, nhŲ░ c├Īc nghi├¬n cß╗®u v├Ā ph├Īt triß╗ān, c├Īc t├Āi sß║Żn tr├Ł tuß╗ć, c├Īc kß║┐ hoß║Īch chiß║┐n lŲ░ß╗Żc, c├Īc dß╗» liß╗ću kinh tß║┐, v├Ā c├Īc th├┤ng tin cß╗¦a kh├Īch h├Āng.

C├┤ng ty Aurora: V├Ł dß╗ź thß╗▒c trong thß║┐ giß╗øi thß╗▒c

C├┤ng ty Aurora l├Ā mß╗Öt v├Ł dß╗ź gß║¦n ─æ├óy cho dß║Īng tß║źn c├┤ng x├Īc ─æß╗ŗnh mß╗źc ti├¬u m├Ā, dß║½u ─æŲ░ß╗Żc cho l├Ā kh├┤ng tinh vi cho lß║»m, c┼®ng g├óy ra nhiß╗üu tß╗Ģn thß║źt v├Ā dß║½n tß╗øi t├Āi khoß║Żn tr├Ł tuß╗ć cß╗¦a hß╗Ź bß╗ŗ ─æ├Īnh cß║»p. LŲ░ß╗Żt tß║źn c├┤ng nhß║»m v├Āo khoß║Żng 34 tß╗Ģ chß╗®c trong ─æ├│ bao gß╗ōm Google, hß╗ć thß╗æng Adobe, mß║Īng lŲ░ß╗øi Juniper, v├Ā Rackspace, bß║»t ─æß║¦u v├Āo sß╗øm n─ām 2009 v├Ā dŲ░ß╗Øng nhß║źt bß║»t nguß╗ōn tß╗½ Trung Quß╗æc. Cuß╗Öc tß║źn c├┤ng sß╗Ł dß╗źng nhiß╗üu v├Ā ─æa dß║Īng c├Īc loß║Īi phß║¦n mß╗üm malware v├Ā sß╗Ł dß╗źng phß║¦n lß╗øn l├Ā hß╗ć thß╗æng t├¬n miß╗ün ─æß╗Öng ( Dynamic DNS ŌĆō DDNS) ─æß╗ā kiß╗ām so├Īt. ┬Ā

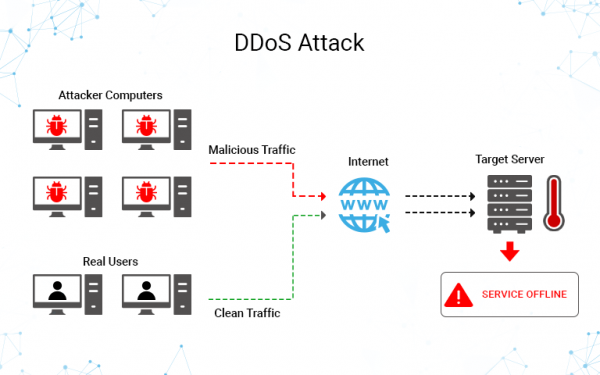

DDoS v├Ā botnet

Mß╗Öt thay ─æß╗Ģi nhß╗Å trong m├┤ h├¼nh spam botnet d├╣ng c├Īc con bot nhŲ░ mß╗Öt phß║¦n cß╗¦a tß║źn c├┤ng tß╗½ chß╗æi dß╗ŗch vß╗ź (DDoS) ŌĆō l├Ām qu├Ī tß║Żi mß╗Öt server cß╗¦a mß╗źc ti├¬u hay mß║Īng lŲ░ß╗øi c├│ lŲ░u th├┤ng tß╗½ mß╗Öt nh├│m sß╗æ lŲ░ß╗Żng lß╗øn c├Īc endpoint bß╗ŗ x├óm nhiß╗ģm. Trong nhß╗»ng trŲ░ß╗Øng hß╗Żp nhŲ░ thß║┐, doanh nghiß╗ćp vß╗øi c├Īc m├Īy bß╗ŗ nhiß╗ģm thŲ░ß╗Øng kh├┤ng phß║Żi mß╗źc ti├¬u cß╗¦a cuß╗Öc tß║źn c├┤ng. Thay v├Āo ─æ├│, c├Īc m├Īy bß╗ŗ x├óm nhiß╗ģm ─æŲ░ß╗Żc d├╣ng ─æß╗ā l├Ām qu├Ī tß║Żi lŲ░u th├┤ng cß╗¦a mß╗Öt v├Āi mß╗źc ti├¬u kh├Īc. NgŲ░ß╗Øi ─æiß╗üu khiß╗ān bot lß╗Żi d├╣ng qui m├┤ lß╗øn cß╗¦a botnet khß╗Ģng lß╗ō n├Āy ─æß╗ā tß║Īo ra d├▓ng lŲ░u th├┤ng nhß║▒m l├Ām qu├Ī tß║Żi mß║Īng lŲ░ß╗øi v├Ā t├Āi nguy├¬n cß╗¦a server cß╗¦a mß╗źc ti├¬u. C├Īc dß║Īng tß║źn c├┤ng DDoS thŲ░ß╗Øng nhß║»m v├Āo c├Īc c├┤ng ty cß╗ź thß╗ā dß╗▒a v├Āo l├Į do c├Ī nh├ón hoß║Ęc ch├Łnh trß╗ŗ, hoß║Ęc ─æß╗ā tß╗æng tiß╗ün mß╗źc ti├¬u ─æß╗ā ch├║ng ngß╗½ng ─æß╗Żt tß║źn c├┤ng lß║Īi.

Botnet DDoS ─æß║Īi diß╗ćn cho mß╗Öt mß╗æi ─æe dß╗Źa ─æ├┤i cho doanh nghiß╗ćp. Bß╗¤i bß║Żn th├ón doanh nghiß╗ćp c├│ thß╗ā c├│ tiß╗üm n─āng trß╗¤ th├Ānh mß╗źc ti├¬u bß╗ŗ tß║źn c├┤ng DDoS, dß║½n tß╗øi kß║┐t quß║Ż bß╗ŗ tß╗æn thß╗Øi gian chß║┐t v├Ā mß║źt hiß╗ću suß║źt l├Ām viß╗ćc. Ngay cß║Ż khi doanh nghiß╗ćp kh├┤ng phß║Żi l├Ā mß╗źc ti├¬u ch├Łnh th├¼ bß║źt cß╗® mß╗Öt m├Īy bß╗ŗ x├óm nhiß╗ģm n├Āo tham gia v├Āo cuß╗Öc tß║źn c├┤ng c┼®ng lß║źy ─æŲ░ß╗Żc mß╗Öt lŲ░ß╗Żng c├Īc t├Āi nguy├¬n mß║Īng lŲ░ß╗øi gi├Ī trß╗ŗ v├Ā tß╗½ ─æ├│ dß╗ģ d├Āng bß╗ŗ g├Īn v├Āo tß╗Öi trß║Īng, ngay cß║Ż khi kh├┤ng c├│ chß╗¦ ├Į.

Loß║Īi bot Skunkx l├Ā mß╗Öt v├Ł dß╗ź hiß╗ćn nay cho botnet DDoS. N├│ c├│ khß║Ż n─āng thß╗▒c hiß╗ćn nhiß╗üu dß║Īng t├Īn c├┤ng DDoS bao gß╗ōm UDP flood, SYN flood, v├Ā HTTP flood v├Ā ch├║ng thŲ░ß╗Øng d├Ān trß║Żi khß║»p MSN v├Ā Yahoo!Messenger.

─Éß╗ā biß║┐t th├¬m vß╗ü nhß╗»ng phŲ░ŲĪng ph├Īp thiß║┐t thß╗▒c nhß║▒m ph├▓ng ngß╗½a nhß╗»ng cuß╗Öc tß║źn c├┤ng nguy hiß╗ām n├Āy, xin vui l├▓ng li├¬n hß╗ć vß╗øi┬ĀVina Aspire Cyber Security┬Ā─æß╗ā ─æŲ░ß╗Żc tŲ░ vß║źn miß╗ģn ph├Ł. Ch├║ng t├┤i rß║źt vui ─æŲ░ß╗Żc gi├║p bß║Īn.

Tel:┬Ā+84 944004666┬Ā| Fax:┬Ā+84 28 3535 0668

Website:┬Āwww.vina-aspire.com┬Ā| Email:┬Āinfo@vina-aspire.com

(Dß╗ŗch bß╗¤i Vina Aspire)

Thegioibantin.com |┬ĀVina-Aspire News

Nguß╗ōn: Cybersecurity for Dummies