An ninh mß║Īng SCADA – ICS v├Ā nhß╗»ng vß║źn ─æß╗ü cŲĪ bß║Żn

Tß╗Öi phß║Īm an ninh mß║Īng ─æang tß║Łn dß╗źng cuß╗Öc khß╗¦ng hoß║Żng coronavirus to├Ān cß║¦u

T├Īc ─æß╗Öng cß╗¦a chß╗¦ng coronavirus (COVID-19), xuß║źt hiß╗ćn ß╗¤ V┼® H├Īn, Trung Quß╗æc, c├│ t├Īc ─æß╗Öng ─æ├Īng kß╗ā v├Ā c├│ hß║Īi cho nß╗ün kinh tß║┐ to├Ān cß║¦u v├Ā khß║Ż n─āng duy tr├¼ cŲĪ sß╗¤ hß║Ī tß║¦ng sß║Żn xuß║źt v├Ā quan trß╗Źng cß╗¦a ch├║ng ta. ─É├óy l├Ā mß╗Öt lß╗Øi nhß║»c nhß╗¤ kh├Īc vß╗ü c├Īch c├Īc c├┤ng ty c├┤ng nghiß╗ćp mong manh ─æang bß╗ŗ gi├Īn ─æoß║Īn hoß║Īt ─æß╗Öng cß╗¦a hß╗Ź. Mß╗Öt t├¼nh huß╗æng nhŲ░ vß║Ły, c├│ thß╗ā k├®o d├Āi h├Āng th├Īng hoß║Ęc thß║Łm ch├Ł nhiß╗üu n─ām nay ─æ├Ż mß╗¤ rß╗Öng ra ngo├Āi khu vß╗▒c ch├óu ├ü / Th├Īi B├¼nh DŲ░ŲĪng, g├óy ra mß╗Öt cuß╗Öc khß╗¦ng hoß║Żng to├Ān cß║¦u trong cß║Ż cuß╗Öc sß╗æng cß╗¦a con ngŲ░ß╗Øi v├Ā trong nß╗ün kinh tß║┐.

─É├Īng buß╗ōn thay, Tß╗Öi phß║Īm an ninh mß║Īng v├Ā kß║╗ th├╣ ─æang th├║c ─æß║®y cuß╗Öc khß╗¦ng hoß║Żng to├Ān cß║¦u n├Āy v├¼ lß╗Żi ├Łch cß╗¦a ch├║ng v├Ā ch├║ng ta ─æang chß╗®ng kiß║┐n ŌĆŗŌĆŗsß╗▒ gia t─āng r├Ą rß╗ćt cß╗¦a┬Ā┬Āc├Īc hoß║Īt ─æß╗Öng Tß╗Öi phß║Īm an ninh mß║Īng ─æß╗Öc hß║Īi tß║Łn dß╗źng tin tß╗®c coronavirus tr├¬n c├Īc mß║Īng c├┤ng nghiß╗ćp quan trß╗Źng v├Ā tr├¬n c├Īc cŲĪ sß╗¤ hß║Ī tß║¦ng quan trß╗Źng.┬Ā

TrŲ░ß╗øc ─æ├óy, ch├║ng ta ─æ├Ż tß╗½ng thß║źy c├Īc tß╗Ģ chß╗®c c├┤ng nghiß╗ćp chuyß╗ān d├óy chuyß╗ün sß║Żn xuß║źt sang chß║┐ ─æß╗Ö thß╗¦ c├┤ng sau mß╗Öt cuß╗Öc tß║źn c├┤ng ransomware bß╗ŗ t├¬ liß╗ćt l├Ām ─æ├¼nh trß╗ć sß║Żn xuß║źt cß╗¦a hß╗Ź. Tuy nhi├¬n, hiß╗ćn nay nhiß╗üu c├┤ng nh├ón nh├Ā m├Īy ─æang ß╗¤ nh├Ā c├Īch ly v├Ā chß║┐ ─æß╗Ö thß╗¦ c├┤ng l├Ā mß╗Öt th├Īch thß╗®c v├Ā l├Ā bß║»t buß╗Öc.

C├Īc Loß║Īi tß║źn c├┤ng mß║Īng v├Ā khß╗æi lŲ░ß╗Żng leo thang h├Āng ng├Āy, vß╗øi c├Īc cuß╗Öc tß║źn c├┤ng mß╗øi bao gß╗ōm :

1. Trang web giß║Ż ─æ├│ng vai tr├▓ l├Ā nguß╗ōn cung cß║źp th├┤ng tin ch├Łnh thß╗®c, nhŲ░ng m├Īy chß╗¦ lŲ░u trß╗» l├Ā giß║Ż , bß╗Ö dß╗źng cß╗ź khai th├Īc┬Ā v├Ā / hoß║Ęc phß║¦n mß╗üm ─æß╗Öc hß║Īi – ─æŲ░ß╗Żc tß║Īo ra vß╗øi tß╗æc ─æß╗Ö ─æ├Īng kinh ngß║Īc, ─æ├┤i khi hŲĪn 2000 site mß╗øi mß╗Śi ng├Āy.

2. C├Īc chiß║┐n dß╗ŗch ph├ón phß╗æi Emotet, Trickbot, Lokibot, Kpot, CoronaVirus (mß╗Öt biß║┐n thß╗ā cß╗¦a ransomware), Zeus Sphinx v├Ā c├Īc loß║Īi kh├Īc biß║┐n thß╗ā phß║¦n mß╗üm ─æß╗Öc hß║Īi.

3. Tß║źn c├┤ng giß║Ż mß║Īo DNS hoß║Ęc chiß║┐m quyß╗ün ─æiß╗üu khiß╗ān c├Āi ─æß║Ęt DNS cß╗¦a bß╗Ö ─æß╗ŗnh tuyß║┐n th├┤ng qua mß║Łt khß║®u quß║Żn trß╗ŗ yß║┐u hoß║Ęc mß║Łt khß║®u mß║Ęc ─æß╗ŗnh.

4. Viß╗ćc sß╗Ł dß╗źng chuyß╗ān hŲ░ß╗øng mß╗¤ gi├║p ─æß║®y phß║¦n mß╗üm ─æß╗Öc hß║Īi cß╗¦a Raccoon v├Āo hß╗ć thß╗æng bß╗ŗ ß║Żnh hŲ░ß╗¤ng v├Ā nhß║»c nhß╗¤ ngŲ░ß╗Øi d├╣ng tß║Żi xuß╗æng ß╗©ng dß╗źng Th├┤ng b├Īo ID COVID-19 bß║»t buß╗Öc tß╗½ Tß╗Ģ chß╗®c Y tß║┐ Thß║┐ giß╗øi. (xem tß║Īi ─æ├óy)

5. Khai th├Īc c├Īc nß╗Ś lß╗▒c chß╗æng lß║Īi mß╗Öt m├Ż tß╗½ xa ─æ├Ż biß║┐t trŲ░ß╗øc ─æ├│ lß╗Ś hß╗Ģng thß╗▒c thi trong Tr├¼nh ─æiß╗üu khiß╗ān ph├ón phß╗æi ß╗®ng dß╗źng Citrix (ADC) v├Ā c├Īc thiß║┐t bß╗ŗ Citrix Gateway (CVE-2019-19781).

6. Mß╗Öt loß║Īt c├Īc cuß╗Öc tß║źn c├┤ng mß║Īng ng├Ānh ch─ām s├│c sß╗®c khß╗Åe v├Ā hß╗Ś trß╗Ż c├Īc tß╗Ģ chß╗®c chß╗ŗu tr├Īch nhiß╗ćm gi├║p ─æß╗Ī mß╗Źi ngŲ░ß╗Øi th├┤ng qua viß╗ćc cß║źp cß╗®u sß╗®c khß╗Åe.

(theo NTT Ltd)

Nhß╗»ng sß╗▒ kiß╗ćn mß╗øi nhß║źt n├Āy chß╗®ng minh rß║▒ng viß╗ćc ─æß║Żm bß║Żo c├Īc hoß║Īt ─æß╗Öng c├┤ng nghiß╗ćp cß╗¦a bß║Īn l├Ā quan trß╗Źng hŲĪn bao giß╗Ø hß║┐t.┬ĀCho d├╣ bß║Īn ─æang sß║Żn xuß║źt hoß║Ęc vß║Łn h├Ānh m├Īy ph├Īt ─æiß╗ćn hay virus viß╗ćn, nhu cß║¦u giß║Żm rß╗¦i ro cho hoß║Īt ─æß╗Öng cß╗¦a bß║Īn chŲ░a bao giß╗Ø quan trß╗Źng hŲĪn thß║┐.

Xem th├¬m :┬ĀGiß╗øi thiß╗ću mß╗Öt sß╗æ m├┤ h├¼nh tß║źn c├┤ng mß║Īng SCADA – ICS

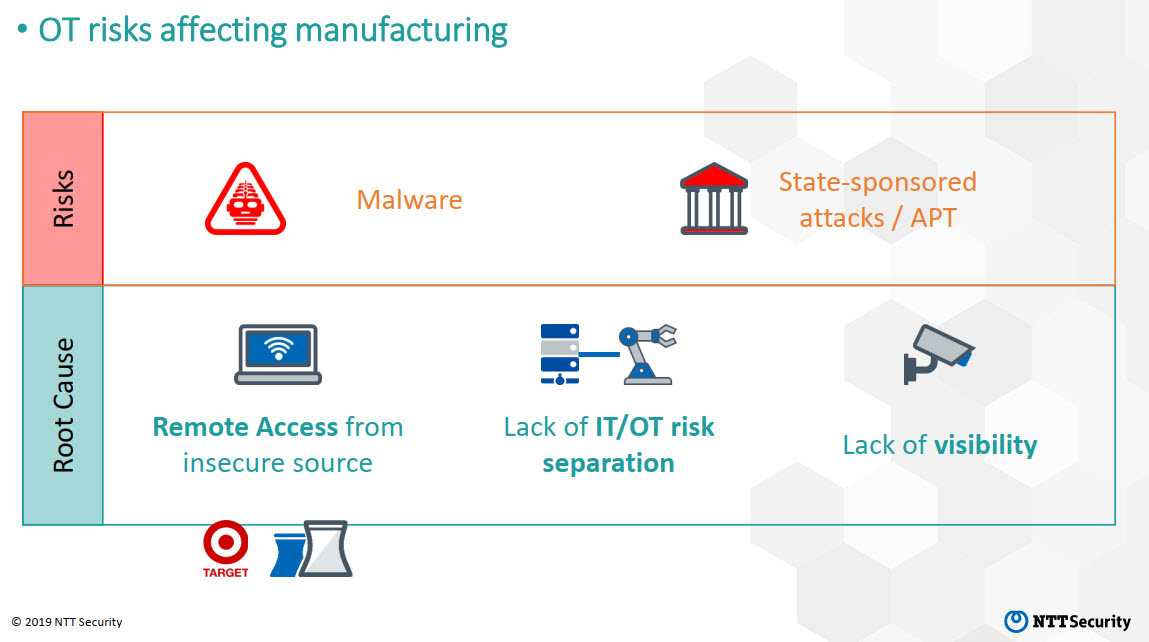

Ng├Ānh sß║Żn xuß║źt v├Ā an ninh mß║Īng

C├Īc tß╗Ģ chß╗®c sß║Żn xuß║źt thŲ░ß╗Øng duy tr├¼ dß╗» liß╗ću historian c├│ gi├Ī trß╗ŗ vß╗ü c├Īc quy tr├¼nh, chuß╗Śi cung ß╗®ng v├Ā ph├ón phß╗æi, c┼®ng nhŲ░ th├┤ng tin thiß║┐t kß║┐ hoß║Ęc th├┤ng sß╗æ kß╗╣ thuß║Łt c├│ t├Łnh nhß║Īy cß║Żm, phß║¦n lß╗øn l├Ā t├Āi sß║Żn tr├Ł tuß╗ć. Sß║Żn xuß║źt hiß╗ćn ─æß║Īi c┼®ng rß║źt tß╗▒ ─æß╗Öng v├Ā phß╗ź thuß╗Öc nhiß╗üu v├Āo c├┤ng nghß╗ć hß╗Ś trß╗Ż, bao gß╗ōm viß╗ćc sß╗Ł dß╗źng rß╗Öng r├Żi c├Īc hß╗ć thß╗æng ─æŲ░ß╗Żc kß║┐t nß╗æi v├Ā c├Īc thiß║┐t bß╗ŗ IoT / OT. CŲĪ sß╗¤ hß║Ī tß║¦ng sß║Żn xuß║źt thŲ░ß╗Øng ─æŲ░ß╗Żc x├óy dß╗▒ng tr├¬n c├Īc nß╗ün tß║Żng hß╗Ś trß╗Ż c├Īc hoß║Īt ─æß╗Öng hiß╗ću quß║Ż, nhŲ░ng hß║¦u nhŲ░ kh├┤ng ─æŲ░ß╗Żc thiß║┐t kß║┐ ─æß╗ā bß║Żo mß║Łt.

Khß╗æi lŲ░ß╗Żng phß║¦n mß╗üm do th├Īm lß╗øn gi├║p cho kß║╗ tß║źn c├┤ng x├Īc ─æß╗ŗnh nŲĪi tß║Łp trung ß╗®ng dß╗źng┬Ā v├Ā c├Īc cuß╗Öc tß║źn c├┤ng d├Ānh ri├¬ng cho ß╗®ng dß╗źng ─æß╗ā ─æß║Īt hiß╗ću quß║Ż tß╗æi ─æa. Ngo├Āi ra, nhß╗»ng kß║╗ tß║źn c├┤ng lß╗Żi dß╗źng m├┤i trŲ░ß╗Øng phß╗®c tß║Īp ─æß╗ā tß║źn c├┤ng sß║Żn xuß║źt cŲĪ sß╗¤ hß║Ī tß║¦ng mß║Īng; c├Īc m├Īy chß╗¦ v├Ā thiß║┐t bß╗ŗ mß║Īng cŲĪ bß║Żn. Nhß╗»ng kß║╗ tß║źn c├┤ng hß╗Ś trß╗Ż c├Īc cuß╗Öc tß║źn c├┤ng n├Āy bß║▒ng c├Īch sß╗Ł dß╗źng rß╗Öng r├Żi virus v├Ā s├óu gi├║p x├Īc ─æß╗ŗnh cŲĪ sß╗¤ hß║Ī tß║¦ng dß╗ģ bß╗ŗ tß╗Ģn thŲ░ŲĪng nhß║źt cß╗¦a tß╗Ģ chß╗®c.

C├Īc nh├Ā nghi├¬n cß╗®u cß╗¦a NTT Ltd. ─æ├Ż t├¼m thß║źy 69% tß║źt cß║Ż c├Īc phß║¦n mß╗üm ─æß╗Öc hß║Īi ─æŲ░ß╗Żc ph├Īt hiß╗ćn trong ng├Ānh sß║Żn xuß║źt l├Ā virus / s├óu (43%) hoß║Ęc Trojan / droppers (26%). Trong sß╗æ phß║¦n mß╗üm ─æß╗Öc hß║Īi n├Āy, c├Īc nh├Ā nghi├¬n cß╗®u ─æ├Ż ph├Īt hiß╗ćn ra s├óu Conficker l├Ā biß║┐n thß╗ā ─æŲ░ß╗Żc ph├Īt hiß╗ćn phß╗Ģ biß║┐n nhß║źt, bao gß╗ōm 11% cß╗¦a tß║źt cß║Ż c├Īc ph├Īt hiß╗ćn. Sß╗▒ hiß╗ćn diß╗ćn cß╗¦a┬Ā worm cho thß║źy viß╗ćc sß╗Ł dß╗źng mß║Łt khß║®u yß║┐u, c├Īc biß╗ćn ph├Īp ph├▓ng ngß╗½a bß║Żo mß║Łt lß╗Śi thß╗Øi v├Ā c├Īc hß╗ć thß╗æng lß╗Śi thß╗Øi hoß║Ęc chŲ░a ─æŲ░ß╗Żc v├Ī lß╗Śi, khiß║┐n c├Īc tß╗Ģ chß╗®c dß╗ģ bß╗ŗ l├óy nhiß╗ģm th├┤ng qua c├Īc biß║┐n thß╗ā phß║¦n mß╗üm ─æß╗Öc hß║Īi kh├Īc.

Ramnit l├Ā Trojan ─æŲ░ß╗Żc ph├Īt hiß╗ćn nhiß╗üu nhß║źt trong ng├Ānh n├Āy, chiß║┐m 60% trong tß║źt cß║Ż c├Īc ph├Īt hiß╗ćn Trojan. Ramnit ß║Żnh hŲ░ß╗¤ng ─æß║┐n ngŲ░ß╗Øi d├╣ng Windows, lan truyß╗ün mß║Īnh mß║Į th├┤ng qua nhiß╗üu kß╗╣ thuß║Łt v├Ā ─æ├Ż ─æŲ░ß╗Żc ph├Īt hiß╗ćn trong cß╗Ła h├Āng Google Play. N├│ c├│ thß╗ā lß╗Źc dß╗» liß╗ću tß╗½ c├Īc thiß║┐t bß╗ŗ bß╗ŗ nhiß╗ģm, bao gß╗ōm mß║Łt khß║®u FTP, cookie v├Ā th├┤ng tin ─æ─āng nhß║Łp. ─Éiß╗üu n├Āy c├│ thß╗ā dß║½n ─æß║┐n tß╗Ģn thß║źt nghi├¬m trß╗Źng vß╗ü uy t├Łn hoß║Ęc t├Āi ch├Łnh.

Phß║¦n mß╗üm ─æß╗Öc hß║Īi hiß╗ćn ─æß║Īi ─æ├▓i hß╗Åi mß╗Öt c├Īch tiß║┐p cß║Łn kh├Īc. Mß║Ęc d├╣ cß║¦n c├│ phß║¦n mß╗üm chß╗æng phß║¦n mß╗üm ─æß╗Öc hß║Īi, c├Īc tß╗Ģ chß╗®c c┼®ng n├¬n triß╗ān khai chŲ░ŲĪng tr├¼nh quß║Żn l├Į bß║Żn v├Ī hoß║Īt ─æß╗Öng ─æß╗ā giß║Żm vectŲĪ l├óy nhiß╗ģm, c├Īch ly mß║Īng ─æß╗ā gi├║p can thiß╗ćp v├Āo viß╗ćc truyß╗ün b├Ī v├Ā chŲ░ŲĪng tr├¼nh phß║Żn hß╗ōi t├Łch cß╗▒c bao gß╗ōm sao lŲ░u ngoß║Īi tuyß║┐n ─æß╗ā gi├║p phß╗źc hß╗ōi nhanh ch├│ng hiß╗ću quß║Ż hŲĪn.

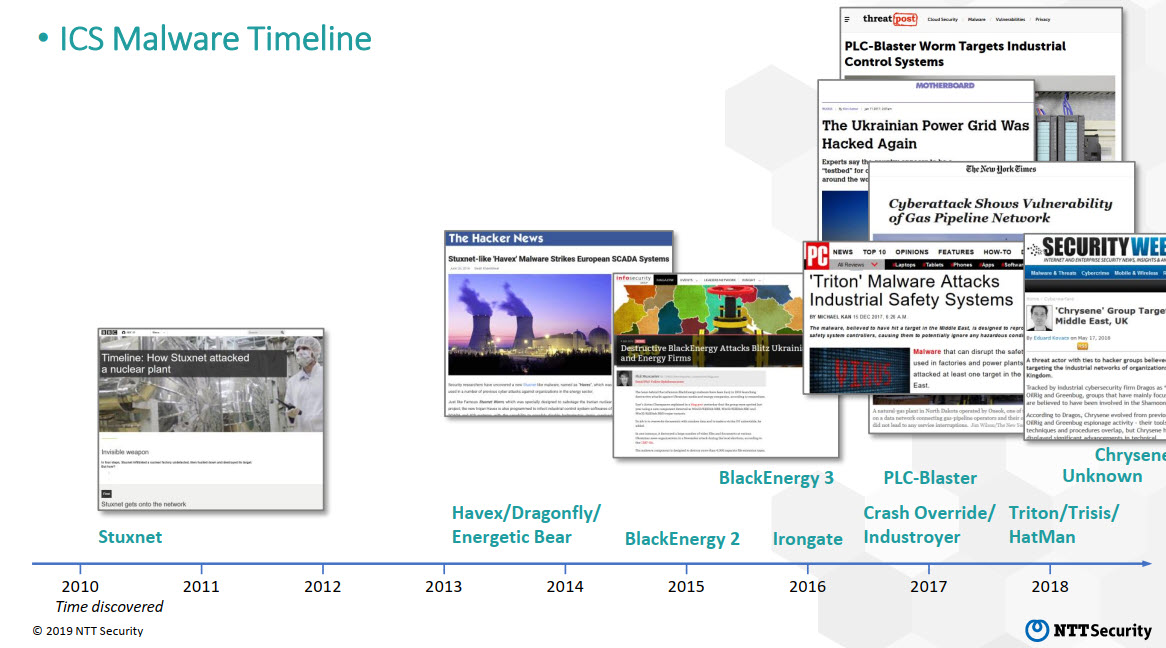

T├Łnh quan trß╗Źng cß╗¦a viß╗ćc bß║Żo vß╗ć hß╗ć thß╗æng SCADA – ICS┬Ā

C├Īc cuß╗Öc tß║źn c├┤ng mß║Īng thŲ░ß╗Øng c├│ mß╗Öt trong ba mß╗źc ti├¬u ch├Łnh: Tiß╗ün, Dß╗» liß╗ću hoß║Ęc Hß╗¦y diß╗ćt v├Ā ─æ├┤i khi l├Ā sß╗▒ kß║┐t hß╗Żp cß╗¦a cß║Ż ba.┬ĀKh├┤ng c├│ g├¼ ─æ├Īng ngß║Īc nhi├¬n, c├Īc quß╗æc gia c├│ cŲĪ sß╗¤ hß║Ī tß║¦ng Internet ti├¬n tiß║┐n hŲĪn ─æ├Ż kß║┐t hß╗Żp nhiß╗üu quy tr├¼nh kß╗╣ thuß║Łt sß╗æ trß╗▒c tuyß║┐n hŲĪn v├Āo hoß║Īt ─æß╗Öng kinh doanh cß╗¦a hß╗Ź trß║Żi qua c├Īc cuß╗Öc tß║źn c├┤ng mß║Īng ─æa dß║Īng hŲĪn. ─Éiß╗üu n├Āy l├Ā do c├Īc hß╗ć thß╗æng trß╗¤ n├¬n phß╗®c tß║Īp hŲĪn vß╗ü mß║Ęt kß╗╣ thuß║Łt sß╗æ, c├Āng c├│ nhiß╗üu khß║Ż n─āng ch├║ng c├│ c├Īc lß╗Ś hß╗Ģng kh├┤ng x├Īc ─æß╗ŗnh, dß║½n ─æß║┐n nhiß╗üu ─æiß╗ām c├│ thß╗ā x├óm nhß║Łp cho kß║╗ tß║źn c├┤ng.

NgŲ░ß╗Øi ta Ų░ß╗øc t├Łnh rß║▒ng chi ph├Ł cho hoß║Īt ─æß╗Öng mß║Īng ─æß╗Öc hß║Īi tr├¬n to├Ān thß║┐ giß╗øi dao ─æß╗Öng tß╗½ 300 tß╗Ę ─æ├┤ la ─æß║┐n 1 ngh├¼n tß╗Ę ─æ├┤ la v├Ā khiß║┐n c├Īc c├┤ng ty tß╗æn nhiß╗üu tiß╗ün hŲĪn mß╗Śi n─ām do sß╗æ h├│a doanh nghiß╗ćp t─āng l├¬n.┬ĀC├Īc chi ph├Ł n├Āy c├│ thß╗ā ─æŲ░ß╗Żc ph├ón loß║Īi th├Ānh chi ph├Ł trß╗▒c tiß║┐p – ─æiß╗üu tra vß╗ź hack, mß║źt doanh thu, thß╗▒c hiß╗ćn c├Īc giao thß╗®c bß║Żo mß║Łt n├óng cao – v├Ā c├Īc chi ph├Ł gi├Īn tiß║┐p nhŲ░ mß║źt n─āng suß║źt, tiß╗ün phß║Īt theo quy ─æß╗ŗnh v├Ā tß╗Ģn hß║Īi ─æß║┐n uy t├Łn cß╗¦a c├┤ng ty.

Tß║źn c├┤ng v├Āo c├Īc hß╗ć thß╗æng kiß╗ām so├Īt, quß║Żn l├Į vß║Łn h├Ānh, quyß╗ün lß╗▒c quan trß╗Źng c├│ thß╗ā c├│ t├Īc ─æß╗Öng thß║Żm khß╗æc, dß║½n ─æß║┐n mß║źt ─æiß╗ćn tr├¬n to├Ān bß╗Ö c├Īc quß╗æc gia. ─Éß╗ā giß║Żm thiß╗āu rß╗¦i ro, trŲ░ß╗øc ti├¬n c├Īc doanh nghiß╗ćp phß║Żi hiß╗āu c├Īc lß╗Ś hß╗Ģng cß╗¦a hß╗Ź. C├Īc kß╗╣ thuß║Łt ch├Łnh ─æŲ░ß╗Żc sß╗Ł dß╗źng bß╗¤i tin tß║Ęc ─æß╗ā c├│ quyß╗ün truy cß║Łp v├Āo c├Īc hß╗ć thß╗æng quan trß╗Źng c├│ thß╗ā ─æŲ░ß╗Żc ph├ón loß║Īi th├Ānh ba nh├│m: Con ngŲ░ß╗Øi, Quy tr├¼nh v├Ā C├┤ng nghß╗ć..

Con ngŲ░ß╗Øi

T├Āi sß║Żn dß╗ģ bß╗ŗ tß╗Ģn thŲ░ŲĪng nhß║źt trong mß╗Öt tß╗Ģ chß╗®c l├Ā con ngŲ░ß╗Øi, v├¼ cuß╗æi c├╣ng ban l├Żnh ─æß║Īo kh├┤ng kiß╗ām so├Īt ─æŲ░ß╗Żc h├Ānh ─æß╗Öng cß╗¦a tß╗½ng nh├ón vi├¬n.┬ĀDo ─æ├│, viß╗ćc thiß║┐u ─æ├Āo tß║Īo hoß║Ęc bß║źt cß║®n tß╗½ nh├ón vi├¬n c├│ thß╗ā khiß║┐n hß╗ć thß╗æng SCADA cß╗¦a bß║Īn dß╗ģ bß╗ŗ x├óm nhß║Łp.

Nhiß╗üu kß║╗ tß║źn c├┤ng c├│ ─æŲ░ß╗Żc quyß╗ün truy cß║Łp ban ─æß║¦u v├Āo c├Īc hß╗ć thß╗æng mß╗źc ti├¬u bß║▒ng c├Īch thß╗▒c hiß╗ćn c├Īc cuß╗Öc tß║źn c├┤ng social engineering ─æŲĪn giß║Żn chß╗æng lß║Īi c├Īc nß║Īn nh├ón kh├┤ng ngß╗Ø tß╗øi ─æß╗ā thu thß║Łp th├┤ng tin b├Ł mß║Łt nhŲ░ mß║Łt khß║®u ngŲ░ß╗Øi d├╣ng hoß║Ęc ─æß╗ā c├│ quyß╗ün truy cß║Łp hß╗ć thß╗æng tß╗½ xa.┬ĀKiß╗āu tß║źn c├┤ng n├Āy cß╗▒c kß╗│ phß╗Ģ biß║┐n v├¼ viß╗ćc lß╗½a mß╗Öt c├Ī nh├ón cung cß║źp mß║Łt khß║®u sß║Į dß╗ģ d├Āng hŲĪn nhiß╗üu so vß╗øi viß╗ćc bß║╗ kh├│a mß║Łt khß║®u.

Quy trình

C├Īc cuß╗Öc tß║źn c├┤ng quy tr├¼nh thŲ░ß╗Øng li├¬n quan ─æß║┐n viß╗ćc khai th├Īc lß╗Ś hß╗Ģng mß║Łt khß║®u hoß║Ęc mß║Īo danh nh├ón vi├¬n ─æŲ░ß╗Żc ß╗¦y quyß╗ün. Kß╗╣ thuß║Łt n├Āy ─æŲ░ß╗Żc li├¬n kß║┐t chß║Ęt chß║Į vß╗øi social engineering do yß║┐u tß╗æ con ngŲ░ß╗Øi li├¬n quan ─æß║┐n viß╗ćc thiß║┐t kß║┐ c├Īc ch├Łnh s├Īch v├Ā quy tr├¼nh hoß║Īt ─æß╗Öng.┬ĀNß║┐u c├Īc lß╗Ś hß╗Ģng trong c├Īc hoß║Īt ─æß╗Öng nhŲ░ quß║Żn l├Į mß║Łt khß║®u, lŲ░u trß╗» dß╗» liß╗ću hoß║Ęc tŲ░ß╗Øng lß╗Ła hß╗ć thß╗æng trß╗¤ n├¬n nß╗Ģi tiß║┐ng, tß╗Öi phß║Īm mß║Īng c├│ thß╗ā khai th├Īc ch├║ng nhŲ░ mß╗Öt c├Īch ─æß╗ā truy cß║Łp tr├Īi ph├®p v├Āo hß╗ć thß╗æng cß╗¦a bß║Īn.

C├┤ng nghß╗ć

Kiß╗āu tß║źn c├┤ng n├Āy tß║Łp trung v├Āo khai th├Īc ─æiß╗ām yß║┐u trong kiß║┐n ŌĆŗŌĆŗtr├║c mß║Īng nhŲ░ tß║źn c├┤ng WiFi, ethernet hoß║Ęc USB.┬Ā─Éiß╗üu n├Āy bao gß╗ōm c├Īc cuß╗Öc tß║źn c├┤ng v├Āo giao diß╗ćn web v├Ā c├Īc thiß║┐t bß╗ŗ USB bß╗ŗ nhiß╗ģm virus. Hß╗ć thß╗æng SCADA ─æŲ░ß╗Żc bß║Żo mß║Łt ─æ├║ng c├Īch sß╗Ł dß╗źng chiß║┐n lŲ░ß╗Żc ph├▓ng thß╗¦ theo chiß╗üu s├óu, c├Īch tiß║┐p cß║Łn nhiß╗üu lß╗øp vß╗øi nhiß╗üu r├Āo cß║Żn hß╗ć thß╗æng ─æß╗æi ─æß║¦u vß╗øi kß║╗ tß║źn c├┤ng ß╗¤ nhiß╗üu cß║źp ─æß╗Ö kh├Īc nhau cß╗¦a mß║Īng. Do ─æ├│, nß║┐u tin tß║Ęc c├│ quyß╗ün truy cß║Łp v├Āo c├Īc hß╗ć thß╗æng nß╗Öi bß╗Ö th├┤ng qua c├Īc lß╗Ś hß╗Ģng Social engineering hoß║Ęc hoß║Īt ─æß╗Öng, hß╗ć thß╗æng SCADA sß║Į vß║½n ─æŲ░ß╗Żc bß║Żo vß╗ć ─æß║▒ng sau mß╗Öt hß╗ć thß╗æng tŲ░ß╗Øng lß╗Ła ri├¬ng.

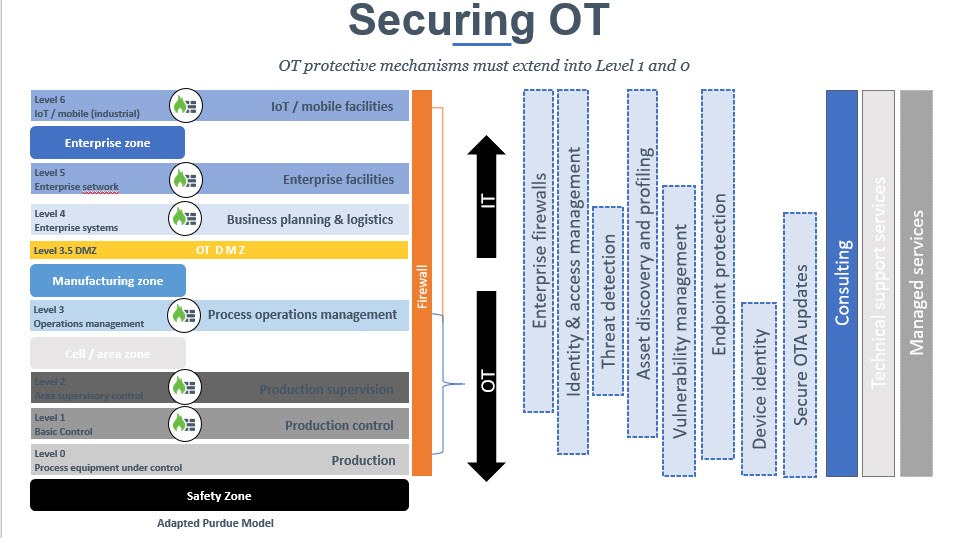

L├Ām sao ─æß╗ā bß║Żo vß╗ć hß╗ć thß╗æng SCADA – ICS

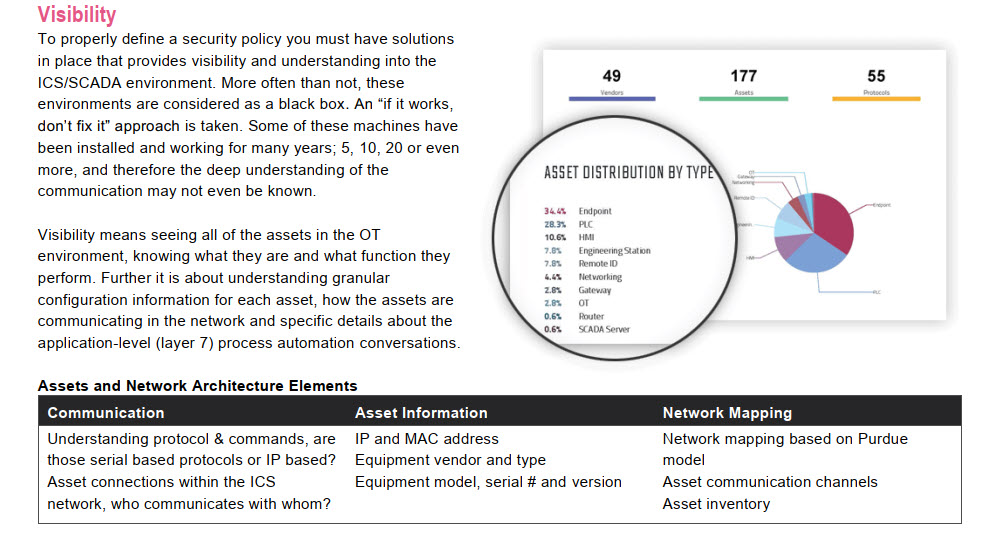

Quß║Żn l├Į hß╗ć thß╗æng mß║Īng

Khß║Ż n─āng hiß╗ān thß╗ŗ trß╗▒c quan h├│a l├Ā ch├¼a kh├│a ─æß╗ā bß║Żo mß║Łt Mß║Īng SCADA v├¼ kh├┤ng hiß╗āu r├Ą vß╗ü t├Āi sß║Żn hß╗ć thß╗æng, kh├┤ng thß╗ā ─æ├Īnh gi├Ī rß╗¦i ro v├Ā ├Īp dß╗źng c├Īc biß╗ćn ph├Īp ph├▓ng vß╗ć hiß╗ću quß║Ż. Mß╗Öt giß║Żi ph├Īp SCADA ─æiß╗ān h├¼nh sß║Į bao gß╗ōm v├┤ sß╗æ bß╗Ö ─æiß╗üu khiß╗ān nhŲ░ PLC v├Ā RTU ─æŲ░ß╗Żc sß║Żn xuß║źt bß╗¤i sß╗▒ kß║┐t hß╗Żp cß╗¦a c├Īc nh├Ā cung cß║źp.┬Ā

Do ─æ├│, c├Īc th├Ānh phß║¦n c├│ thß╗ā c├│ c├Īc y├¬u cß║¦u bß║Żo tr├¼ v├Ā t├Łnh tŲ░ŲĪng th├Łch kh├Īc nhau, g├óy kh├│ kh─ān cho viß╗ćc ph├Īt triß╗ān mß╗Öt chiß║┐n lŲ░ß╗Żc quß║Żn l├Į mß║Īng nhß║źt qu├Īn.┬ĀBß║▒ng c├Īch vß║Īch ra tß║źt cß║Ż c├Īc t├Āi sß║Żn mß║Īng, t├Āi khoß║Żn ngŲ░ß╗Øi d├╣ng v├Ā c├Īc ─æiß╗ām kß║┐t nß╗æi, c├│ thß╗ā ─æß║Īt ─æŲ░ß╗Żc c├Īi nh├¼n to├Ān diß╗ćn vß╗ü hß╗ć thß╗æng SCADA, x├Īc ─æß╗ŗnh tß║źt cß║Ż c├Īc ─æiß╗ām truy cß║Łp tiß╗üm n─āng m├Ā sau ─æ├│ c├│ thß╗ā ─æŲ░ß╗Żc gi├Īm s├Īt v├Ā duy tr├¼ chß║Ęt chß║Į.

C├Īc mß║Īng SCADA kh├┤ng c├│ hß╗ć thß╗æng gi├Īm s├Īt v├Ā ph├Īt hiß╗ćn sß║Į dß╗ģ bß╗ŗ tß║źn c├┤ng mß║Īng hŲĪn.┬ĀGi├Īm s├Īt an ninh SCADA c├│ thß╗ā ph├Īt hiß╗ćn v├Ā giß║Żm thiß╗āu mß╗Źi cuß╗Öc tß║źn c├┤ng tiß╗üm n─āng c├Āng nhanh c├Āng tß╗æt, hß║Īn chß║┐ quy m├┤ thiß╗ćt hß║Īi.┬ĀC├Īc giao thß╗®c bß║Żo mß║Łt mß║Īng c┼®ng ─æŲ░ß╗Żc y├¬u cß║¦u ─æß╗ā ─æß║Żm bß║Żo t├Łnh bß║Żo mß║Łt v├Ā t├Łnh to├Ān vß║╣n cß╗¦a dß╗» liß╗ću mß║Īng, c├Īc giao thß╗®c n├Āy ─æ├▓i hß╗Åi sß╗▒ ch├║ ├Į v├Ā chß╗ēnh sß╗Ła li├¬n tß╗źc ─æß╗ā duy tr├¼ bß║Żo mß║Łt hß╗ć thß╗æng trong bß╗æi cß║Żnh c├┤ng nghß╗ć lu├┤n thay ─æß╗Ģi.

Huß║źn luyß╗ćn nhß║Łn thß╗®c nh├ón vi├¬n

C├Īc doanh nghiß╗ćp phß║Żi ─æ├Āo tß║Īo to├Ān diß╗ćn vß╗ü c├Īc mß╗æi ─æe dß╗Źa an ninh mß║Īng v├Ā c├Īch x├Īc ─æß╗ŗnh ch├║ng ─æß╗ā ─æß║Żm bß║Żo rß║▒ng tß║źt cß║Ż nh├ón vi├¬n ─æß╗üu kh├┤n ngoan vß╗øi c├Īc kß╗╣ thuß║Łt social engineering c├│ thß╗ā ─æŲ░ß╗Żc sß╗Ł dß╗źng bß╗¤i kß║╗ tß║źn c├┤ng mß║Īng. Ngo├Āi ra, c├Īc quy tr├¼nh b├Īo c├Īo r├Ą r├Āng phß║Żi ─æŲ░ß╗Żc truyß╗ün ─æß║Īt ─æß╗ā ─æß║Żm bß║Żo c├Īc cuß╗Öc tß║źn c├┤ng social engineering ─æ├Ż cß╗æ gß║»ng nhanh ch├│ng ─æŲ░ß╗Żc b├Īo c├Īo cho bß╗Ö phß║Łn li├¬n quan v├Ā truyß╗ün ─æß║Īt tß╗øi tß║źt cß║Ż nh├ón vi├¬n.┬ĀNhß║Łn thß╗®c t─āng l├¬n n├Āy sß║Į l├Ām giß║Żm nguy cŲĪ x├óm nhß║Łp hß╗ć thß╗æng tr├Īi ph├®p trong tŲ░ŲĪng lai.

Quß║Żn l├Į truy cß║Łp ngŲ░ß╗Øi d├╣ng (User Access Management)

Trong nhß╗»ng n─ām qua, c├Īc hß╗ć thß╗æng kiß╗ām so├Īt quan trß╗Źng ─æ├Ż ph├Īt triß╗ān vß╗ü cß║Ż sß╗æ lŲ░ß╗Żng chß╗®c n─āng m├Ā ch├║ng c├│ thß╗ā thß╗▒c hiß╗ćn v├Ā ß╗¤ mß╗®c ─æß╗Ö truy cß║Łp nhiß╗üu ngŲ░ß╗Øi d├╣ng.┬Ā─Éß╗ā quß║Żn l├Į bß║Żo mß║Łt trong c├Īc hß╗ć thß╗æng kiß╗ām so├Īt phß╗®c tß║Īp n├Āy, c├Īc cß║źp ─æß╗Ö truy cß║Łp v├Ā c├Āi ─æß║Ęt t├Āi khoß║Żn nghi├¬m ngß║Ęt cß╗¦a ngŲ░ß╗Øi d├╣ng phß║Żi ─æŲ░ß╗Żc thi h├Ānh.

NgŲ░ß╗Øi d├╣ng n├¬n ─æŲ░ß╗Żc cß║źp mß╗®c thß║®m quyß╗ün thß║źp nhß║źt cß║¦n thiß║┐t ─æß╗ā thß╗▒c hiß╗ćn vai tr├▓ cß╗¦a hß╗Ź.┬ĀMß╗Öt sai lß║¦m ch├Łnh l├Ā cung cß║źp cho tß║źt cß║Ż ngŲ░ß╗Øi d├╣ng quyß╗ün truy cß║Łp n├óng cao, khiß║┐n hß╗ć thß╗æng dß╗ģ bß╗ŗ tß║źn c├┤ng nß╗Öi bß╗Ö hŲĪn tß╗½ mß╗Öt nh├ón vi├¬n bß║źt m├Żn.┬ĀT├Āi khoß║Żn ngŲ░ß╗Øi d├╣ng c├Ī nh├ón c┼®ng phß║Żi ─æŲ░ß╗Żc theo d├Ąi li├¬n tß╗źc, bao gß╗ōm thay ─æß╗Ģi cß║źp ─æß╗Ö truy cß║Łp t├Āi khoß║Żn khi nh├ón vi├¬n thay ─æß╗Ģi vai tr├▓ v├Ā hß╗¦y k├Łch hoß║Īt t├Āi khoß║Żn nh├ón vi├¬n ngay lß║Łp tß╗®c ─æß╗ā thu hß╗ōi quyß╗ün truy cß║Łp.

Ngo├Āi viß╗ćc gi├Īo dß╗źc nh├ón vi├¬n vß╗ü c├Īc chiß║┐n thuß║Łt social engineering , ch├Łnh s├Īch quß║Żn l├Į mß║Łt khß║®u c┼®ng cß║¦n ─æŲ░ß╗Żc thß╗▒c hiß╗ćn ─æß╗ā cß║Żi thiß╗ćn bß║Żo mß║Łt hß╗ć thß╗æng.┬ĀH├Ānh ─æß╗Öng ─æß║¦u ti├¬n ─æŲ░ß╗Żc thß╗▒c hiß╗ćn khi mß╗Öt thiß║┐t bß╗ŗ mß╗øi ─æŲ░ß╗Żc khß╗¤i tß║Īo l├Ā thay ─æß╗Ģi mß║Łt khß║®u mß║Ęc ─æß╗ŗnh, v├¼ mß║Łt khß║®u do nh├Ā cung cß║źp ─æß║Ęt thŲ░ß╗Øng kh├┤ng an to├Ān v├Ā c├│ thß╗ā bß╗ŗ x├óm phß║Īm th├┤ng qua mß╗Öt cuß╗Öc tß║źn c├┤ng v├Āo hß╗ć thß╗æng cß╗¦a nh├Ā cung cß║źp.

Viß╗ćc t─āng kß║┐t hß╗Żp c├Īc k├Į tß╗▒ chß╗» c├Īi, sß╗æ v├Ā k├Į tß╗▒ ─æß║Ęc biß╗ćt ─æŲ░ß╗Żc sß╗Ł dß╗źng trong mß║Łt khß║®u cß╗¦a bß║Īn sß║Į l├Ām t─āng thß╗Øi gian cß║¦n thiß║┐t ─æß╗ā bß║╗ kh├│a mß║Łt khß║®u cß╗¦a bß║Īn.

Theo nguy├¬n tß║»c, mß║Łt khß║®u phß║Żi bao gß╗ōm tß╗æi thiß╗āu 10 k├Į tß╗▒ v├Ā chß╗®a ├Łt nhß║źt mß╗Öt trong c├Īc k├Į tß╗▒ sau: sß╗æ, chß╗» thŲ░ß╗Øng, chß╗» hoa v├Ā ─æß║Ęc biß╗ćt.┬ĀThß╗Øi hß║Īn sß╗Ł dß╗źng mß║Łt khß║®u c┼®ng n├¬n ─æŲ░ß╗Żc ─æß║Ęt ─æß╗ā ch├║ng kh├┤ng vŲ░ß╗Żt qu├Ī thß╗Øi gian ─æß╗ā tin tß║Ęc bß║╗ kh├│a mß║Łt khß║®u;┬Ā─æiß╗üu n├Āy ─æß║Żm bß║Żo rß║▒ng mß╗Źi nß╗Ś lß╗▒c x├óm phß║Īm mß║Łt khß║®u bß║▒ng phß║¦n mß╗üm tinh vi ─æß╗üu thß║źt bß║Īi.

Quß║Żn l├Į phß║¦n mß╗üm nghi├¬m ngß║Ęt

Khi ng├Ānh c├┤ng nghß╗ć tiß║┐p tß╗źc ph├Īt triß╗ān vß╗øi tß╗æc ─æß╗Ö theo cß║źp sß╗æ nh├ón, c├Īc giß║Żi ph├Īp phß║¦n mß╗üm v├Ā phß║¦n cß╗®ng ─æang trß╗¤ n├¬n lß╗Śi thß╗Øi hŲĪn bao giß╗Ø hß║┐t.┬ĀDo ─æ├│, ─æiß╗üu quan trß╗Źng l├Ā c├Īc doanh nghiß╗ćp phß║Żi c├│ ch├Łnh s├Īch ─æß╗ā ─æ├Īnh gi├Ī hß╗ć thß╗æng ─æß╗ŗnh kß╗│ v├Ā cß║Łp nhß║Łt hß╗ć thß╗æng cß╗¦a hß╗Ź theo y├¬u cß║¦u.┬Ā─Éiß╗üu n├Āy kh├┤ng chß╗ē cß║Żi thiß╗ćn chß╗®c n─āng cß╗¦a c├Īc hß╗ć thß╗æng SCADA m├Ā c├▓n th├║c ─æß║®y bß║Żo mß║Łt SCADA.

C├Īc bß║Żn v├Ī bß║Żo mß║Łt phß║Żi ─æŲ░ß╗Żc ├Īp dß╗źng theo y├¬u cß║¦u v├Ā khi ─æŲ░ß╗Żc y├¬u cß║¦u v├¼ ─æ├óy l├Ā mß╗Öt trong nhß╗»ng ─æiß╗üu ─æß║¦u ti├¬n m├Ā hacker sß║Į kiß╗ām tra khi cß╗æ x├óm nhß║Łp bß║źt kß╗│ hß╗ć thß╗æng kiß╗ām so├Īt n├Āo.┬ĀNß║┐u c├Īc bß║Żn v├Ī bß║Żo mß║Łt kh├┤ng ─æŲ░ß╗Żc cß║Łp nhß║Łt, c├│ nguy cŲĪ lß╗øn hŲĪn l├Ā hß╗ć thß╗æng c├│ ─æiß╗ām x├óm nhß║Łp kh├┤ng bß║Żo ─æß║Żm m├Ā kß║╗ tß║źn c├┤ng sß║Į sß╗Ł dß╗źng ─æß╗ā khai th├Īc hß╗ć thß╗æng.

Viß╗ćc triß╗ān khai phß║¦n mß╗üm mß╗øi cß║¦n ─æŲ░ß╗Żc ─æiß╗üu chß╗ēnh bß╗¤i c├Īc hŲ░ß╗øng dß║½n nghi├¬m ngß║Ęt.┬ĀSß╗æ lŲ░ß╗Żng ngŲ░ß╗Øi d├╣ng ─æŲ░ß╗Żc ß╗¦y quyß╗ün triß╗ān khai phß║¦n mß╗üm n├¬n ─æŲ░ß╗Żc giß╗øi hß║Īn ß╗¤ nhß╗»ng nh├ón vi├¬n ─æ├Īng tin cß║Ły ─æß╗ā giß║Żm rß╗¦i ro cho bß║źt kß╗│ phß║¦n mß╗üm ─æß╗Öc hß║Īi n├Āo ─æŲ░ß╗Żc c├Āi ─æß║Ęt.┬ĀNgo├Āi ra, chß╗ē n├¬n triß╗ān khai phß║¦n mß╗üm ─æŲ░ß╗Żc x├Īc thß╗▒c tr├¬n hß╗ć thß╗æng, ─æiß╗üu n├Āy c├│ thß╗ā ─æŲ░ß╗Żc ─æiß╗üu chß╗ēnh bß║▒ng c├Īch kiß╗ām tra m├Ż x├Īc thß╗▒c phß║¦n mß╗üm l├Ā x├Īc thß╗▒c hoß║Ęc sß╗Ł dß╗źng chß╗®ng chß╗ē kh├┤ng gian mß║Īng ─æß╗ā x├Īc minh phß║¦n mß╗üm.

Ph├Īt hiß╗ćn h├Ānh vi bß║źt thŲ░ß╗Øng, ─æ├Īng ngß╗Ø

Vß╗øi kho t├Āi sß║Żn r├Ą r├Āng v├Ā ─æŲ░ß╗Øng cŲĪ sß╗¤ cß╗¦a c├Īc mß║½u ─æß║Īi diß╗ćn cho h├Ānh vi cß╗¦a mß║Īng v├Ā ß╗®ng dß╗źng, hß╗ć thß╗æng gi├Īm s├Īt mß║Īng c├┤ng nghiß╗ćp ─æŲ░ß╗Żc chuß║®n bß╗ŗ ─æß╗ā x├Īc ─æß╗ŗnh khi mß╗Źi thß╗® c├│ vß║╗ ─æ├Īng ngß╗Ø.┬ĀKhi c├Īc mß║½u cŲĪ sß╗¤ ─æŲ░ß╗Żc so s├Īnh trong thß╗Øi gian thß╗▒c vß╗øi hoß║Īt ─æß╗Öng cß╗¦a ICS, hß╗ć thß╗æng c├│ thß╗ā ─æŲ░a ra cß║Żnh b├Īo v├Ā h├Ānh ─æß╗Öng nhanh ch├│ng trŲ░ß╗øc nguy cŲĪ thß╗Åa hiß╗ćp.

C├│ mß╗Öt kh├Ła cß║Īnh kh├Īc cß╗¦a ph├Īt hiß╗ćn l├Ā mß╗Öt phß║¦n cß╗¦a xu hŲ░ß╗øng di ─æß╗Öng.┬ĀQuß║Żn l├Į thiß║┐t bß╗ŗ di ─æß╗Öng (MDM) ─æŲ░ß╗Żc c├Īc doanh nghiß╗ćp sß╗Ł dß╗źng ─æß╗ā triß╗ān khai c├Īc ch├Łnh s├Īch ph├╣ hß╗Żp vß╗øi quyß╗ün cß╗¦a nh├ón vi├¬n di ─æß╗Öng.┬ĀMß╗Öt v├Ł dß╗ź sß║Į c├│ ch├Łnh s├Īch tß║»t camera thiß║┐t bß╗ŗ khi l├Ām viß╗ćc nhŲ░ng cho ph├®p n├│ khi ß╗¤ ngo├Āi site .

C├Īc giß║Żi ph├Īp tß╗æt nhß║źt c├│ bß║Żo mß║Łt t├Łch cß╗▒c ─æß╗ā thiß║┐t bß╗ŗ c├│ thß╗ā phß║Żn ß╗®ng vß╗øi c├Īc mß╗æi ─æe dß╗Źa ngay cß║Ż khi bß╗ŗ ngß║»t kß║┐t nß╗æi mß║Īng.┬ĀC├Īc hß╗ć thß╗æng n├Āy chß╗¦ ─æß╗Öng ph├Īt hiß╗ćn c├Īc thiß║┐t bß╗ŗ ─æ├Ż root v├Ā bß║╗ kh├│a.┬ĀHß╗Ź c┼®ng ph├Īt hiß╗ćn c├Īc cuß╗Öc tß║źn c├┤ng trung gian, c├Īc ─æiß╗üu kiß╗ćn ├óm thß║¦m, c├Īc thiß║┐t bß╗ŗ bß╗ŗ mß║źt hoß║Ęc bß╗ŗ ─æ├Īnh cß║»p v├Ā c├Īc cuß╗Öc tß║źn c├┤ng mß║Īng (ViaSat, 2016).

Giß║Żm thiß╗āu thiß╗ćt hß║Īi, ─æß║Żm bß║Żo phß╗źc hß╗ōi khi c├│ sß╗▒ cß╗æ

─Éß╗æi vß╗øi thiß║┐t bß╗ŗ di ─æß╗Öng, phß║Żn hß╗ōi tß╗▒ ─æß╗Öng bao gß╗ōm kh├│a hoß║Ęc x├│a thiß║┐t bß╗ŗ, khß╗¤i ─æß╗Öng lß║Īi vß╗ü trß║Īng th├Īi an to├Ān hoß║Ęc v├┤ hiß╗ću h├│a truy cß║Łp mß║Īng.┬ĀC├Īc hß╗ć thß╗æng tß╗æt nhß║źt c┼®ng th├┤ng b├Īo cho nh├ón vi├¬n an ninh v├Ā vß║Łn h├Ānh khi ph├Īt hiß╗ćn ra mß╗æi ─æe dß╗Źa.

─Éiß╗üu quan trß╗Źng l├Ā phß║Żi c├│ kiß╗ām so├Īt c├Īc phi├¬n bß║Żn mß║Īnh ─æß╗ā c├│ thß╗ā kh├┤i phß╗źc vß╗ü ─æiß╗ām tham chiß║┐u an to├Ān sau sß╗▒ cß╗æ. Kiß╗ām so├Īt phi├¬n bß║Żn ─æŲ░ß╗Żc triß╗ān khai tr├¬n m├Īy chß╗¦ bß║Żo mß║Łt gi├║p duy tr├¼ t├Łnh to├Ān vß║╣n cß╗¦a cß║źu h├¼nh v├Ā cung cß║źp khß║Ż n─āng truy nguy├¬n cho bß║źt kß╗│ thay ─æß╗Ģi n├Āo ─æŲ░ß╗Żc thß╗▒c hiß╗ćn ─æß╗æi vß╗øi c├Īc tß╗ćp cß║źu h├¼nh.

Viß╗ćc sß╗Ł dß╗źng c├Īc m├Īy ß║Żo (VM) ─æß╗ā lŲ░u trß╗» ICS ─æŲ░ß╗Żc thiß║┐t kß║┐ ─æß╗ā giß║Żm thiß╗āu rß╗¦i ro mß║źt dß╗» liß╗ću.┬ĀBß║▒ng c├Īch triß╗ān khai kh├┤i phß╗źc thß║Żm hß╗Źa dŲ░ß╗øi dß║Īng dß╗ŗch vß╗ź (DRaaS) tr├¬n VM, thß╗Øi gian ─æß╗ā kh├┤i phß╗źc c├│ thß╗ā chß╗ē l├Ā 15 ph├║t (Veeam, 2016).┬ĀBß╗¤i v├¼ thß╗Øi gian giß╗»a x├óm nhß║Łp v├Ā ph├Īt hiß╗ćn l├Ā xu hŲ░ß╗øng sai (Verizon, 2016), ─æiß╗üu n├Āy vß║½n c├│ thß╗ā dß║½n ─æß║┐n mß║źt dß╗» liß╗ću.

Ng─ān chß║Ęn kß║╗ xß║źu th├┤ng qua quß║Żn l├Į th├┤ng tin x├Īc thß╗▒c v├Ā bß║Żo vß╗ć x├óm nhß║Łp vß║½n l├Ā c├Īch tß╗æt nhß║źt ─æß╗ā bß║Żo mß║Łt SCADA trong thß╗Øi ─æß║Īi IoT.

Kß║┐t luß║Łn┬Ā

Mß╗Öt c├Īch tiß║┐p cß║Łn an to├Ān. C├Īc thß╗▒c tiß╗ģn tß╗æt nhß║źt ─æŲ░ß╗Żc n├¬u trong b├Āi viß║┐t n├Āy l├Ā mß╗Öt ─æiß╗ām khß╗¤i ─æß║¦u vß╗»ng chß║»c ─æß╗ā bß║»t tay v├Āo bß║źt kß╗│ dß╗▒ ├Īn tß╗▒ ─æß╗Öng h├│a c├┤ng nghiß╗ćp mß╗øi n├Āo, hoß║Ęc ─æß╗ā xem x├®t lß║Īi mß╗Öt dß╗▒ ├Īn ─æ├Ż c├│ trong dß╗ŗch vß╗ź.┬ĀBß║Żo mß║Łt tß╗æt phß║Żi ─æŲ░ß╗Żc thß╗▒c hiß╗ćn cß║®n thß║Łn ß╗¤ nhiß╗üu cß║źp ─æß╗Ö v├Ā c├│ hiß╗ću quß║Ż nhß║źt khi c├Īc ─æiß╗üu khoß║Żn bß║Żo mß║Łt ─æŲ░ß╗Żc x├óy dß╗▒ng th├Ānh c├Īc sß║Żn phß║®m tß╗▒ ─æß╗Öng h├│a, kh├┤ng ─æŲ░ß╗Żc chß╗æt.┬ĀC├Īc t├Łnh n─āng bß║Żo mß║Łt t├Łch hß╗Żp gi├║p bß║Īn thß╗▒c hiß╗ćn bß║Żo mß║Łt nhanh ch├│ng vß╗øi chi ph├Ł tß╗æi thiß╗āu nhß║źt v├Ā tr├Īnh ─æŲ░ß╗Żc c├Īc cuß╗Öc tß║źn c├┤ng trong tŲ░ŲĪng lai.

T─āng ─æß╗Ö TrŲ░ß╗¤ng th├Ānh vß╗ü c├Īch tiß║┐p cß║Łn tß╗Ģ chß╗®c cß╗¦a bß║Īn ─æß╗ā ─æŲ░ß╗Żc an to├Ān tß╗½ thiß║┐t kß║┐ ban ─æß║¦u (Secure in design). Khß║Ż n─āng phß╗źc hß╗ōi kh├┤ng gian mß║Īng v├Ā c├Īc giß║Żi ph├Īp triß╗ān khai ─æŲ░ß╗Żc bß║Żo mß║Łt bß╗¤i thiß║┐t kß║┐ l├Ā mß╗Öt th├Ānh phß║¦n quan trß╗Źng trong viß╗ćc tiß║┐n h├Ānh kinh doanh trong mß╗Öt thß║┐ giß╗øi kß╗╣ thuß║Łt sß╗æ. Hiß╗āu ─æŲ░ß╗Żc mß╗źc ti├¬u cß╗¦a tß╗Ģ chß╗®c cß╗¦a bß║Īn, x├Īc ─æß╗ŗnh rß╗¦i ro chß║źp nhß║Łn ─æŲ░ß╗Żc v├Ā x├óy dß╗▒ng c├Īc khß║Ż n─āng phß╗źc hß╗ōi kh├┤ng gian mß║Īng l├Ā ─æiß╗üu cß║¦n thiß║┐t ─æß╗ā ─æiß╗üu hŲ░ß╗øng bß╗æi cß║Żnh mß╗æi ─æe dß╗Źa. NTT Ltd. khuy├¬n bß║Īn n├¬n ─æ├Īnh gi├Ī tß╗Ģ chß╗®c cß╗¦a bß║Īn vß╗ü trß║Īng th├Īi hiß╗ćn tß║Īi v├Ā x├Īc ─æß╗ŗnh trß║Īng th├Īi tŲ░ŲĪng lai mong muß╗æn cß╗¦a bß║Īn.┬Ā

C├Īc tß╗Ģ chß╗®c theo c├Īc thß╗▒c h├Ānh an ninh mß║Īng truyß╗ün thß╗æng ─æ├Ż buß╗Öc phß║Żi suy ngh─® lß║Īi vß╗ü c├Īch tiß║┐p cß║Łn cß╗¦a hß╗Ź. Sß╗▒ phß╗®c tß║Īp cß╗¦a bß╗æi cß║Żnh mß╗æi ─æe dß╗Źa, c├╣ng vß╗øi c├Īc ti├¬u chuß║®n, quy ─æß╗ŗnh v├Ā luß║Łt bß║Żo mß║Łt lu├┤n thay ─æß╗Ģi, tiß║┐p tß╗źc n├óng cao mß╗®c ─æß╗Ö m├Ā mß╗Öt chŲ░ŲĪng tr├¼nh bß║Żo mß║Łt ho├Ān chß╗ēnh phß║Żi giß║Żi quyß║┐t. C├Īc tß║Łp qu├Īn truyß╗ün thß╗æng ─æang v├Ā sß║Į vß║½n kh├┤ng ─æß╗¦ khß║Ż n─āng chß╗æng lß║Īi c├Īc mß╗æi ─æe dß╗Źa hiß╗ćn ─æß║Īi v├Ā c├Īc tß╗Ģ chß╗®c phß║Żi thß╗½a nhß║Łn an ninh tuyß╗ćt ─æß╗æi l├Ā kh├┤ng thß╗ā. An ninh mß║Īng v├Ā l├Żnh ─æß║Īo doanh nghiß╗ćp phß║Żi thay ─æß╗Ģi c├Īch hß╗Ź suy ngh─® v├Ā ├Īp dß╗źng bß║Żo mß║Łt, v├Ā phß║Żi chuyß╗ān ─æß╗Ģi tß╗½ mß╗Öt tŲ░ duy phß║Żn ß╗®ng, sang mß╗Öt c├Īch tiß║┐p cß║Łn hiß╗ću quß║Ż hŲĪn, chß╗¦ ─æß╗Öng, dß╗▒a tr├¬n tr├Ł th├┤ng minh.

Gi├Īm s├Īt m├┤i trŲ░ß╗Øng li├¬n tß╗źc ─æang bß╗ŗ ─æe dß╗Źa. C├Īc tß╗Ģ chß╗®c theo d├Ąi chß║Ęt chß║Į m├┤i trŲ░ß╗Øng ─æe dß╗Źa hiß╗ćn tß║Īi sß║Į c├│ lß╗Żi thß║┐ ─æ├Īng kß╗ā trong viß╗ćc giß║Żi quyß║┐t c├Īc mß╗æi ─æe dß╗Źa. Tß║Łn dß╗źng an ninh mß║Īng th├┤ng minh ─æß╗ā hŲ░ß╗øng dß║½n c├Īc quyß║┐t ─æß╗ŗnh, hß╗Ś trß╗Ż sß╗▒ nhanh nhß║╣n trong kinh doanh v├Ā duy tr├¼ mß╗®c ─æß╗Ö rß╗¦i ro chß║źp nhß║Łn ─æŲ░ß╗Żc cho tß╗Ģ chß╗®c l├Ā ─æiß╗üu cß║¦n thiß║┐t ─æß╗ā th├Ānh c├┤ng. Nß║┐u tß╗Ģ chß╗®c cß╗¦a bß║Īn kh├┤ng tß║Łn dß╗źng c├Īc khß║Ż n─āng t├¼nh b├Īo mß╗æi ─æe dß╗Źa hß╗»u cŲĪ hoß║Ęc t├Łch cß╗▒c cß╗Öng t├Īc trong c├Īc cß╗Öng ─æß╗ōng t├¼nh b├Īo mß╗æi ─æe dß╗Źa, n├│ sß║Į gß║Ęp bß║źt lß╗Żi trong khi cß╗æ gß║»ng quß║Żn l├Į rß╗¦i ro.

Tß║Łp trung v├Āo ti├¬u chuß║®n h├│a c├Īc hß╗ć thß╗æng ─æiß╗üu khiß╗ān. Nhß╗»ng ngŲ░ß╗Øi bß║Żo vß╗ć an ninh mß║Īng n├¬n tß║Łp trung v├Āo viß╗ćc tß║Łn dß╗źng c├Īc ti├¬u chuß║®n, kiß║┐n ŌĆŗŌĆŗthß╗®c v├Ā khu├┤n khß╗Ģ ─æŲ░ß╗Żc x├Īc ─æß╗ŗnh bß╗¤i c├Īc nh├Ā l├Żnh ─æß║Īo to├Ān cß║¦u trong kh├┤ng gian an ninh. MITER ATT & CK v├Ā NIST Cybersecurance Framework l├Ā mß╗Öt v├Āi v├Ł dß╗ź vß╗ü kiß║┐n ŌĆŗŌĆŗthß╗®c v├Ā khung ─æang ng├Āy c├Āng trß╗¤ n├¬n phß╗Ģ biß║┐n vß╗øi c├Īc nh├Ā thß╗▒c h├Ānh an ninh mß║Īng ß╗¤ nŲ░ß╗øc ngo├Āi. C├Īc khung bß║Żo mß║Łt chß╗®a c├Īc khuyß║┐n nghß╗ŗ ti├¬u chuß║®n tß╗ōn tß║Īi ─æß╗ā gi├║p c├Īc tß╗Ģ chß╗®c giß║Żm thiß╗āu rß╗¦i ro v├Ā cung cß║źp th├┤ng tin tuyß╗ćt vß╗Øi ─æß╗ā gi├║p c├Īc tß╗Ģ chß╗®c ─æ├Īnh gi├Ī rß╗¦i ro cß╗¦a tß╗Ģ chß╗®c.