Quy trÃŽnh áŧĐng cáŧĐu, xáŧ lÃ― sáŧą cáŧ mÃĢ Äáŧc cho Táŧ cháŧĐc, doanh nghiáŧp

MÃĢ Äáŧc ÄÃĢ tráŧ thà nh máŧi lo ngᚥi mášĨt an toà n thÃīng tin âÃĄm ášĢnh và dai dášģngâ Äáŧi váŧi cÃĄc táŧ cháŧĐc, doanh nghiáŧp. Äáš·c biáŧt, váŧi sáŧą xuášĨt hiáŧn ngà y cà ng nhiáŧu cÃĄc mÃĢ Äáŧc máŧi nhÆ° mÃĢ Äáŧc siÊu Äa hÃŽnh, mÃĢ Äáŧc táŧng tiáŧn, mÃĢ Äáŧc tášĨn cÃīng cÃģ cháŧ§ ÄÃchâĶ Äáš·t ra vášĨn Äáŧ cášĨp thiášŋt phášĢi Äiáŧu pháŧi, áŧĐng cáŧĐu, xáŧ lÃ― sáŧą cáŧ mÃĢ Äáŧc toà n diáŧn, triáŧt Äáŧ trong háŧ tháŧng mᚥng Äáŧ loᚥi báŧ, hᚥn chášŋ cÃĄc ráŧ§i ro táŧŦ loᚥi hÃŽnh tášĨn cÃīng nà y.

MÃĢ Äáŧc (Malware hay Malicious software) là cÃĄc chÆ°ÆĄng trÃŽnh mÃĄy tÃnh ÄÆ°áŧĢc tᚥo ra váŧi máŧĨc ÄÃch là m táŧn hᚥi Äášŋn tÃnh bášĢo mášt, tÃnh toà n vášđn hoáš·c tÃnh sášĩn sà ng cáŧ§a dáŧŊ liáŧu, áŧĐng dáŧĨng và háŧ Äiáŧu hà nh cáŧ§a cáŧ§a háŧ tháŧng. Váŧi sáŧą phÃĄt triáŧn nhanh chÃģng cáŧ§a cuáŧc cÃĄch mᚥng cÃīng ngháŧ lᚧn tháŧĐ 4, sáŧą gia tÄng cÃĄc thiášŋt báŧ IoT, sáŧ lÆ°áŧĢng mÃĢ Äáŧc máŧi, mÃĢ Äáŧc tášĨn cÃīng cÃģ cháŧ§ ÄÃch nhášąm và o cÃĄc cÆĄ quan, táŧ cháŧĐc ngà y cà ng tÄng váŧ sáŧ lÆ°áŧĢng và máŧĐc Äáŧ tinh vi. Viáŧc phÃĄt hiáŧn, xáŧ lÃ―, khášŊc pháŧĨc, loᚥi báŧ mÃĢ Äáŧc ra kháŧi háŧ tháŧng mᚥng luÃīn gáš·p nhiáŧu khÃģ khÄn và cᚧn Äáŧi ngÅĐ chuyÊn gia cÃģ nhiáŧu kinh nghiáŧm.

Quy trÃŽnh áŧĐng cáŧĐu, xáŧ lÃ― sáŧą cáŧ mÃĢ Äáŧc

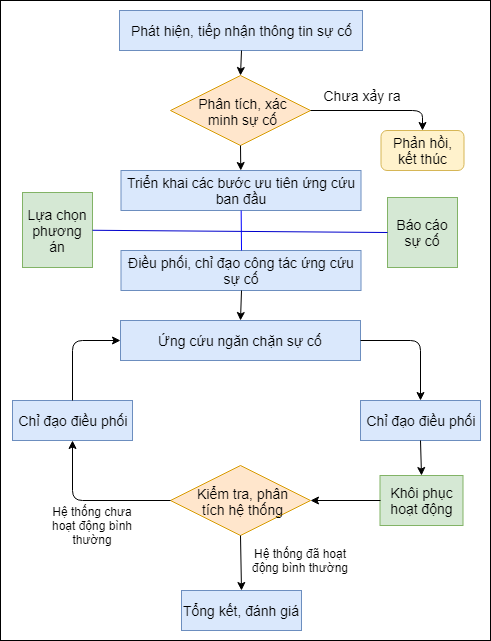

CÃīng tÃĄc áŧĐng cáŧĐu, xáŧ lÃ― sáŧą cáŧ mÃĢ Äáŧc cᚧn ÄÆ°áŧĢc tháŧąc hiáŧn khoa háŧc, hiáŧu quášĢ và thÆ°áŧng nášąm trong quy trÃŽnh xáŧ lÃ― sáŧą cáŧ an toà n thÃīng tin, ÄÆ°áŧĢc mÃī tášĢ tᚥi HÃŽnh 1 [1].

HÃŽnh 1. Quy trÃŽnh xáŧ lÃ― sáŧą cáŧ mÃĢ Äáŧc

PhÃĄt hiáŧn, tiášŋp nhášn thÃīng tin sáŧą cáŧ: Viáŧc phÃĄt hiáŧn, tiášŋp nhášn sáŧą cáŧ mÃĢ Äáŧc trong háŧ tháŧng mᚥng ÄÆ°áŧĢc tháŧąc hiáŧn báŧi cÃĄ nhÃĒn, ÄÆĄn váŧ, táŧ cháŧĐc vášn hà nh háŧ tháŧng. CÃīng tÃĄc tiášŋp nhášn, phÃĄt hiáŧn thÆ°áŧng ÄÆ°áŧĢc pháŧi háŧĢp báŧi nhiáŧu láŧąc lÆ°áŧĢng và phÆ°ÆĄng tiáŧn káŧđ thuášt háŧ tráŧĢ gáŧm phÃĒn tÃch cÃĄc nguáŧn táŧŦ bÊn trong háŧ tháŧng nhÆ°: háŧ tháŧng giÃĄm sÃĄt, thÃīng tin táŧŦ phÃa ngÆ°áŧi dÃđng cung cášĨp và kášŋt quášĢ phÃĒn tÃch thÃīng tin do cÆĄ quan cháŧĐc nÄng, mᚥng lÆ°áŧi áŧĐng cáŧĐu an toà n thÃīng tin cung cášĨpâĶ

Triáŧn khai cÃĄc bÆ°áŧc Æ°u tiÊn áŧĐng cáŧĐu ban Äᚧu: Cᚧn xÃĄc Äáŧnh máŧĐc Äáŧ Æ°u tiÊn xáŧ lÃ―, cÄn cáŧĐ và o bášĢn chášĨt, dášĨu hiáŧu cáŧ§a sáŧą cáŧ Äáŧ xáŧ lÃ― sáŧą cáŧ theo kášŋ hoᚥch áŧĐng phÃģ sáŧą cáŧ ÄÃĢ ÄÆ°áŧĢc phÊ duyáŧt hoáš·c hÆ°áŧng dášŦn cáŧ§a cÆĄ quan Äiáŧu pháŧi.

Láŧąa cháŧn phÆ°ÆĄng ÃĄn áŧĐng cáŧĐu: Dáŧąa trÊn kášŋ hoᚥch áŧĐng phÃģ sáŧą cáŧ ÄÃĢ ÄÆ°áŧĢc phÊ duyáŧt Äáŧ xÃĒy dáŧąng, láŧąa cháŧn phÆ°ÆĄng ÃĄn áŧĐng cáŧĐu phÃđ háŧĢp váŧi táŧŦng sáŧą cáŧ và háŧ tháŧng mᚥng cáŧĨ tháŧ. CÃĄc phÆ°ÆĄng ÃĄn áŧĐng cáŧĐu cᚧn ÄÆ°áŧĢc xÃĒy dáŧąng linh hoᚥt dáŧąa trÊn cÃĄc Äiáŧu kiáŧn, máŧĐc Äáŧ ÄÃĄp áŧĐng, máŧĐc Äáŧ Æ°u tiÊn cáŧ§a táŧŦng háŧ tháŧng mᚥng.

BÃĄo cÃĄo sáŧą cáŧ: BÃĄo cÃĄo thÃīng tin váŧ sáŧą cáŧ, Äáŧ xuášĨt phÆ°ÆĄng ÃĄn áŧĐng cáŧĐu Äáŧ lÃĢnh Äᚥo phÊ duyáŧt, cháŧ Äᚥo xáŧ lÃ―.

Cháŧ Äᚥo xáŧ lÃ― sáŧą cáŧ: Tháŧąc hiáŧn thà nh lášp Äáŧi áŧĐng cáŧĐng tham gia xáŧ lÃ― sáŧą cáŧ; Cháŧ Äᚥo, phÃĒn cÃīng hoᚥt Äáŧng phÃĄt ngÃīn, cung cášĨp thÃīng tin sáŧą cáŧ trÊn cÃĄc phÆ°ÆĄng tiáŧn truyáŧn thÃīng; Pháŧi háŧĢp váŧi cÃĄc ÄÆĄn váŧ chuyÊn trÃĄch áŧĐng cáŧĐu sáŧą cáŧ, cÃĄc doanh nghiáŧp viáŧ n thÃīng, nhà cung cášĨp dáŧch váŧĨ (ISP)âĶ

NgÄn cháš·n sáŧą cáŧ: Äáŧi áŧĐng cáŧĐu pháŧi háŧĢp váŧi cÆĄ quan Äiáŧu pháŧi quáŧc gia, thà nh viÊn mᚥng lÆ°áŧi áŧĐng cáŧĐu sáŧą cáŧ an toà n thÃīng tin tháŧąc hiáŧn thu thášp dáŧŊ liáŧu Äiáŧn táŧ, phÃĒn tÃch, xÃĄc Äáŧnh phᚥm vi, Äáŧi tÆ°áŧĢng báŧ ášĢnh hÆ°áŧng, phÃĒn tÃch xÃĄc Äáŧnh nguáŧn gáŧc tášĨn cÃīng, triáŧn khai cÃĄc biáŧn phÃĄp ngÄn cháš·n, giášĢm thiáŧu ráŧ§i ro Äáŧi váŧi háŧ tháŧng thÃīng tin.

Xáŧ lÃ―, gáŧĄ báŧ: Tháŧąc hiáŧn loᚥi báŧ mÃĢ Äáŧc ra kháŧi háŧ tháŧng, triáŧn khai cÃĄc biáŧn phÃĄp ÄášĢm bášĢo an ninh, an toà n thÃīng tin báŧ sung nhÆ° rà quÃĐt, ÄÃĄnh giÃĄ, loᚥi báŧ, khášŊc pháŧĨc cÃĄc Äiáŧm yášŋu, láŧ háŧng bášĢo mášt trong háŧ tháŧng. Tháŧąc hiáŧn khÃīi pháŧĨc háŧ tháŧng khi cᚧn thiášŋt.

KhÃīi pháŧĨc: Tháŧąc hiáŧn viáŧc khÃīi pháŧĨc dáŧŊ liáŧu, kášŋt náŧi, cášĨu hÃŽnh, báŧ sung thiášŋt báŧ, phᚧn máŧm cho háŧ tháŧng.

Kiáŧm tra, phÃĒn tÃch háŧ tháŧng: Tháŧąc hiáŧn ÄÃĄnh giÃĄ háŧ tháŧng thÃīng tin sau khi khášŊc pháŧĨc háŧ tháŧng. Nášŋu háŧ tháŧng chÆ°a hoᚥt Äáŧng áŧn Äáŧnh, Äáŧi áŧĐng cáŧĐu cᚧn tiášŋp táŧĨc Äiáŧu tra, phÃĒn tÃch, xáŧ lÃ― triáŧt Äáŧ, khÃīi pháŧĨc Äáŧ háŧ tháŧng tráŧ lᚥi hoᚥt Äáŧng bÃŽnh thÆ°áŧng.

Táŧng kášŋt, ÄÃĄnh giÃĄ: Táŧng háŧĢp cÃĄc thÃīng tin, bÃĄo cÃĄo sáŧą cáŧ cho ban cháŧ Äᚥo áŧĐng cáŧĐu sáŧą cáŧ, cÆĄ quan Äiáŧu pháŧi; Tháŧąc hiáŧn phÃĒn tÃch, ÄÃĄnh giÃĄ sáŧą cáŧ cáŧ Äáŧ rÚt kinh nghiáŧm; Äáŧ xuášĨt biáŧn phÃĄp báŧ sung nhášąm ngÄn ngáŧŦa sáŧą cáŧ trong tÆ°ÆĄng lai. Viáŧc táŧng kášŋt và rÚt kinh nghiáŧm là Äáš·c biáŧt quan tráŧng Äáŧi váŧi doanh nghiáŧp, giÚp hᚥn chášŋ viáŧc xášĢy ra cÃĄc sáŧą cáŧ tÆ°ÆĄng táŧą trong tÆ°ÆĄng lᚥi và dáŧą bÃĄo cÃĄc sáŧą cáŧ sášŊp xášĢy ra trong háŧ tháŧng.

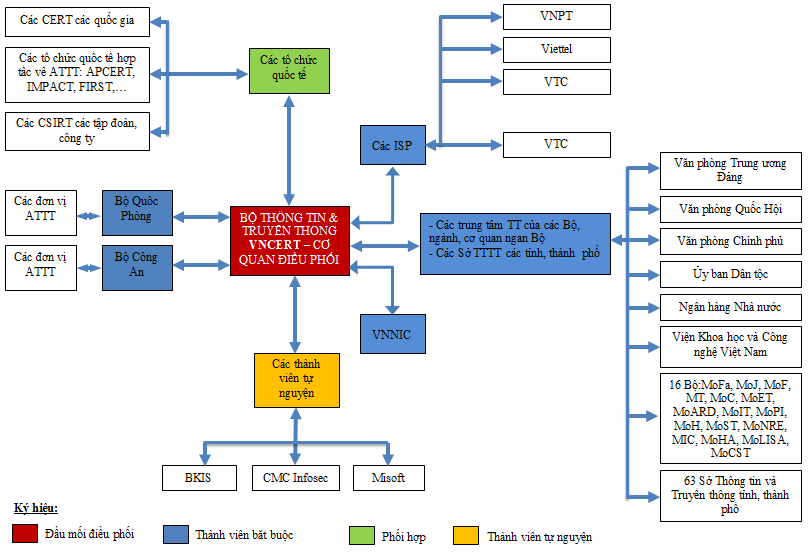

Trong cÃīng tÃĄc áŧĐng cáŧĐu sáŧą cáŧ mÃĢ Äáŧc nÃģi riÊng, áŧĐng phÃģ sáŧą cáŧ an toà n thÃīng tin nÃģi chung, viáŧc pháŧi háŧĢp giáŧŊa cÃĄc láŧąc lÆ°áŧĢng trong hoᚥt Äáŧng áŧĐng cáŧĐu là rášĨt quan tráŧng, Äáš·c biáŧt là sáŧą háŧ tráŧĢ táŧŦ cÆĄ quan Äiáŧu pháŧi, mᚥng lÆ°áŧi áŧĐng sáŧą cáŧ an toà n thÃīng tin.

HÃŽnh 2. Mᚥng lÆ°áŧi áŧĐng cáŧĐu sáŧą cáŧ an toà n thÃīng tin quáŧc gia (Báŧ TT&TT).

Báŧ ThÃīng tin và Truyáŧn thÃīng â VNCERT cháŧu trÃĄch nhiáŧm là Äᚧu máŧi chÃnh trong Äiáŧu pháŧi váŧi sáŧą tham gia bášŊt buáŧc cáŧ§a Báŧ CÃīng an, Báŧ Quáŧc phÃēng, cÃĄc nhà cung cášĨp dáŧch váŧĨ (ISP), Trung tÃĒm Internet Viáŧt Nam (VNNIC), cÃĄc trung tÃĒm thÃīng tin cáŧ§a cÃĄc Báŧ, ngà nh, cÆĄ quan ngang Báŧ, Sáŧ thÃīng tin và truyáŧn thÃīng cÃĄc táŧnh, thà nh pháŧ, cÃđng cÃĄc táŧ cháŧĐc quáŧc tášŋ khÃĄc. CÃĄc thÃīng tin, sáŧą háŧ tráŧĢ, hÆ°áŧng dášŦn táŧŦ cÃĄc cÆĄ quan, mᚥng lÆ°áŧi nà y sáš― giÚp cÃĄc cÆĄ quan doanh nghiáŧp tháŧąc hiáŧn hiáŧu quášĢ, xáŧ lÃ― triáŧt Äáŧ sáŧą cáŧ trong háŧ tháŧng.

Quy trÃŽnh phÃĒn tÃch mÃĢ Äáŧc

PhÃĒn tÃch mÃĢ Äáŧc là máŧt cÃīng viáŧc quan tráŧng trong hoᚥt Äáŧng áŧĐng cáŧĐu sáŧą cáŧ. Viáŧc phÃĒn tÃch mÃĢ Äáŧc trong hoᚥt Äáŧng áŧĐng cáŧĐu nhášąm:

â Cung cášĨp thÃīng tin váŧ sáŧą cáŧ, cÃĄch tháŧĐc tášĨn cÃīng cáŧ§a mÃĢ Äáŧc: XÃĄc Äáŧnh cÃĄc thÃīng tin váŧ thay Äáŧi cáŧ§a háŧ tháŧng, hà nh vi tášĨn cÃīng, nguy cÆĄ Äe doᚥ an toà n thÃīng tin Äáŧ táŧŦ ÄÃģ ÄÆ°a ra phÆ°ÆĄng ÃĄn ngÄn cháš·n, khášŊc pháŧĨc hiáŧu quášĢ.

â Cung cášĨp thÃīng tin truy tÃŽm, Äiáŧu tra tášĨn cÃīng, cÃĄch tháŧĐc khai thÃĄc, tášĨn cÃīng Äáŧ ÄÆ°a ra cášĢnh bÃĄo và cÃĄc tháŧĐc khášŊc pháŧĨc, phÃēng cháŧng tášĨn cÃīng trong tÆ°ÆĄng lai.

â Nhášn biášŋt xu hÆ°áŧng, káŧđ thuášt tášĨn cÃīng máŧi.

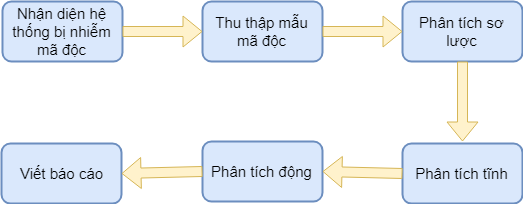

Quy trÃŽnh phÃĒn tÃch mÃĢ Äáŧc bao gáŧm cÃĄc bÆ°áŧc sau [2]:

HÃŽnh 3. Quy trÃŽnh phÃĒn tÃch mÃĢ Äáŧc

BÆ°áŧc 1: Nhášn diáŧn háŧ tháŧng báŧ nhiáŧ m mÃĢ Äáŧc

Nhášn diáŧn háŧ tháŧng báŧ nhiáŧ m mÃĢ Äáŧc là bÆ°áŧc quan tráŧng trong quy trÃŽnh, cÃģ nhiáŧu dášĨu hiáŧu cho biášŋt máŧt háŧ tháŧng báŧ nhiáŧ m mÃĢ Äáŧc nhÆ° dáŧąa trÊn cÃĄc bášĨt thÆ°áŧng cáŧ§a háŧ tháŧng, dáŧąa trÊn cÃĄc thÃīng bÃĄo, bÃĄo cÃĄo cáŧ§a háŧ tháŧng phᚧn máŧm bášĢo mášt.

Sau khi nhášn diáŧn ÄÆ°áŧĢc háŧ tháŧng báŧ nhiáŧ m mÃĢ Äáŧc, ngÆ°áŧi phÃĒn tÃch cᚧn tháŧąc hiáŧn nháŧŊng cÃīng viáŧc khoanh vÃđng xáŧ lÃ― hoáš·c cÃī lášp cÃĄc mÃĄy tÃnh cÃģ dášĨu hiáŧu nghi ngáŧ nhiáŧ m mÃĢ Äáŧc; ghi lᚥi nhášt kÃ― ngà y giáŧ và cÃĄc thÃīng tin liÊn quan; giáŧŊ nguyÊn hiáŧn trᚥng cáŧ§a phᚧn cáŧĐng, phᚧn máŧm liÊn quan Äášŋn háŧ tháŧng báŧ nhiáŧ m; xÃĄc Äáŧnh thÃīng tin váŧ háŧ Äiáŧu hà nh, trÃŽnh duyáŧt, phᚧn máŧm bášĢo mášt, cÃĄc tiášŋn trÃŽnh Äang sáŧ dáŧĨng nhášąm xÃĄc Äáŧnh nguáŧn gáŧc và nguyÊn nhÃĒn lÃĒy lan mÃĢ Äáŧc và o háŧ tháŧng.

BÆ°áŧc 2: Thu thášp mášŦu mÃĢ Äáŧc

Thu thášp mášŦu mÃĢ Äáŧc là quÃĄ trÃŽnh tÃŽm ra cÃĄc thiášŋt báŧ, tášp tin báŧ nhiáŧ m mÃĢ Äáŧc, hoáš·c nghi ngáŧ báŧ nhiáŧ m mÃĢ Äáŧc trong háŧ tháŧng nhášąm máŧĨc ÄÃch nghiÊn cáŧĐu, phÃĒn tÃch và xáŧ lÃ―.

CÃģ nhiáŧu phÆ°ÆĄng phÃĄp thu thášp mášŦu, tuy nhiÊn, Äáŧ ÄášĢm bášĢo cÃĄc mÃĄy tÃnh ÄÆ°áŧĢc thu thášp ÄÆ°áŧĢc nguyÊn vášđn, khÃĄch quan nhášąm pháŧĨc váŧĨ viáŧc Äiáŧu tra sáŧą cáŧ sau nà y thÃŽ ngÆ°áŧi phÃĒn tÃch thÆ°áŧng tháŧąc hiáŧn sao lÆ°u (clone) áŧ cáŧĐng cáŧ§a mÃĄy tÃnh báŧ nhiáŧ m ra máŧt thiášŋt báŧ khÃĄc và phÃĒn tÃch trÊn bášĢn sao ÄÃģ.

BÆ°áŧc 3: PhÃĒn tÃch sÆĄ lÆ°áŧĢc

Dáŧąa trÊn cÃĄc thÃīng tin Äáš·c Äiáŧm, phÃĒn loᚥi thuáŧc tÃnh cáŧ§a tášp tin, kÃch thÆ°áŧc tášp tin hoáš·c thÃīng tin ÄÆĄn giášĢn khÃĄc Äáŧ tiášŋn hà nh phÃĒn loᚥi sÆĄ báŧ mÃĢ Äáŧc hᚥi. Viáŧc xÃĄc Äáŧnh cÃĄc thÃīng tin nà y cÃģ tháŧ tháŧąc hiáŧn bášąng cÃĄch gáŧi mÃĢ Äáŧc hᚥi lÊn cÃĄc cÆĄ sáŧ dáŧŊ liáŧu online nhÆ° Virustotal hoáš·c quÃĐt tášp tin bášąng cÃĄc chÆ°ÆĄng trÃŽnh Anti-virus. PhÃĒn tÃch sÆĄ lÆ°áŧĢc thÆ°áŧng ÄÆ°áŧĢc tháŧąc hiáŧn tuᚧn táŧą nhÆ° sau:

â PhÃĒn tÃch Äáš·c trÆ°ng kiáŧm tra Äáš·c Äiáŧm táŧp tin, giÃĄ tráŧ bÄm, cÃĄc chuáŧi kÃ― táŧą.

â PhÃĒn tÃch file nÃĐn, Äáŧ kiáŧm tra xem táŧp tin cÃģ báŧ nÃĐn hay khÃīng. Nášŋu báŧ nÃĐn thÃŽ cÃģ tháŧ sáŧ dáŧĨng cÃĄc cÃīng cáŧĨ giášĢi nÃĐn sau ÄÃģ quay tráŧ lᚥi bÆ°áŧc 1, nášŋu khÃīng giášĢi nÃĐn ÄÆ°áŧĢc thÃŽ chuyáŧn sang bÆ°áŧc sau.

â Kiáŧm tra tÆ°ÆĄng quan kášŋt quášĢ, tᚥi ÄÃĒy thu nhášn cÃĄc kášŋt quášĢ, ngÆ°áŧi phÃĒn tÃch lášĨy giÃĄ tráŧ bÄm cáŧ§a táŧp tin phÃĒn tÃch, tÃŽm kiášŋm trÊn cÃĄc cÆĄ sáŧ dáŧŊ liáŧu online Äáŧ xem mášŦu nà y ÄÃĢ ÄÆ°áŧĢc phÃĒn tÃch hay chÆ°a? Nášŋu ÄÃĢ cÃģ kášŋt quášĢ phÃĒn tÃch thÃŽ lÆ°u lᚥi là m tà i liáŧu Äáŧ so sÃĄnh kášŋt quášĢ phÃĒn tÃch sau nà y.

BÆ°áŧc 4: PhÃĒn tÃch tÄĐnh

PhÆ°ÆĄng phÃĄp phÃĒn tÃch tÄĐnh là phÆ°ÆĄng phÃĄp phÃĒn tÃch mÃĢ Äáŧc dáŧąa trÊn nháŧŊng Äáš·c trÆ°ng cáŧ§a cÃĄc tášp tin mà khÃīng cᚧn tháŧąc thi chÚng Äáŧ phÃĄt hiáŧn mÃĢ Äáŧc. NgÆ°áŧi phÃĒn tÃch thÆ°áŧng tháŧąc hiáŧn bášąng cÃĄch Äáŧc mÃĢ tháŧąc thi cáŧ§a mÃĢ Äáŧc sáŧ dáŧĨng máŧt báŧ phÃĒn tÃch (Disassembler) Äáŧ dáŧch ngÆ°áŧĢc cÃĄc Äoᚥn mÃĢ bÊn trong máŧt chÆ°ÆĄng trÃŽnh mÃĢ Äáŧc thà nh dᚥng háŧĢp ngáŧŊ, táŧŦ ÄÃģ tÃŽm hiáŧu cÃĄc cháŧ láŧnh nhášąm xÃĄc Äáŧnh hà nh vi Äáŧc hᚥi cáŧ§a chÆ°ÆĄng trÃŽnh. Viáŧc tháŧąc hiáŧn phÃĒn tÃch tÄĐnh ÄÃēi háŧi ngÆ°áŧi phÃĒn tÃch phášĢi cÃģ cÃĄc kiášŋn tháŧĐc chuyÊn sÃĒu váŧ ngÃīn ngáŧŊ lášp trÃŽnh, háŧĢp ngáŧŊ và kiášŋn trÚc vi xáŧ lÃ―.

BÆ°áŧc 5: PhÃĒn tÃch Äáŧng

ÄÃĒy là phÆ°ÆĄng phÃĄp phÃĒn tÃch dáŧąa trÊn viáŧc quan sÃĄt, theo dÃĩi hà nh vi mÃĢ Äáŧc khi tháŧąc thi mášŦu trong mÃīi trÆ°áŧng phÃđ háŧĢp, nhášąm tÃŽm hiáŧu cÃĄc hà nh Äáŧng mà mÃĢ Äáŧc tháŧąc hiáŧn, nhášąm pháŧĨc váŧĨ cho quÃĄ trÃŽnh xáŧ lÃ―, ngÄn cháš·n. PhÆ°ÆĄng phÃĄp phÃĒn tÃch Äáŧng thÆ°áŧng ÄÆ°áŧĢc ngÆ°áŧi phÃĒn tÃch tháŧąc hiáŧn quan sÃĄt cÃĄc tiášŋn trÃŽnh (processes), cÃĄc DLL ÄÆ°áŧĢc tášĢi cÃđng váŧi file phÃĒn tÃch, thÃīng tin váŧ Registry, thay Äáŧi cÃĄc táŧp, thÆ° máŧĨc, lÆ°u lÆ°áŧĢng mᚥng và cÃĄc kášŋt náŧi TCP/IP.

BÆ°áŧc 6: Viášŋt bÃĄo cÃĄo phÃĒn tÃch.

Sau khi phÃĒn tÃch xong mášŦu mÃĢ Äáŧc, ngÆ°áŧi phÃĒn tÃch cᚧn táŧng háŧĢp thà nh máŧt bÃĄo cÃĄo hà nh vi hoᚥt Äáŧng cáŧ§a mÃĢ Äáŧc.

Kášŋt luášn

Trong báŧi cášĢnh cÃĄc cuáŧc tášĨn cÃīng mÃĢ Äáŧc ngà y cà ng gia tÄng váŧi máŧĐc Äáŧ pháŧĐc tᚥp, tinh vi hÆĄn, thÃŽ viáŧc tÄng cÆ°áŧng nÄng láŧąc cho Äáŧi ngÅĐ káŧđ thuášt chuyÊn trÃĄch váŧ khášĢ nÄng áŧĐng cáŧĐu sáŧą cáŧ mÃĢ Äáŧc và nÃĒng cao nhášn tháŧĐc váŧ ÄášĢm bášĢo an toà n thÃīng tin mᚥng luÃīn ÄÆ°áŧĢc máŧi quáŧc gia, máŧi cÆĄ quan, táŧ cháŧĐc, doanh nghiáŧp chÚ tráŧng. Viáŧc áŧĐng cáŧĐu khi cÃģ sáŧą cáŧ mÃĢ Äáŧc xášĢy ra cᚧn ÄÆ°áŧĢc tháŧąc hiáŧn khoa háŧc Äáŧ Äem lᚥi hiáŧu quášĢ cao nhášĨt, giášĢm thiáŧu táŧi Äa nháŧŊng ráŧ§i ro gÃĒy ra Äáŧi váŧi háŧ tháŧng.

| TÃ i liáŧu tham khášĢo

[1] Báŧ CÃīng an, Tà i liáŧu tášp huášĨn áŧĐng cáŧĐu, xáŧ lÃ― sáŧą cáŧ an toà n thÃīng tin, 2020. [2] Nguyáŧ n Huy Trung, Nguyáŧ n Ngáŧc Toà n, Äáŧ cÆ°ÆĄng bà i giášĢng âPhÃĒn tÃch mÃĢ Äáŧcâ, Háŧc viáŧn ANND, 2020. |

Thášŋ giáŧi bášĢn tin | Vina Aspire News

Nguáŧn : https://vina-aspire.com/quy-trinh-ung-cuu-xu-ly-su-co-ma-doc/