Tل؛،i sao cأ،c giل؛£i phأ،p an ninh truyل»پn thل»‘ng thل؛¥t bل؛،i trong viل»‡c kiل»ƒm soأ،t APT

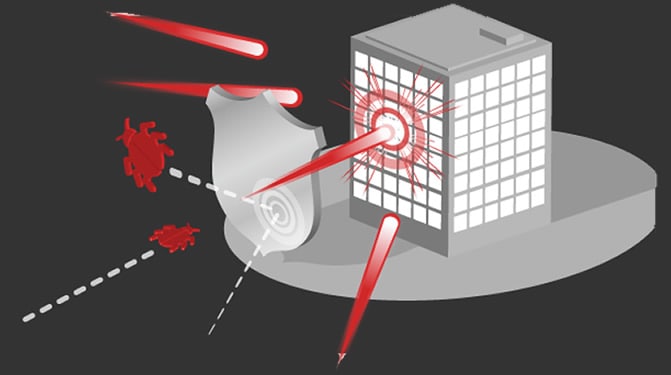

Cل؛£nh quan cأ،c mل»‘i ؤ‘e dل»چa ngأ y nay khiل؛؟n cho nhل»¯ng tئ°ل»ng lل»a truyل»پn thل»‘ng dل»±a trأھn port, hل»‡ thل»‘ng chل»‘ng xأ¢m nhل؛p (IPS), vأ cأ،c giل؛£i phأ،p an ninh khأ،c dل؛§n mل؛¥t hiل»‡u lل»±c trong viل»‡c bل؛£o vل»‡ mل؛،ng lئ°ل»›i cل»§a doanh nghiل»‡p.

Hiل»‡n trل؛،ng cأ،c cuل»™c tل؛¥n cأ´ng ngأ y cأ ng tأ¢n tiل؛؟n

Trong quأ، khل»©, cأ،c server mل»¥c tiأھu bل»‹ lل»£i dل»¥ng vأ malware ؤ‘ئ°ل»£c gل»i ؤ‘ل؛؟n cho ngئ°ل»i dأ¹ng qua email. Nhل»¯ng mل»‘i ؤ‘e dل»چa nأ y phل؛§n lل»›n cأ³ tأnh ؤ‘ل»™c lل؛p vأ ؤ‘ئ°ل»£c xل» lأ½ bل؛±ng nhiل»پu cأ،ch khأ،c nhau. Ngأ y nay, cأ،c exploit cإ©ng nhل؛¯m vأ o nhل»¯ng ngئ°ل»i dأ¹ng cuل»‘i vأ cأ¹ng lأ؛c ؤ‘أ³, lأ m viل»‡c vل»›i mل»™t sل»‘ cأ،c ل»©ng dل»¥ng ؤ‘ل»ƒ gل؛¯n cأ،c malware ؤ‘ل؛؟n cho ngئ°ل»i dأ¹ng bل؛±ng nhل»¯ng phئ°ئ،ng phأ،p khأ´ng thل»ƒ ngل» ؤ‘ل؛؟n. Cأ،c ل»©ng dل»¥ng nأ y bao gل»“m

- ل»¨ng dل»¥ng truyل»پn tل؛p tin

- ل»¨ng dل»¥ng nhل؛¯n tin tل»©c thأ¬

- Webmail

- Cأ،c mل؛،ng lئ°ل»›i ل»©ng dل»¥ng xأ£ hل»™i

- Mل؛،ng blog nhل»ڈ (microblog)

- ل»¨ng dل»¥ng quل؛£n lأ½ workflow (dأ²ng chل؛£y cأ´ng viل»‡c) vأ ل»©ng dل»¥ng hل»£p tأ،c

ؤگiل»پu nأ y cأ³ nghؤ©a lأ cأ،c kل؛» tل؛¥n cأ´ng cأ³ thل؛m chأ cأ²n nhiل»پu mل»¥c tiأھu hئ،n cho cأ،c ؤ‘ل»£t tل؛¥n cأ´ng cل»§a chأ؛ng vأ mل»™t kho tأ i nguyأھn dل»“i dأ o cأ،c thiل؛؟t bل»‹ ؤ‘ل»ƒ hل»— trل»£ cho cأ،c ؤ‘ل»£i tل؛¥n cأ´ng ؤ‘أ³. Cأ²n tل»‡ hئ،n thل؛؟, nhل»¯ng ل»©ng dل»¥ng thئ°ل»ng hoل؛،t ؤ‘ل»™ng dل»±a trأھn mأ´ hأ¬nh thل»i gian thل»±c. Khأ³ cأ³ ai cأ³ thل»ƒ ؤ‘ل»ƒ أ½ nhل»¯ng ؤ‘ل»£t email bل»‹ trأ¬ hoأ£n chأnh lأ khi cأ،c tin nhل؛¯n ؤ‘ئ°ل»£c dأ² tأ¬m xem cأ³ malware hay khأ´ng trأھn mل»™t server email trئ°ل»›c khi gل»i ؤ‘i. Nhئ°ng hiل»‡n nay mل»‘i ؤ‘e dل»چa ؤ‘ئ°ل»£c bل»ںi trأ¬nh duyل»‡t vأ cأ،c nل»پn tل؛£ng ل»©ng dل»¥ng khأ،c mأ nل؛؟u bل»‹ trأ¬ hoأ£n sل؛½ ؤ‘ئ°a ra nhل»¯ng lل»i phأ n nأ n tل»« ngئ°ل»i dأ¹ng.

Thiل؛؟u hل»¥t tأnh rأµ rأ ng

Nhل؛±m tل»‘i ؤ‘a hأ³a khل؛£ nؤƒng truy cل؛p vأ sل» dل»¥ng,آ nhiل»پu ل»©ng dل»¥ng ؤ‘ئ°ل»£c thiل؛؟t kل؛؟ tل»« ؤ‘ل؛§u ؤ‘ل»ƒ phأ، vل»، cأ،c tئ°ل»ng lل»a dل»±a trأھn port truyل»پn thل»‘ng bل؛±ng cأ،ch chل»‰nh sل»a cأ،ch chأ؛ng giao tiل؛؟p vل»›i nhau. ؤگiل»پu nأ y thئ°ل»ng dل؛«n ؤ‘ل؛؟n sل»± xuل؛¥t hiل»‡n cل»§a malware. Cأ،c ؤ‘ل»£t tل؛¥n cأ´ng APT nhل؛n thل؛¥y xu hئ°ل»›ng nأ y vأ dل»±a trأھn ؤ‘أ³ mأ mل»ں rل»™ng ra. Nأ³i mل»™t cأ،ch ؤ‘ئ،n giل؛£n, bل؛،n khأ´ng thل»ƒ kiل»ƒm soأ،t mل»‘i ؤ‘e dل»چa mأ bل؛،n khأ´ng thل»ƒ thل؛¥y, vأ ؤ‘ل»£t tل؛¥n cأ´ng APT sل» dل»¥ng nhiل»پu thل»ƒ loل؛،i thل»§ ؤ‘oل؛،n ؤ‘ل»ƒ che giل؛¥u bل؛£n chل؛¥t hoل؛·c sل»± tل»“n tل؛،i cل»§a chأ؛ng trأھn mل؛،ng lئ°ل»›i. Trong ؤ‘أ³ bao gل»“m:

Sل»‘ port khأ´ng theo chuل؛©n vأ port hopping. Cأ،c ل»©ng dل»¥ng xأ¢m nhل؛p lأ mل»™t trong nhل»¯ng nhأ¢n tل»‘ chل»§ chل»‘t dل؛«n ؤ‘ل؛؟n “cأ،i chل؛؟t†cل»§a cأ،c tئ°ل»ng lل»a truyل»پn thل»‘ng dل»±a trأھn port. Tuy nhiأھn, cأ،c sل؛£n phل؛©m IPS vأ ؤ‘e dل»چa truyل»پn thل»‘ng cإ©ng phل؛§n nhiل»پu dل»±a trأھn port ؤ‘ل»ƒ xأ،c ؤ‘ل»‹nh nأھn ل»©ng dل»¥ng kل»¹ thuل؛t phأ¢n tأch hay tأn hiل»‡u nhل؛n dل؛،ng nأ o vأ o luل»“ng giao lئ°ل»£ng. ؤگiل»ƒm yل؛؟u nأ y ؤ‘ئ°ل»£c lأ m rأµ hئ،n bل»ںi viل»‡c cأ،c ؤ‘ل»£t tل؛¥n cأ´ng APT thئ°ل»ng kل؛؟t nل»‘i tل»« bأھn trong cل»§a mل؛،ng lئ°ل»›i bل»‹ xأ¢m nhiل»…m ؤ‘ل؛؟n vل»›i kل؛» tل؛¥n cأ´ng ل»ں bأھn ngoأ i. Tل»« ؤ‘أ³ kل؛» tل؛¥n cأ´ng cأ³ thل»ƒ hoأ n toأ n linh hoل؛،t sل» dل»¥ng bل؛¥t kل»³ sل»‘ port, giao thل»©c, hay mأ£ hأ³a nأ o mأ hل؛¯n muل»‘n. Qua ؤ‘أ³, hoأ n toأ n ؤ‘أ،nh bل؛،i bل؛¥t cل»© phئ°ئ،ng thل»©c kiل»ƒm soأ،t dل»±a trأھn sل»‘ port nأ o.

Mأ£ hأ³a lل»›p socket bل؛£o mل؛t SSL. Nhل»¯ng ngئ°ل»i tل؛،o nأھn malware phل؛§n lل»›n dل»±a vأ o ؤ‘a dل؛،ng cأ،c thل»ƒ loل؛،i mأ£ hأ³a ؤ‘ل»ƒ che ؤ‘ل؛y sل»± xأ¢m nhiل»…m cل»§a giao lئ°ل»£ng, cإ©ng nhئ° giao lئ°ل»£ng ؤ‘iل»پu khiل»ƒn CAC (command-and-control) cأ³ liأھn kل؛؟t vل»›i botnet. SSL lأ phئ°ئ،ng thل»©c ؤ‘ئ°ل»£c yأھu thأch, ؤ‘ئ،n giل؛£n vأ¬ nأ³ ؤ‘أ£ lأ giao thل»©c mل؛·c ؤ‘ل»‹nh trong rل؛¥t nhiل»پu cأ،c trang mل؛،ng xأ£ hل»™i, nhئ° Gmail hoل؛·c Facebook. Nhل»¯ng trang nأ y mل»™t cأ،ch trأ¹ng hل»£p lل؛،i lأ mل»™t cئ، hل»™i mأ u mل»، cho dل؛،ng tل؛¥n cأ´ng social engineering vأ malware. Nhiل»پu nhأ³m an ninh IT thiل؛؟u khل؛£ nؤƒng nhل؛n biل؛؟t cأ،c dأ²ng malware trong mل؛،ng lئ°ل»›i cل»§a hل»چ. Cأ،c dل؛،ng mأ£ hأ³a khأ،c cإ©ng nل»•i lأھn nhل» khل؛£ nؤƒng che ؤ‘ل؛y malware trong giao lئ°ل»£ng cل»§a chأ؛ng. Cأ،c ل»©ng dل»¥ng ngang hأ ng cأ³ cل؛£ chل»©c nؤƒng xأ¢m nhiل»…m vأ ؤ‘iل»پu khiل»ƒn, vأ thئ°ل»ng dأ¹ng cأ،c mأ£ ؤ‘ل»™c quyل»پn, mل»™t lل؛§n nل»¯a cho phأ©p cأ،c nل»™i dung ؤ‘ل»™c hل؛،i ؤ‘i qua mل؛،ng lئ°ل»›i truyل»پn thل»‘ng mأ khأ´ng bل»‹ phأ،t hiل»‡n.

Tunneling. Kل»¹ thuل؛t Tunneling ؤ‘em lل؛،i cho cأ،c kل؛» tل؛¥n cأ´ng mل»™t cأ´ng cل»¥ mل»›i ؤ‘ل»ƒ che ؤ‘ل؛y cأ،c . Nhiل»پu ل»©ng dل»¥ng vأ giao thل»©c hل»— trل»£ khل؛£ nؤƒng luل»“n cأ،c ل»©ng dل»¥ng vأ giao thل»©c khأ،c ل»ں trong chأ؛ng. ؤگiل»پu nأ y cho phأ©p cأ،c kل؛» tل؛¥n cأ´ng cأ³ thل»ƒ ngل»¥y trang ؤ‘ئ°ل»ng kل؛؟t nل»‘i cل»§a hل»چ nhئ° cأ،c dل»‹ch vل»¥ hoل؛·c ل»©ng dل»¥ng ؤ‘ئ°ل»£c cho phأ©p ؤ‘ل»ƒ vئ°ل»£t qua phئ°ئ،ng thل»©c an ninh truyل»پn thل»‘ng cل»§a mل؛،ng lئ°ل»›i.

Proxy. Phل؛§n mل»پm malware cao cل؛¥p vأ cأ،c hacker dأ¹ng proxy ؤ‘ل»ƒ vئ°ل»£t qua cأ،c tئ°ل»ng lل»a truyل»پn thل»‘ng. TD;-4, botnet “bل؛¥t diل»‡t†cأ i ؤ‘ل؛·t mل»™t server proxy vأ o mل»چi mأ،y chل»§ mأ nأ³ xأ¢m nhiل»…m. Tل»« ؤ‘أ³ cho phأ©p con bot khأ´ng chل»‰ tل»± bل؛£o vل»‡ phئ°ئ،ng thل»©c kل؛؟t nل»‘i cل»§a nأ³ mأ cأ²n tل؛،o dل»¥ng mل»™t mل؛،ng lئ°ل»›i vأ´ danh mأ bل؛¥t cل»© ai cإ©ng cأ³ thل»ƒ sل» dل»¥ng ؤ‘ل»ƒ che giل؛¥u hأ nh tung trong quأ، trأ¬nh hack hoل؛·c thل»±c hiل»‡n cأ،c hأ nh vi trأ،i phأ،p luل؛t khأ،c.

Anonymizer vأ circumventor. Cأ،c cأ´ng cل»¥ nhئ° UltraSurf, Tor, vأ Hamachi ؤ‘ئ°ل»£c ؤ‘ل؛·c biل»‡t lأ m ؤ‘ل»ƒ trأ،nh kiل»ƒm soأ،t an ninh mل؛،ng lئ°ل»›i. Khأ،c vل»›i phل؛§n lل»›n cأ،c cأ´ng nghل»‡ khأ،c ؤ‘ئ°ل»£c nhل؛¯c ؤ‘ل؛؟n trong phل؛§n nأ y, circumventor hل؛§u nhئ° khأ´ng cأ³ cأ´ng dل»¥ng chأnh thل»‘ng nأ o trong mل»™t mل؛،ng lئ°ل»›i doanh nghiل»‡p. Nhل»¯ng ل»©ng dل»¥ng nأ y ؤ‘ئ°ل»£c cل؛p nhل؛t mل»—i thأ،ng mل»™t lل؛§n (hoل؛·c thل؛m chأ mل»—i tuل؛§n mل»™t lل؛§n) ؤ‘ل»ƒ trأ،nh bل»‹ phأ،t hiل»‡n trong mل»™t vأ²ng lل؛·p ؤ‘uل»•i bل؛¯t khأ´ng ؤ‘iل»ƒm dل»«ng vل»›i cأ،c phئ°ئ،ng thل»©c bل؛£o mل؛t truyل»پn thل»‘ng.

Encode vأ obfuscation. Malware gل؛§n nhئ° luأ´n mأ£ hأ³a cأ،c chuyل»ƒn giao bل؛±ng nhل»¯ng phئ°ئ،ng thل»©c ؤ‘ل؛·c biل»‡t. Encoding vأ Obfuscation khأ´ng chل»‰ giأ؛p nأ³ trأ،nh bل»‹ phأ،t hiل»‡n dل؛¥u vأ¢n tay sل»‘ (signature), mأ cأ²n giل؛¥u ؤ‘i mل»¥c tiأھu thل»±c sل»± cل»§a malware ؤ‘أ³. Kل»¹ thuل؛t nأ y cأ³ thل»ƒ chل»‰ ؤ‘ئ،n giل؛£n lأ chuyل»ƒn ؤ‘ل»•i cأ،c chuل»—i kأ½ tل»± thأ nh hل»‡ thل؛p lل»¥c phأ¢n, hoل؛·c cأ³ thل»ƒ tinh vi nhئ° phأ،t triل»ƒn mل»™t thuل؛t toأ،n ؤ‘ل»ƒ xuل؛¥t ra cأ،c bل؛£n dل»‹ch chi tiل؛؟t.

آ

Chiل؛؟n ؤ‘ل؛¥u trong tل»‘i: Sل»± hل»™i tل»¥ cل»§a Mل؛،ng xأ£ hل»™i, SSL, vأ Tل؛¥n cأ´ng kل»¹ thuل؛t cao

Phئ°ئ،ng tiل»‡n truyل»پn thأ´ng mل؛،ng xأ£ hل»™i, Social Media, lأ mل»™t mل»¥c tiأھu “bل»پn vل»¯ng†cho social engineering, xأ¢m nhiل»…m malware, vأ ؤ‘iل»پu khiل»ƒn. Nhأ³m cأ،c loل؛،i ل»©ng dل»¥ng ؤ‘a dل؛،ng nأ y bao gل»“m social networking, e-mail cل»§a webmail, tin nhل؛¯n tل»©c thل»i, giao thل»©c truyل»پn tin dل»±a trأھn web, vأ ؤ‘a dل؛،ng cأ،c loل؛،i blog, bل؛£ng tin nhل؛¯n, vأ cأ،c nل»پn tل؛£ng microblog nhئ° Twitter.

Nhئ° mل»™t nhأ³m, cأ،c ل»©ng dل»¥ng nأ y ؤ‘أ£ trل»ں thأ nh nhل»¯ng mل»¥c tiأھu ؤ‘ئ°ل»£c cأ،c hacker yأھu thأch bل»ںi chأ؛ng cung cل؛¥p quyل»پn truy cل؛p dل»… dأ ng, hل؛§u nhئ° khأ´ng hل؛،n ؤ‘ل»‹nh vأ o ؤ‘ئ°ل»ng link yل؛؟u nhل؛¥t cل»§a mل؛،ng lئ°ل»›i bل؛£o mل؛t cل»§a doanh nghiل»‡p, ؤ‘أ³ lأ ngئ°ل»i dأ¹ng. Nأ³i riأھng, nhل»¯ng ل»©ng dل»¥ng nأ y tل؛،o nأھn nhiل»پu cئ، hل»™i ؤ‘ل»ƒ lل؛¥y lأ²ng tin cل»§a mل»¥c tiأھu vأ mل»i mل»چc vل»›i vأ´ sل»‘ cأ،c ؤ‘ئ°ل»ng link, thل؛» script, quل؛£ng cأ،o, vأ cأ،c hأ¬nh ل؛£nh, trong ؤ‘أ³ mل»چi thل»© cأ³ thل»ƒ ؤ‘ئ°ل»£c dأ¹ng ؤ‘ل»ƒ xأ¢m nhل؛p vأ o mأ،y cل»§a mل»™t ngئ°ل»i dأ¹ng vأ´ nghi. Thأھm vأ o ؤ‘أ³, ؤ‘ل»™ nل»•i tiل؛؟ng cل»§a nhل»¯ng ل»©ng dل»¥ng nأ y khiل؛؟n cho giao lئ°ل»£ng cل»§a kل؛» tل؛¥n cأ´ng dل»… dأ ng hأ²a nhل؛p vأ o dأ²ng giao lئ°ل»£ng cل»§a ngئ°ل»i dأ¹ng thأ´ng thئ°ل»ng vأ di chuyل»ƒn quanh mل؛،ng lئ°ل»›i mأ khأ´ng bل»‹ nghi ngل». ؤگل؛·c ؤ‘iل»ƒm nأ y ؤ‘أ؛ng vل»›i cل؛£ giao lئ°ل»£ng inbound vأ outbound, vل»›i ؤ‘a dل؛،ng cأ،c bot vأ malware biل؛؟t sل» dل»¥ng social networking, mل؛،ng blog nhل»ڈ (microblogging), vأ bل؛£ng tin nhل؛¯n nhئ° cأ،c kأھnh ؤ‘iل»پu khiل»ƒn ؤ‘ل»ƒ quل؛£n lأ½ mل»™t botnet hoل؛·c mل»™t ؤ‘ل»£t xأ¢m chiل؛؟m ؤ‘ang diل»…n ra.

Vل»›i nل»— lل»±c ؤ‘ل»ƒ nأ¢ng cل؛¥p mل؛£ng bل؛£o mل؛t cho ngئ°ل»i dأ¹ng, nhiل»پu ل»©ng dل»¥ng bل؛¯t ؤ‘ل؛§u sل» dل»¥ng SSL nhئ° mل»™t chئ°ئ،ng trأ¬nh bل؛£o vل»‡ mل؛·c ؤ‘ل»‹nh cho mل»چi giao lئ°ل»£ng. Viل»‡c chuyل»ƒn giao sang SSL, mل»‰a mai thay, lل؛،i khiل؛؟n mل»™t tأ¬nh huل»‘ng bل؛£o mل؛t cأ³ vل؛» tل»‡ nay cأ²n tل»‡ hئ،n bل؛±ng cأ،ch mأ£ hأ³a chأnh cأ،c kأھnh mأ hacker ؤ‘ang sل» dل»¥ng ؤ‘ل»ƒ tل؛¥n cأ´ng mل؛،ng lئ°ل»›i. Giل» ؤ‘أ¢y, thay vأ¬ cل»‘ gل؛¯ng trل»‘n trأ،nh hoل؛·c bل»‹ أ©p phل؛£i sل» dل»¥ng ل»©ng dل»¥ng circumventor, thل»© cأ³ thل»ƒ sل؛½ lأ´i kأ©o sل»± chأ؛ أ½ khأ´ng mong muل»‘n, nhل»¯ng kل؛» tل؛¥n cأ´ng nay cأ³ thل»ƒ dل»… dأ ng hoل؛،t ؤ‘ل»™ng ngay trong kل؛؟t nل»‘i cل»§a SSL giل»¯a ل»©ng dل»¥ng vأ mل»¥c tiأھu ngئ°ل»i dأ¹ng. ؤگiل»پu nأ y cung cل؛¥p mل»™t nل»پn tل؛£ng gل؛§n nhئ° lأ hoأ n hل؛£o cho hacker vل»›i vأ´ sل»‘ cأ،c mل»¥c tiأھu, ؤ‘ل؛§y ؤ‘ل»§ cأ،c trung gian tل؛¥n cأ´ng vأ cأ،c lل»›p أ،o choأ ng bل؛£o vل»‡ cأ³ sل؛µn khل»ڈi cأ،c phئ°ئ،ng thل»©c an ninh bل؛£o mل؛t.

Cuل»‘i cأ¹ng, nhiل»پu ل»©ng dل»¥ng kinh doanh mل»›i cإ©ng dأ¹ng nhل»¯ng kل»¹ thuل؛t trأھn ؤ‘ل»ƒ lأ m quy trأ¬nh dل»… dأ ng hئ،n ؤ‘ل»“ng thل»i giل؛£m sai sأ³t cho ngئ°ل»i dأ¹ng, ؤ‘ل»‘i tأ،c, cإ©ng nhئ° chأnh cأ،c bل»™ phل؛n kل؛؟ hoل؛،ch-kinh doanh vأ an ninh bل؛£o mل؛t cل»§a tل»• chل»©c. Vأ dل»¥ nhئ°, RPC (cأ،c cuل»™c gل»چi thل»§ tل»¥c tل»« xa) vأ SharePoint sل» dل»¥ng port hopping bل»ںi nأ³ quan trل»چng vل»›i cأ،ch giao thل»©c vأ ل»©ng dل»¥ng (theo thل»© tل»±) hoل؛،t ؤ‘ل»™ng, hئ،n lأ bل»ںi nأ³ lأ mل»™t cأ،ch ؤ‘ل»ƒ trأ،nh bل»‹ phأ،t hiل»‡n hoل؛·c ؤ‘ل»ƒ nأ¢ng cao tأnh cأ³ sل؛µn.

Trأ،nh Mأ£ nhل؛n diل»‡n Signature

Cأ،ch thل»©c tiل؛؟p cل؛n truyل»پn thل»‘ng nhل؛±m phأ،t hiل»‡n vأ ngؤƒn chل؛·n malware ؤ‘ئ°ئ،c ؤ‘ئ،n giل؛£n dل»±a trأھn viل»‡c thu thل؛p cأ،c mل؛«u malware vأ viل؛؟t ra mل»™t mأ£ nhل؛n diل»‡n (signature) cho mل؛«u ؤ‘أ³. Ngay cل؛£ khi nأ³ hoل؛،t ؤ‘ل»™ng ل»ں mل»©c tل»‘tآ nhل؛¥t, cأ،ch thل»©c nأ y cإ©ng cأ³ nhiل»پu ؤ‘iل»ƒm trل»« ؤ‘ئ،n giل؛£n do tأnh chل؛¥t phل؛£n ل»©ng cل»§a chiل؛؟n lئ°ل»£c nأ y.

Vل»‘n dؤ©, ta khأ´ng thل»ƒ أ،p dل»¥ng hأ ng bل؛£o vل»‡ cho tل»›i khi malware ؤ‘أ£ ؤ‘ئ°ل»£c tung ra , tuy nhiأھn trong khoل؛£ng thل»i gian nأ y thأ¬ cأ،c mل؛،ng lئ°ل»›i vل؛«n cأ²n dل»ng dئ°ng vل»›i mل»‘i ؤ‘e dل»چa nأ y. ؤگل»ƒ cأ³ thل»ƒ bل؛£o vل»‡ cho cأ،c mل؛،ng lئ°ل»›i cل»§a doanh nghiل»‡p, mل»™t mل؛«u tل»« mل»™t giao lئ°ل»£ng ؤ‘أ،ng ngل» mل»›i hoل؛·c vأ´ danh phل؛£i ؤ‘ئ°ل»£c thu thل؛p vأ nhل؛n diل»‡n trئ°ل»›c khi cأ،c cأ´ng ty an ninh bل؛£o mل؛t cأ³ thل»ƒ tل؛،o ra mل»™t mأ£ nhل؛n diل»‡n. Mأ´ hأ¬nh phل؛£n ل»©ng nأ y mل»ں ra cئ، hل»™i mل»›i cho kل؛» tل؛¥n cأ´ng, tل»« ؤ‘أ³ khiل؛؟n cho cأ،c mل؛،ng lئ°ل»›i trل»ں nأھn yل؛؟u thل؛؟ – ؤ‘iل»پu nأ y thل»‰nh thoل؛£ng kأ©o dأ i qua nhiل»پu tuل؛§n vأ thل؛m chأ nhiل»پu thأ،ng – cho tل»›i khi malware mل»›i bل»‹ nghi ngل», thu thل؛p, phأ¢n tأch vأ nhل؛n diل»‡n. Trong khoل؛£ng thل»i gian nأ y, cأ،c kل؛» tل؛¥n cأ´ng cأ³ thل»ƒ tل»± do mأ xأ¢m nhiل»…m cأ،c mل؛،ng lئ°ل»›i vأ mأ،y ngئ°ل»i dأ¹ng.

Malware cل؛¥p tiل؛؟n ؤ‘أ£ lل»£i dل»¥ng ؤ‘iل»ƒm yل؛؟u nأ y ؤ‘ل»ƒ phأ،t triل»ƒn vأ tiل؛؟n hoأ،c cأ،c kل»¹ thuل؛t ؤ‘ل»ƒ trأ،nh bل»‹ thu thل؛p vأ ؤ‘ل»ƒ trأ،nh cأ،c mأ£ nhل؛n diل»‡n vل»‘n ؤ‘أ£ ؤ‘ئ°ل»£c tل؛،o ra. Malware cأ³ mل»¥c tiأھu vأ ؤ‘a hأ¬nh lأ cأ،c kل»¹ thuل؛t ؤ‘ang ngأ y cأ ng thأ´ng dل»¥ng nhل؛±m khai thأ،c nhل»¯ng ؤ‘iل»ƒm yل؛؟u vل»‘n cأ³ cل»§a hل»‡ thل»‘ng dأ² tأ¬m dل»±a trأھn mأ£ nhل؛n diل»‡n.

ؤگل»ƒ biل؛؟t thأھm vل»پ nhل»¯ng phئ°ئ،ng phأ،p thiل؛؟t thل»±c nhل؛±m phأ²ng ngل»«a nhل»¯ng cuل»™c tل؛¥n cأ´ng nguy hiل»ƒm nأ y, xin vui lأ²ng liأھn hل»‡ vل»›iآ Vina Aspire Cyber Securityآ ؤ‘ل»ƒ ؤ‘ئ°ل»£c tئ° vل؛¥n miل»…n phأ. Chأ؛ng tأ´i rل؛¥t vui ؤ‘ئ°ل»£c giأ؛p bل؛،n.

Tel:آ +84 944004666آ | Fax:آ +84 28 3535 0668

Website:آ www.vina-aspire.comآ | Email:آ info@vina-aspire.com

Thegioibantin.com |آ Vina-Aspire News

Nguل»“n: Sأ،ch Cybersecurity for Dummies – Dل»‹ch bل»ںi Vina Aspire